Na ultima sexta-feira dia 12/05/17 vários países experimentaram a ira de um ataque bem coordenado de ransomware, conhecido como WannaCrypt. Mas o que exatamente é isso? Como posso me proteger?

O que é WannaCrypt ransomware?

O WannaCrypt, também conhecido como WannaCry ou Wcrypt, é um ransomeware que tem como alvo computadores que executam no Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008, Windows 7, Windows 8, Windows 8.1 e Windows 10, se não estiverem atualizados. O WannaCrypt genralmente entra na sua rede como um anexo de e-mail e se espalha rapidamente na LAN. Este ransomeware criptografa o disco rígido do seu sistema e aproveita as portas TCP e UDP para afetar os computadores dentro da mesma rede.

O que acontece com os computadores afetados pelo WannaCrypt?

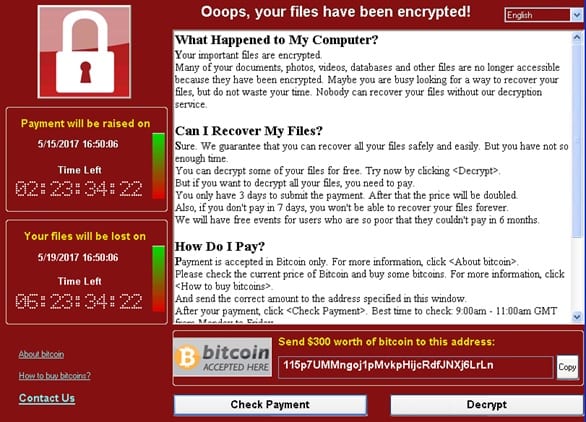

Você terá a imagem abaixo exibida no computador afetado.

Todos os dados no disco rígido do computador afetado serão criptografados e você não será capaz de recuperá-los. Será exigido um resgate de você para que os arquivos sejam decodificados. 💸💰💳

Os dados criptografados estão em risco.

Quais computadores são os alvos?

O WannaCrypt ransomware worm tem como meta computadores executando sistemas operacionais Windows, se eles não estiverem atualizados.

Quais tipos de arquivos são afetados?

O WannaCry criptografa os arquivos com as seguintes extensões, acrescentando .WCRY ao final do nome do arquivo:

- Extensões de arquivos comumente usados em escritórios (.ppt, .doc, .docx, .xlsx, .sxi).

- Formatos de arquivos menos comuns (.sxw, .odt, .hwp).

- Arquivos, arquivos de mídia (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- E-mails e bancos de dados de e-mail (.eml, .msg, .ost, .pst, .edb).

- Arquivos de banco de dados (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- Arquivos de projeto e códigos fonte dos desenvolvedores (.php, .java, .cpp, .pas, .asm).

- Chaves de criptografia e certificados (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- Arquivos de designers gráficos, artistas e fotógrafos (.vsd, .odg, .raw, .nef, .svg, .psd).

- Arquivos de máquina virtual (.vmx, .vmdk, .vdi).

Consulte esse artigo para obter mais detalhes sobre o ransomware e seus efeitos. O Desktop Central já lançou os seguintes patches de segurança:

| Patch ID 22058 | Security Update for Windows Vista (KB4012598) |

| Patch ID 22059 | Security Update for Windows Vista for x64-based Systems (KB4012598) |

| Patch ID 22060 | Security Update for Windows Server 2008 (KB4012598) |

| Patch ID 22061 | Security Update for Windows Server 2008 for x64-based Systems (KB4012598) |

| Patch ID 22513 | Security Update for Windows XP SP3 (KB4012598) |

| Patch ID 22516 | Security Update for Windows XP SP2 for x64-based Systems (KB4012598) |

| Patch ID 22514 | Security Update for Windows Server 2003 (KB4012598) |

| Patch ID 22517 | Security Update for Windows Server 2003 for x64-based Systems (KB4012598) |

| Patch ID 22515 | Security Update for Windows 8 (KB4012598) |

| Patch ID 22518 | Security Update for Windows 8 for x64-based Systems (KB4012598) |

| Patch ID 22062 | March, 2017 Security Only Quality Update for Windows 7 (KB4012212) |

| Patch ID 22063 | March, 2017 Security Only Quality Update for Windows 7 for x64-based Systems (KB4012212) |

| Patch ID 22064 | March, 2017 Security Only Quality Update for Windows Server 2008 R2 for x64-based Systems (KB4012212) |

| Patch ID 22044 | March, 2017 Security Monthly Quality Rollup for Windows 7 (KB4012215) |

| Patch ID 22045 | March, 2017 Security Monthly Quality Rollup for Windows 7 for x64-based Systems (KB4012215) |

| Patch ID 22046 | March, 2017 Security Monthly Quality Rollup for Windows Server 2008 R2 for x64-based Systems (KB4012215) |

| Patch ID 22070 | March, 2017 Security Only Quality Update for Windows Server 2012 (KB4012214) |

| Patch ID 22150 | March, 2017 Security Monthly Quality Rollup for Windows Server 2012 (KB4012217) |

| Patch ID 22065 | March, 2017 Security Only Quality Update for Windows 8.1 (KB4012213) |

| Patch ID 22066 | March, 2017 Security Only Quality Update for Windows 8.1 for x64-based Systems (KB4012213) |

| Patch ID 22067 | March, 2017 Security Only Quality Update for Windows Server 2012 R2 (KB4012213) |

| Patch ID 22047 | March, 2017 Security Monthly Quality Rollup for Windows 8.1 (KB4012216) |

| Patch ID 22148 | March, 2017 Security Monthly Quality Rollup for Windows 8.1 for x64-based Systems (KB4012216) |

| Patch ID 22149 | March, 2017 Security Monthly Quality Rollup for Windows Server 2012 R2 (KB4012216) |

Para Windows 10:

| Patch ID 22509 | 2017-05 Cumulative Update for Windows Server 2016 for x64-based Systems (KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22507 | 2017-05 Cumulative Update for Windows 10 Version 1607 for x86-based Systems (KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22508 | 2017-05 Cumulative Update for Windows 10 Version 1607 for x64-based Systems (KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22345 | Cumulative Update for Windows 10 Version 1511 (KB4019473) | KB4013198 > KB4016636 > KB4015219 > KB4019473 |

| Patch ID 22346 | Cumulative Update for Windows 10 Version 1511 for x64-based Systems (KB4019473) | KB4013198 > KB4016636 > KB4015219 > KB4019473 |

| Patch ID 22340 | Cumulative Update for Windows 10 (KB4015221) | KB4012606 > KB4016637 > KB4015221 |

| Patch ID 22341 | Cumulative Update for Windows 10 for x64-based Systems (KB4015221) | KB4012606 > KB4016637 > KB4015221 |

Se você precisar instalar as atualizações, você pode baixá-las usando os links abaixo e implantá-las usando a implantação de software.

KB4012606 download link:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

KB4013198 download link:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

KB4013429 download link:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x86_8b376e3d0bff862d803404902c4191587afbf065.msu

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

Crie um pacote manualmente e use o parâmetro de instalação silenciosa: /passive /quiet /norestart

Como proteger a rede do ‘WannaCrypt’ usando o Desktop Central?

Você pode proteger sua rede do WannaCrypt, seguindo as etapas abaixo mencionadas:

- Implantar os patches críticos nos respectivos computadores

- Bloquear as portas no firewall

Implantando os patches críticos nos respectivos computadores

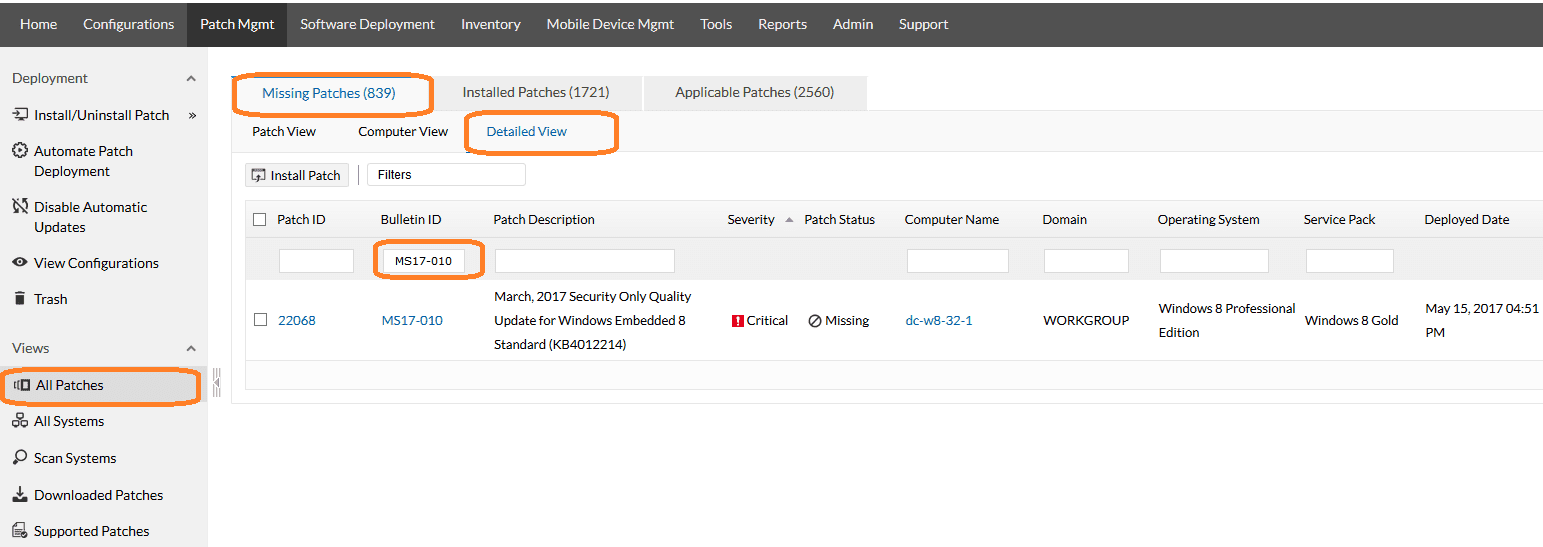

Você pode detectar se esses patches estão faltando, seguindo estas etapas: Clique em Patch Mgmt >> Escolha Missing Patches >> Pesquise o KB usando o número (4012598) >> Você pode identificar os computadores onde os patches críticos estão faltando.

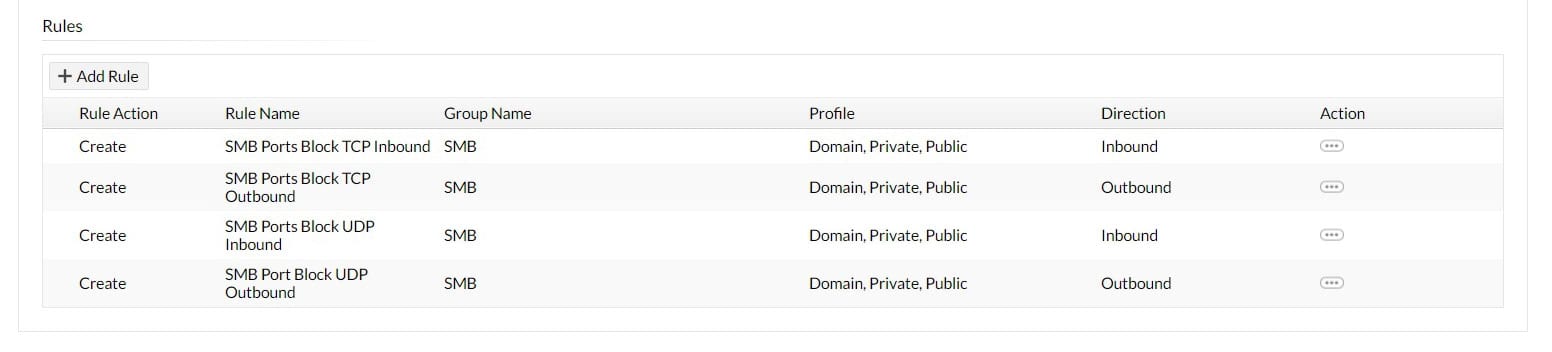

Bloquear as portas

Você pode criar uma configuração de firewall e bloquear as portas vulneráveis com as quais os computadores são direcionados:

- TCP 137

- TCP 139

- TCP 445

- UDP 137

- UDP 138

Essas portas podem ser bloqueadas usando a configuração do firewall, conforme explicado abaixo:

Agora você pode se sentir seguro, sabendo que sua rede está protegida do ataque do WannaCrypt ransomeware. Não tem o Desktop Central? Venha conhecer e testar suas funcionalidade

A equipe ACSoftware seu Distribuidor e Revenda ManageEngine no Brasil terá o prazer em lhe auxiliar nos seus testes.

Fone (11) 4063 1007 – Vendas (11) 4063 9639

Fonte: https://www.manageengine.com/products/desktop-central/secure-your-computers-from-wannacrypt-ransomware.html?social-media