O Mês de Conscientização sobre Segurança Cibernética deste ano chegou ao fim e, a cada ano que passa, as ameaças cibernéticas aumentam em número e complexidade. Soluções reativas não são mais suficientes para enfrentar ataques cibernéticos. As organizações devem implementar estratégias proativas para proteger seus ativos de TI.

Durante a pandemia, muitas organizações adotaram o trabalho remoto para garantir a continuidade dos negócios. Modelos híbridos de força de trabalho permitem muitas vantagens de flexibilidade para os funcionários, mas de uma perspectiva de segurança cibernética incluem desafios de segurança significativos, como proteção de dispositivos remotos e BYOD contra ataques novos e direcionados a endpoints. De acordo com o relatório do 2020 Ponemon Institute , 68% das organizações experimentaram um ou mais ataques de endpoint em um período de 12 meses que comprometeram os dados e sua infraestrutura de TI com sucesso. Este número reforça que os endpoints, especialmente os remotos, são frequentemente os pontos de entrada para a rede de uma organização e introduz três questões importantes:

1. Quais são os tipos de ataques que visam endpoints?

2. Quais são as superfícies de ataque no nível do endpoint que precisam ser protegidas?

3. Que tipo e quantas soluções de segurança de endpoint são necessárias para proteger seus ativos de TI contra grandes ataques?

Vamos tentar responder a essas questões uma por uma.

Tipos de ataques que visam endpoints

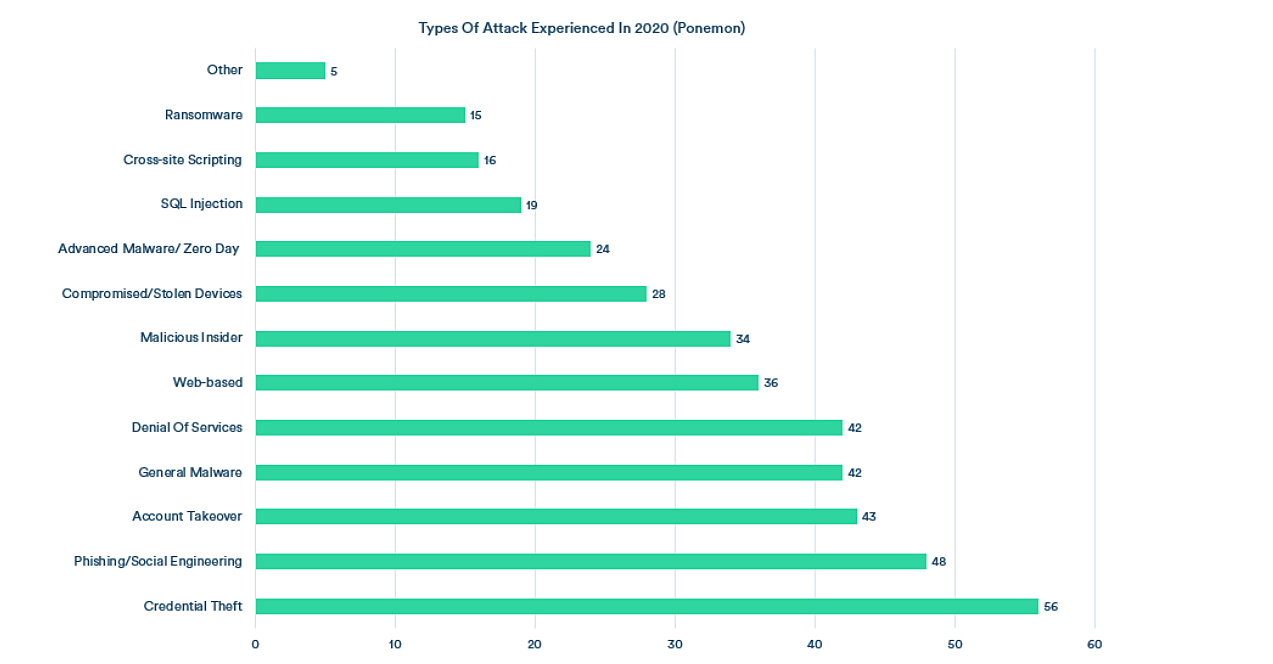

De acordo com a pesquisa da Ponemon , 56% das organizações enfrentaram roubo de credenciais e 28% das organizações enfrentaram ataques envolvendo dispositivos roubados e dispositivos comprometidos. Alguns dos outros tipos de ataques que visam endpoints são ransomware, malware, zero-day, baseado na web e em navegador, insider malicioso, dispositivos não autorizados, engenharia social direcionada a aplicativos maliciosos e roubo de dados de dispositivos roubados.

Superfícies de ataque no nível do endpoint que precisam ser protegidas

- Plug-ins não autorizados.

- Aplicativos sem patch / aplicativos de fim de vida / software legado.

- Complementos / extensões de navegador maliciosos.

- URLs da web não filtrados.

- Aplicativos maliciosos.

- Ausência de gerenciamento de privilégios com base em funções.

- Disco rígido não criptografado que representa risco de violação de dados em caso de roubo de hardware.

Recursos de uma solução de segurança de endpoint ideal

De maneira geral, a maioria dos ataques mencionados no gráfico pode ser resolvida por meio de sete soluções específicas que abordaremos com mais detalhes a seguir. É vital entender, entretanto, que não é ideal ou financeiramente viável para as organizações investir em sete, ou mesmo várias, soluções de software para resolver problemas de segurança de endpoint.

A segurança do endpoint precisa ser unificada. Os usuários devem ser capazes de proteger várias superfícies de ataque de endpoint a partir de um único console centralizado e implantar uma única solução para garantir que os problemas sejam mitigados e resolvidos de maneira oportuna e eficiente.

Esta solução de segurança de endpoint unificada deve possuir idealmente os seguintes recursos:

Gerenciamento de vulnerabilidade

- Monitore e gerencie vulnerabilidades ativamente exploradas e divulgadas publicamente em sua rede.

- Proteja vulnerabilidades de zero-day com correções alternativas até que os patches estejam disponíveis.

- Detecte e resolva configurações incorretas de segurança, como senhas fracas, configurações padrão, firewall desativado, usuários e grupos não utilizados e compartilhamentos abertos.

- Identifique e desinstale software de alto risco, como software de fim de vida, ponto a ponto e de compartilhamento de área de trabalho.

Gerenciamento de patches

- Automatize o processo de implantação de patch.

- Faça patch do sistema operacional e de aplicativos de terceiros em plataformas heterogêneas.

- Adote políticas de implantação flexíveis que permitam aos usuários corrigir de acordo com seus requisitos.

- Recuse patches para grupos de computadores que executam aplicativos essenciais aos negócios que você não deseja atualizar.

- Teste os patches automaticamente e aprove-os para implantação.

Segurança do navegador

- Rastreie os navegadores e seus complementos usados em sua rede.

- Monitore e controle extensões de navegador, plug-ins e add-ons presentes em sua rede.

- Filtre os URLs para garantir que apenas sites confiáveis e autorizados sejam acessados.

- Restrinja downloads de sites não autorizados.

- Fortaleça os navegadores definindo as configurações de segurança do navegador necessárias.

Controle de dispositivo

- Permita, restrinja ou remova dispositivos com base nos requisitos da organização.

- Estabeleça uma lista de dispositivos confiáveis e permita que acessem endpoints.

- Conceda acesso temporário a dispositivos restritos com facilidade.

- Ative o sombreamento e rastreamento de arquivos.

- Defina o acesso aos arquivos com base em funções e limite as taxas de transferência de arquivos.

Controle de aplicativos

- Automatize a descoberta de todos os aplicativos em execução.

- Crie listas de aplicativos com base em regras e associe-as a grupos de usuários.

- Coloque na lista de permissões os aplicativos confiáveis e os aplicativos maliciosos na lista negra, até o nível executável.

- Regule e gerencie aplicativos da lista cinza com facilidade.

Gerenciamento do BitLocker

- Verifique os sistemas gerenciados para o status de criptografia do BitLocker e detalhes da unidade.

- Habilite o gerenciamento do Trusted Platform Module (TPM) em um único console.

- Crie políticas de criptografia de unidade e associe-as aos grupos-alvo.

- Imponha autenticação multifator para computadores sem TPM.

- Utilize opções de recuperação de chave segura.

Detecção e resposta de endpoint

- Inicie a pesquisa e investigação de dados de incidentes.

- Priorize alertas sobre atividades suspeitas para determinar se a resposta deve ser escalada.

- Implante a detecção de atividades suspeitas.

- Utilize caça de ameaças e exploração de dados.

- Detecte e interrompa atividades maliciosas na rede.

O Desktop Central cruzou um marco para trazer segurança unificada com seu add-on Endpoint Security. Ele fornece gerenciamento de vulnerabilidade, segurança de navegador, controle de dispositivo, controle de aplicativo e gerenciamento de BitLocker integrado em um único add-on. Com o add-on Endpoint Security, você se beneficia de cinco soluções de segurança adicionais em um console unificado.

Faça já o upgrade ou inicie sua avaliação gratuita de 30 dias do add-on Endpoint Security para o Desktop Central da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.