Permissões, controles de acesso, direitos do usuário ou privilégios definem o que uma identidade pode ver ou fazer em uma organização. Esses termos geralmente são usados alternadamente com base no contexto e desempenham essencialmente a mesma função – conceder ou negar acesso aos recursos em uma empresa.

As permissões são aplicadas a quase todos os recursos de uma rede e são usadas para as tarefas mais simples, como permitir que um usuário acesse temporariamente uma máquina convidada, para as tarefas mais críticas e complexas, como fazer alterações na configuração em um servidor que hospeda a empresa -dados sensíveis. O escopo de tarefas cobertas pelas permissões é incrivelmente amplo, o que torna difícil para as empresas protegê-las.

Como você descobre permissões?

As permissões são generalizadas nas implantações, dispositivos e aplicativos tradicionais internos e na nuvem. Diferentes ferramentas e interfaces são usadas para exibir e descobrir as permissões atribuídas a vários recursos, mas os conhecimentos sobre permissões são limitados.

É possível usar scripts usando ferramentas de linha de comando, como PowerShell ou CMD, mas é difícil encontrar scripts que atendam às necessidades exclusivas das empresas; na maioria das vezes, os scripts também introduzem alterações injustificadas. A falta de uma interface unificada para conceder ou revogar permissões, ou mesmo obter uma visão holística de todas as permissões concedidas a todos os recursos em uma empresa, tornam o gerenciamento e a segurança extremamente complexos.

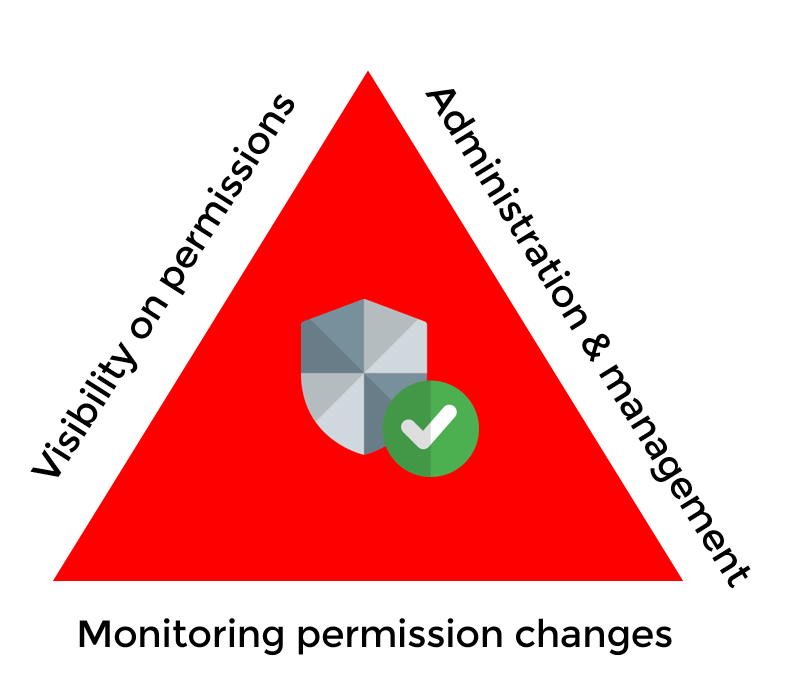

A abordagem triangular da identidade e das permissões seguras

Seja você uma empresa pequena ou média, ou uma empresa maior, com recursos e usuários espalhados pelo mundo, garantir o acesso e as permissões é fundamental. A proteção de permissões e a configuração de controles de acesso suficientes impedirão o acesso não autorizado e o vazamento de dados confidenciais da empresa, além de ajudá-lo a administrar melhor os recursos, especialmente quando eles aumentarem em número.

As permissões são usadas para determinar o controle de tarefas simples e complexas, como fornecer acesso de leitura ou gravação a um arquivo de texto ou conceder permissão para gerenciar identidades ou servidores de usuários privilegiados. Uma permissão aparentemente sem importância pode levar à escalada de privilégios e causar estragos. Portanto, ao tentar proteger suas permissões, faça estas três perguntas simples, porém cruciais:

- Os usuários certos têm o acesso certo aos recursos certos? [Visibilidade nas permissões]

- Existem sistemas para gerenciar permissões e acesso? [Administração de permissões]

- Existem controles de segurança para monitorar alterações de permissão? [Auditoria de alterações de permissão]

Vamos abordar os três lados do triângulo, que trabalham juntos para garantir permissões e acesso.

# 1: Descobrindo permissões e acesso

Antes de examinarmos os vários métodos de descoberta de permissões, é importante entender o escopo e a extensão das permissões – as diferentes áreas da sua infraestrutura de TI nas quais as permissões podem ser aplicadas.

Evolução das infra-estruturas de TI

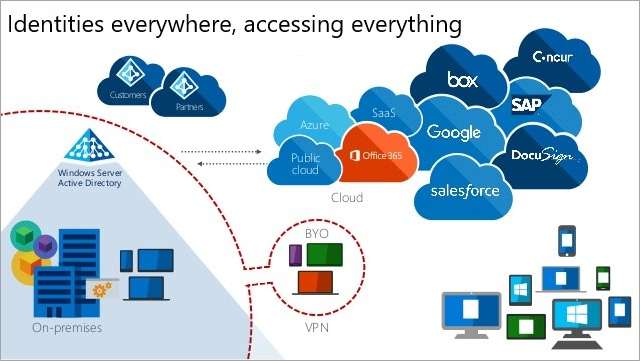

As organizações estão adotando rapidamente ambientes de nuvem, com metade da carga de trabalho dividida entre implantações tradicionais internas e na nuvem.

Fonte da imagem: Microsoft

A ilustração acima mostra o estado da TI nas organizações. Dados, identidades e permissões são divididos entre as configurações internas tradicionais como o Active Directory (AD) e aplicativos como o Exchange local ou o Lync; em implantações na nuvem como o Azure AD e aplicativos executados na nuvem, como o Office 365; e, é claro, dispositivos de armazenamento de dados como servidores de arquivos, dispositivos NAS etc.

Um cenário ideal

Uma identidade de usuário híbrida geralmente pode ser membro de grupos de segurança no AD local, armazenar informações em pastas locais, ter uma caixa de correio no Exchange e também pode ser membro de um grupo de segurança do Azure AD que fornece acesso aos aplicativos do Office como o OneDrive ou o Skype para empresas.

O uso de ferramentas nativas para entender as permissões tem suas desvantagens. As ferramentas são extremamente restritivas em suas capacidades, e trabalhar com elas é demorado e repetitivo.

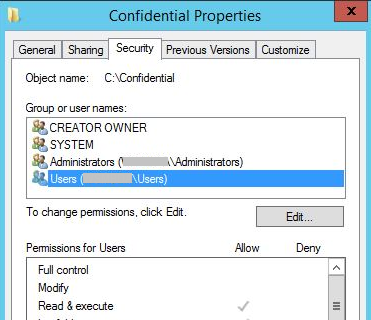

Como exemplo, vamos supor que você precise determinar as permissões em uma estrutura de pastas aninhadas para um servidor de arquivos do Windows. A única maneira de fazer isso nativamente é verificar manualmente a guia Segurança de cada arquivo e pasta.

Você pode começar a entender por que o uso de ferramentas nativas pode ser um aborrecimento, especialmente quando você considera a complexidade adicional de permissões herdadas e explícitas.

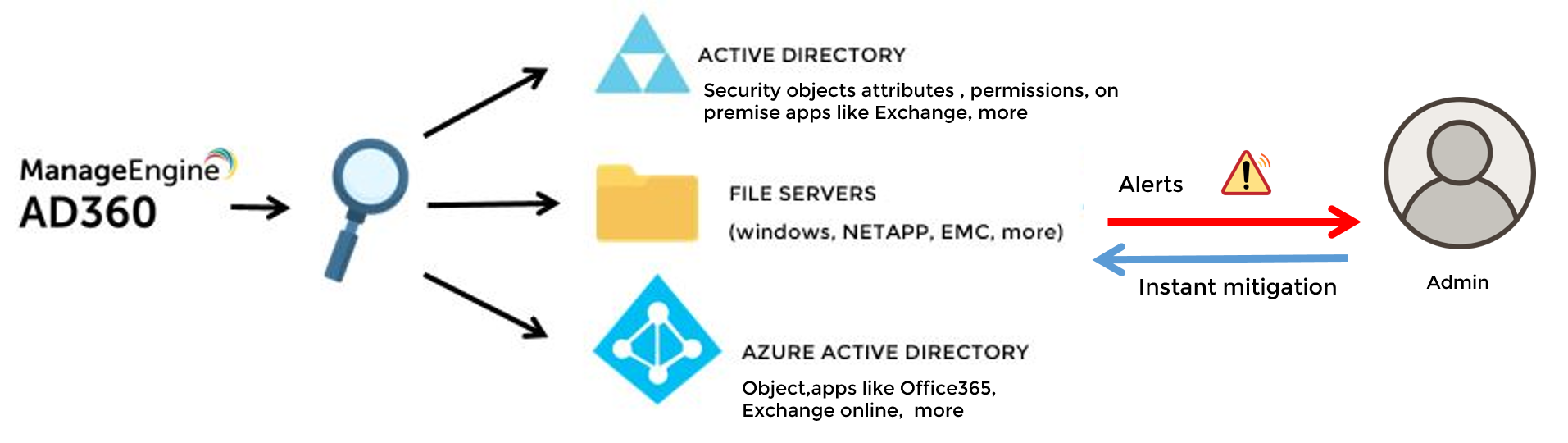

O ManageEngine AD360 pode ajudar a decodificar as permissões em sua infraestrutura híbrida, para que você possa começar rapidamente a entender as áreas problemáticas e corrigi-las.

- Permissões no armazenamento de dados e objetos críticos: Com relatórios personalizados e recursos exclusivos, como pesquisas granulares de permissão, você pode obter uma visão panorâmica das permissões de todos os servidores de arquivos do Windows e objetos críticos de segurança.

- Relatórios de grupos privilegiados e grupos aninhados: A associação direta ou indireta (aninhada) a grupos administrativos ou privilegiados que fornecem acesso a recursos confidenciais pode resultar em vazamento de dados confidenciais ou escalação de privilégios. Os relatórios baseados em grupo no AD360 podem ajudá-lo a determinar associações de grupo a recursos internos (AD, Exchange, etc.) e até a nuvem (Azure, Office 365, etc.).

- Funções privilegiadas e de administrador (local e na nuvem): Os administradores geralmente delegam tarefas a usuários confiáveis. Porém, as permissões concedidas uma vez para executar uma tarefa geralmente não são revogadas, nem as funções de administrador são delegadas aos usuários finais documentadas. O AD360 pode ajudar a manter uma lista de verificação de usuários e permissões delegados e também documentar as atividades executadas pelos usuários com a função delegada.

O AD360 da ManageEngine oferece muitas variações de relatórios baseados em permissão, relatórios baseados em recursos (como licenças utilizadas ou armazenamento consumido) e relatórios baseados em conformidade (para SOX, HIPAA, PCI-DSS etc.). Com esses relatórios, você pode otimizar e garantir com mais facilidade o uso judicial de recursos e manter a conformidade.

# 2: Gerenciando permissões e acesso

Descobrir e entender o estado das permissões na infraestrutura de TI foi o primeiro passo; é igualmente importante corrigir permissões vulneráveis e também ter um sistema de administração eficiente para gerenciar permissões.

O AD360 oferece um console centralizado para exibir e gerenciar permissões na infraestrutura híbrida (local e na nuvem).

- Ações de gerenciamento internas:

- Obtenha informações detalhadas sobre a associação de grupos privilegiados e também execute ações de gerenciamento em massa, como remover usuários indesejados de um grupo ou desativar uma conta, permitindo corrigir vulnerabilidades ao identificá-las.

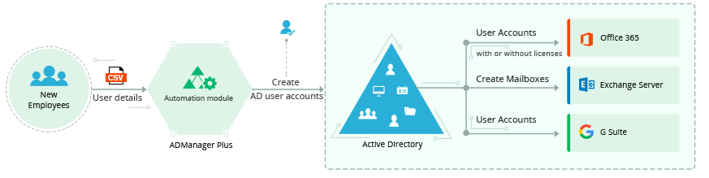

- Automatize as tarefas de gerenciamento no local e na nuvem:

- Chega de alternar entre ferramentas e alternar entre várias telas; O AD360 pode ajudá-lo a executar tarefas em ambientes híbridos, tudo em um único console. Aqui está um exemplo de provisionamento de usuário híbrido:

- Defina o acesso baseado em tempo para permissões:

- Os administradores e as centrais de atendimento geralmente dão aos usuários finais acesso a recursos, como conceder acesso a uma pasta confidencial ou permissão para ler uma caixa de correio inválida, mas também esquecem de revogar essas permissões. O AD360 pode ajudá-lo a definir permissões baseadas em tempo nos recursos, revogando e protegendo automaticamente as permissões após o tempo especificado em que são necessárias.

# 3: Monitorando permissões para alterações

A única maneira de monitorar as permissões e acessar as alterações que ocorrem no seu ambiente é examinar os logs de auditoria.

O grande volume de logs de auditoria produzidos no AD, Azure AD, servidores de arquivos diferentes e outros aplicativos dificulta a coleta de todos os logs em um único local e os penteia manualmente para identificar ações ou anomalias suspeitas.

O AD360 fornece relatórios personalizados que você pode aproveitar instantaneamente para monitorar seus ambientes locais e na nuvem, definir alertas personalizados para notificar o administrador sobre as alterações e implementar um esquema de contramedida.

Atividades como um usuário que tenha acesso privilegiado ou alteração da propriedade de uma pasta confidencial são críticas e devem ser alertadas para garantir que todas as alterações feitas sejam autorizadas.

O problema com qualquer configuração de TI, seja no local, na nuvem ou híbrida, é a ausência de centralização. A ausência de uma interface unificada dificulta a exibição, o gerenciamento ou até o monitoramento de permissões e acessos.

O AD360 é uma solução integrada de acesso à identidade e governança de TI para gerenciar identidades de usuários, controlar o acesso a recursos, reforçar a segurança e garantir a conformidade. Tudo o que você precisa fazer é escolher os módulos necessários e recuperar o controle das permissões em ambientes locais, na nuvem e híbridos em uma única central.

Inicie sua avaliação gratuita por 30 dias do AD360 contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.

Ótima ferramenta.