Outro ataque de malware direcionado ao Android – então, qual é o problema?

O Agent Smith é semelhante a outras campanhas de malware, como Gooligan, HummingBad e CopyCat, com relação à destruição que pode causar por meio de anúncios fraudulentos. No entanto, o agente Smith vai um passo além desses outros “agentes” em como ele infecta os dispositivos, e isso é motivo de preocupação.

Com o Google tentando constantemente melhorar os padrões de segurança do Android, os atacantes estão reiniciando suas campanhas de malware para que sejam inteligentes o suficiente para escapar das medidas rigorosas do Google.

O agente Smith combina três brechas diferentes – a vulnerabilidade Janus, o Bundle e man-in-the-disk attack – para criar um exército de botnets. De acordo com a Check Point Research, que descobriu o agente Smith, esse ataque em três frentes é o primeiro desse tipo no mundo do malware.

Vamos rapidamente ver como o agente Smith ataca os dispositivos.

- Um aplicativo comprometido ou um conjunto de aplicativos é voluntariamente instalado pelo usuário em lojas de aplicativos de terceiros.

- O aplicativo vem com um kit de malware criptografado que inicialmente impede que o agente Smith seja identificado.

- O kit de malware é descompactado e o malware principal é instalado no dispositivo.

- O agente Smith identifica a lista de aplicativos presentes no dispositivo e verifica os aplicativos instalados com sua lista de presas (seja codificada no aplicativo ou dinamicamente obtida de um servidor).

- Depois de identificar um aplicativo de destino, o agente Smith adiciona um módulo de anúncio mal-intencionado ao aplicativo original.

Sim, apenas adware?

Bem, não exatamente. O que começou como adware também supostamente pode roubar suas credenciais bancárias e até mesmo espionar. Como o Agent Smith é uma campanha completamente nova de malware, as possibilidades podem ser infinitas.

O que todos os países foram afetados?

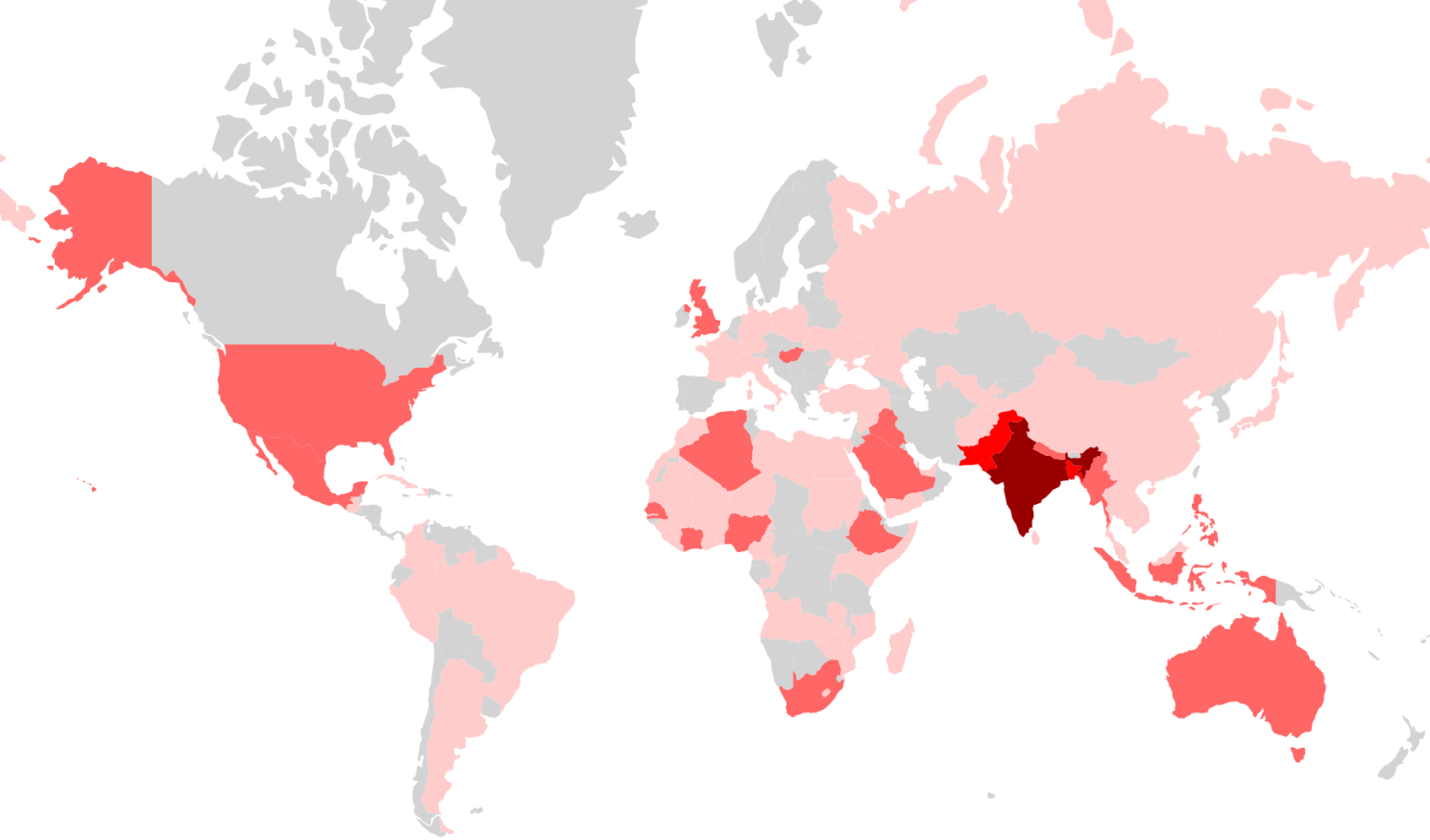

A imagem abaixo, retirada da Check Point Research, mostra os países afetados pelo agente Smith. Mais ataques foram relatados nos países que exibem tons mais escuros de vermelho.

Enquanto a Índia parece ser a mais afetada, partes dos EUA, Europa e Austrália foram vítimas do agente Smith. A Check Point estima cerca de 2,8 milhões de infecções em todo o mundo, com 303.000 apenas nos EUA.

Quais aplicativos estão agindo como vetores?

Embora a lista de aplicativos afetados esteja sempre se expandindo, alguns dos aplicativos que atuam como vetores para o agente Smith incluem o WhatsApp, o Xender, o Opera, o AppLock e o Truecaller .

As empresas precisam se preocupar?

As empresas certamente precisam se preocupar com o Agent Smith por dois motivos: um, a permeação de BYOD no espaço corporativo e, dois, a tendência de novas campanhas de malware para liberar recursos destrutivos aparentemente infinitos. Por exemplo, uma versão mais recente do WannaLocker que inclui spyware, um Trojan de acesso remoto (RAT) e um cavalo de Troia bancário, atingiu recentemente quatro bancos no Brasil . Enquanto o Google tenta desesperadamente manter uma aparência de segurança no Android, os ataques de malware estão alavancando muitas campanhas diferentes para afetar milhões de dispositivos.

Qual é a solução?

A solução está em uma ferramenta de gerenciamento de dispositivo móvel (MDM) . Embora sejam predominantemente usados para gerenciamento de dispositivos, as soluções MDM também funcionam como uma excelente configuração de linha de base para segurança de dispositivos. As soluções MDM vêm com muitas políticas que ajudam você a proteger proativamente seus dispositivos contra ameaças de segurança.

Em empresas com diretrizes de propriedade da empresa, habilitadas pessoalmente (COPE) e / ou trazer seu próprio dispositivo (BYOD), há uma necessidade ainda maior de gerenciar aplicativos, pois eles podem se tornar vetores primários para a disseminação de malware.

- Para começar, você pode impedir que usuários de dispositivos instalem aplicativos de lojas de terceiros não autorizadas . Se você deseja mais segurança, pode impedir completamente que os usuários instalem aplicativos.

- Mas como os funcionários instalarão os aplicativos de que precisam para o trabalho? Você pode usar uma solução MDM para instalar aplicativos silenciosamente , mesmo se tais restrições estiverem em vigor.

- Em seguida, aplicativos de lista negra que sua organização não aprova; Além de impedir instalações subsequentes de aplicativos na lista negra, sua solução MDM também deve remover instalações existentes de aplicativos indesejados.

- Da mesma forma, as soluções de MDM permitem predefinir permissões para aplicativos e garantir que os usuários não possam modificar as permissões concedidas. Isso garante que não haja possibilidade de concessão injustificada de permissões, o que pode levar ao acesso não autorizado a dados.

- As soluções de MDM também permitem ativar o Google Play Protect nos dispositivos. O Google Play Protect analisa constantemente os aplicativos disponíveis em um dispositivo em busca de anomalias de segurança (não importa de onde o aplicativo foi instalado) e mantém seus dados seguros, garantindo que o dispositivo tenha as atualizações de segurança necessárias.

- Tendo falado de soluções proativas, vamos nos concentrar em algumas reações reativas. Se você descobrir aplicativos infectados em um dos dispositivos da sua organização e atualizar esses aplicativos como a melhor maneira de interromper o ataque, poderá iniciar atualizações silenciosas do aplicativo a partir da sua ferramenta MDM.

- Depois que você perceber que um dispositivo foi afetado, é imperativo que os dados confidenciais disponíveis no dispositivo sejam removidos. Com uma solução MDM, você pode optar por limpar completamente o dispositivo ou pelo menos remover os dados corporativos disponíveis nele.

Você pode usar o Mobile Device Manager Plus para proteger proativamente seus dispositivos contra malwares baseados em aplicativos, como o Agent Smith. Clique aqui para obter o seu teste de 30 dias contando com a equipe ACSoftware!