As senhas são a forma de autenticação mais utilizada em todo o mundo e servem como a primeira linha de defesa para sistemas, aplicativos e dados críticos. Na última década, no entanto, eles atraíram a ira dos especialistas em segurança de TI por sua ineficácia em deter os hackers.

De acordo com o Credential Spill Report de 2018, 2,3 bilhões de credenciais foram roubadas em 2017. Para proteger senhas de ataques, o Instituto Nacional de Padrões e Tecnologia (NIST) publica diretrizes que cobrem os requisitos de segurança das senhas em detalhes. Embora destinados a agências federais, essas diretrizes podem ajudar todos os tipos de organizações a implementar políticas de senhas fortes sem afetar a experiência do usuário final.

O relatório NIST Special Publication 800-63B, publicado recentemente, define os padrões de autenticação e gerenciamento do ciclo de vida da identidade. A seção 5.1.1 deste relatório abrange as diretrizes relacionadas à segurança de senha e fala sobre o que pode ser feito para garantir a segurança ideal.

Diretrizes de senha do NIST: os prós e contras

O que você deveria fazer:

- Requerer senhas mais longas (até 64 caracteres); O tamanho da senha deve ser definido com no mínimo 8 caracteres.

- Permitir o uso de caracteres ASCII imprimíveis, caracteres Unicode e espaços.

- Lista negra de palavras comumente usadas, palavras de dicionário e senhas violadas, como senha1, qwerty123 etc.

- Restringir o uso de caracteres repetitivos ou sequenciais, como aaaa1234, 123456, etc.

- Oferecer orientação, como um medidor de força de senha, para ajudar os usuários a escolher uma senha forte.

- Impor bloqueios de conta após um determinado número de tentativas de autenticação com falha.

- Permitir o uso da funcionalidade de colar ao inserir senhas.

- Reforce a autenticação de dois fatores (2FA), que adiciona uma camada adicional de autenticação além das senhas.

O que você não deve fazer:

- Ativar os requisitos de complexidade de senha, ou seja, exigir que uma senha tenha um certo número de caracteres maiúsculos, caracteres minúsculos, caracteres especiais e dígitos.

- Ativar expiração de senha.

- Usar questões de segurança que envolvam informações pessoais do usuário.

- Use dicas para ajudar os usuários a lembrar suas senhas.

Algumas dessas diretrizes são muito diferentes daquelas que tradicionalmente são consideradas práticas recomendadas de segurança de senhas. Por exemplo, o NIST recomenda que os requisitos de complexidade de senha, que foram considerados como uma das configurações mais importantes para garantir senhas mais fortes, sejam desativados.

De acordo com o NIST, quando as regras de complexidade são aplicadas, os usuários respondem de maneira previsível e escolhem senhas comuns, como password1 !, ou as registram em algum lugar. Expiração de senha, outra configuração considerada como uma prática recomendada de segurança, também foi desaconselhada nestas diretrizes. A Microsoft também anunciou recentemente que as configurações de expiração de senha no Windows serão eliminadas no recurso próximo.

Impondo diretrizes do NIST no Active Directory (AD)

Para a maioria das organizações, o AD funciona como o armazenamento de identidades em que os usuários são autenticados antes de poderem acessar os recursos da rede. Infelizmente, implementar as diretrizes do NIST usando as configurações de política de senha do domínio no AD não é possível, pois falta muitos dos recursos recomendados pelo NIST. Por exemplo, não há como colocar palavras no dicionário na lista negra ou exibir um medidor de força da senha para ajudar os usuários a escolher uma senha forte.

Como o ADSelfService Plus pode ajudar na conformidade com o NIST

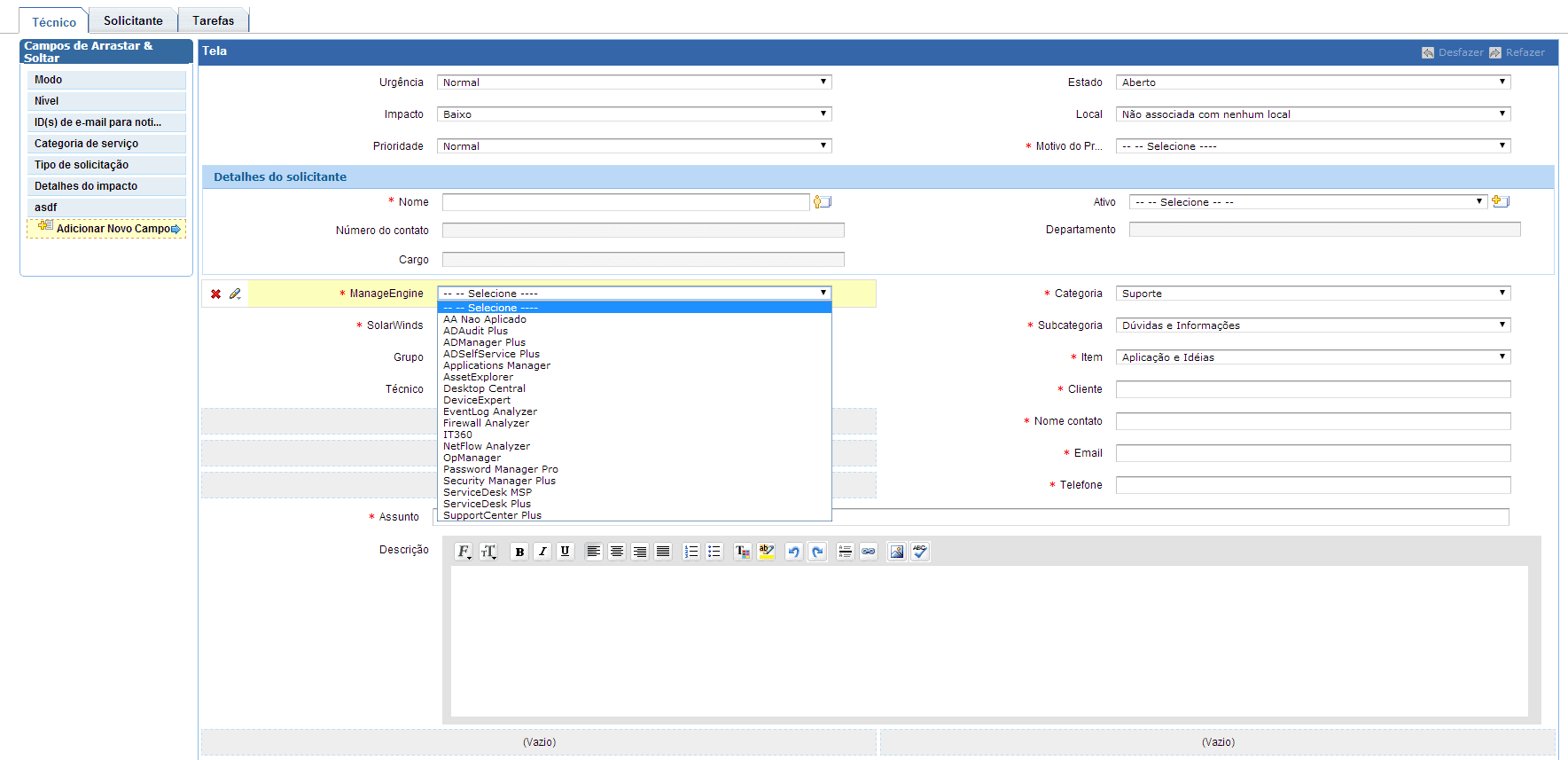

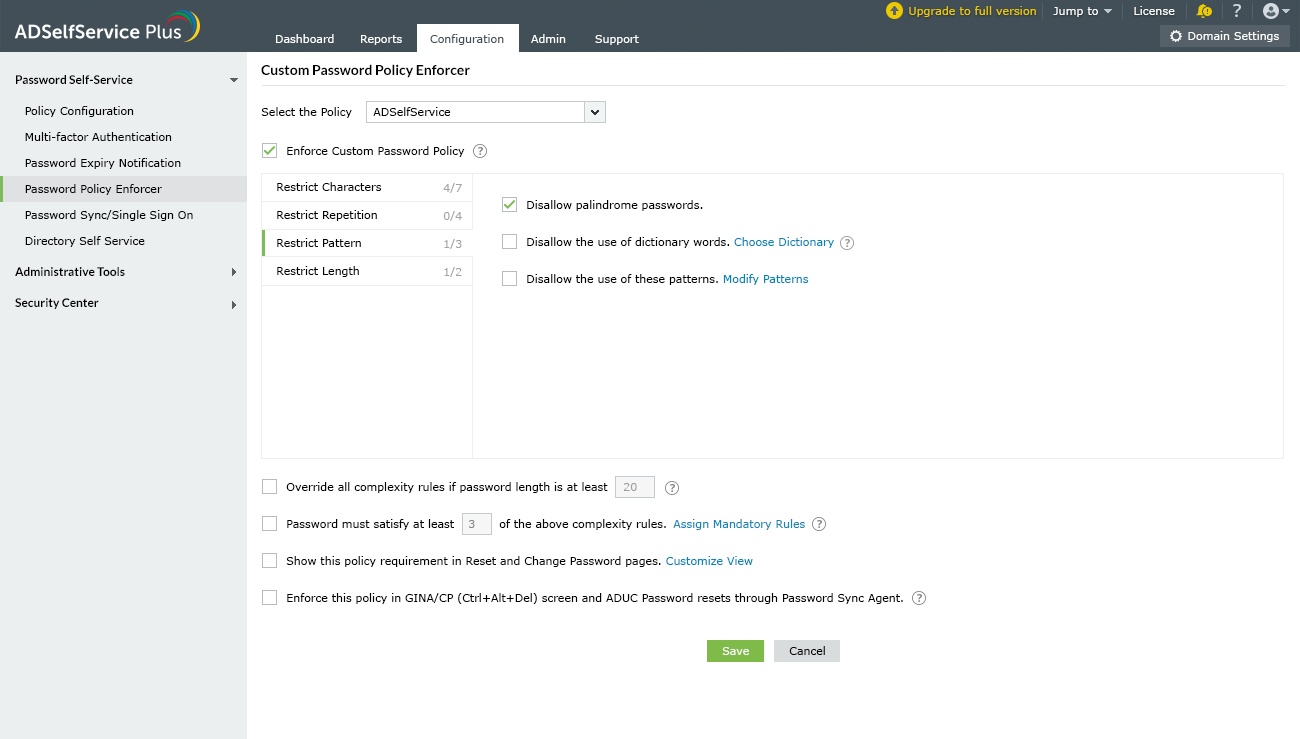

O ADSelfService Plus da ManageEngine é uma solução integrada de gerenciamento de senhas de autoatendimento e assinatura única do Active Directory. O recurso Password Policy Enforcer no ADSelfService Plus suporta configurações avançadas de política de senha, incluindo regra de dicionário, verificador de padrões, uma opção para impor o uso de caracteres Unicode, uma opção para restringir o uso de caracteres repetitivos e muito mais.

Você pode configurar um arquivo contendo uma lista de todas as senhas perdidas no ADSelfService Plus e impedir que os usuários usem elas novamente. A solução também exibe um medidor de força de senha quando os usuários alteram ou redefinem sua senha de domínio usando seu portal de autoatendimento.

Além disso, você pode criar várias políticas de senha com diferentes níveis de complexidade e aplicá-las granularmente com base nas OUs e grupos no AD. Dessa forma, você pode garantir que os usuários com privilégios mais altos usem senhas fortes, enquanto outros usuários têm uma complexidade de senha relativamente tolerante. O ADSelfService Plus também suporta 2FA para Windows (logons locais e remotos) e aplicativos na nuvem através de conexão única.

O cenário de ameaças cibernéticas está em constante evolução, de modo que mesmo as diretrizes do NIST não podem ser consideradas a solução ideal e definitiva. Embora essas diretrizes forneçam um ponto de partida básico, você deve considerar os requisitos de segurança de sua empresa, as leis de conformidade de TI (por exemplo, o PCI DSS possui seu próprio conjunto de diretrizes de senha) e outros fatores antes de criar suas políticas de senha.

E mais importante ainda, é hora de ir para o movimento 2FA e habilitá-lo para todos os sistemas e aplicativos em sua organização. Quaisquer que sejam os seus requisitos, uma ferramenta como o ADSelfService Plus pode ajudá-lo a fazer a transição para uma melhor segurança.

Clique no botão abaixo e veja mais a solução ADSelfService Plus e caso tenha interesse, entre em contato conosco e solicite uma demonstração: