Em 9 de março de 2021, a Verkada, empresa de software especializada em fazer câmeras de segurança para monitorar o controle de acesso físico, foi alvo de um hack de segurança.

Os hackers tiveram acesso ao feed de vídeo de pelo menos 15 mil câmeras instaladas em vários locais e expuseram o funcionamento interno de hospitais, clínicas e instituições de saúde mental; bancos; departamentos de polícia; prisões; escolas; e empresas como Tesla e Cloudflare.

Os tweets dos hackers relacionados ao hack da Verkada contém a hashtag #OperationPanopticon. O pan-óptico é um tipo de edifício institucional e um sistema de controle. Seu conceito é permitir que todos dentro de uma instituição sejam observados, sem que possam saber se estão sendo vigiados.

Organizações estavam sendo vigiadas. O que poderiam fazer a respeito?

Este incidente é uma prova de quão amplamente estamos sendo vigiados e rastreados, e quão frequentemente pouco cuidado é colocado em proteger as plataformas usadas para fazer isso. Mas antes de entrarmos nos detalhes, como o ataque a Verkada aconteceu?

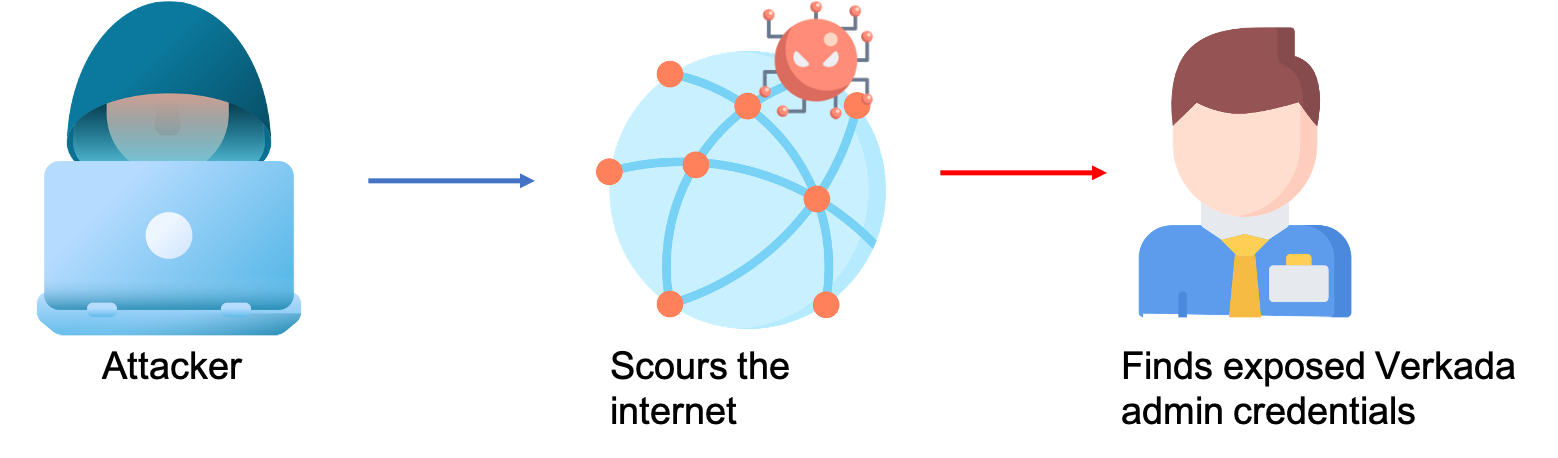

Os invasores alegaram que conseguiram obter as credenciais de uma conta de administrador, que estavam publicamente disponíveis online, com direitos de super administrador, dando-lhes acesso a qualquer câmera pertencente a qualquer um dos clientes da empresa.

Os direitos de super administrador não apenas fornecem acesso a feeds de vídeo, mas também fornecem acesso ao shell do root dentro das câmeras em execução nas instalações de cada cliente.

Nenhum princípio de Zero Trust: a história se repete

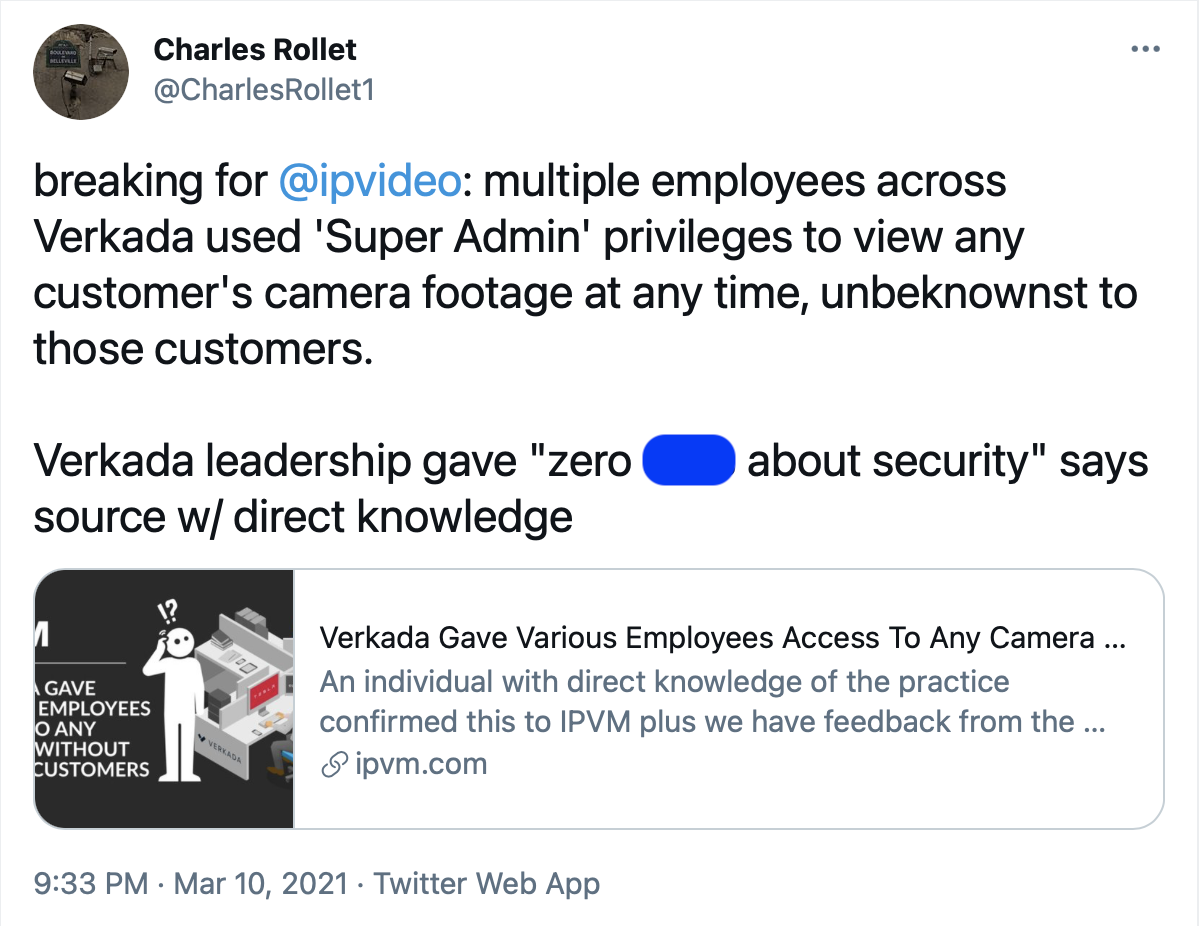

Algumas organizações basicamente fornecem aos usuários acesso livre, em vez de fornecer aos usuários apenas o acesso de que necessitam. Após a violação da Verkada, foi descoberto que basicamente todos os membros da equipe tinham privilégios de super administrador.

Então aí está. Esse é o primeiro problema.

O acesso ao servidor não foi monitorado

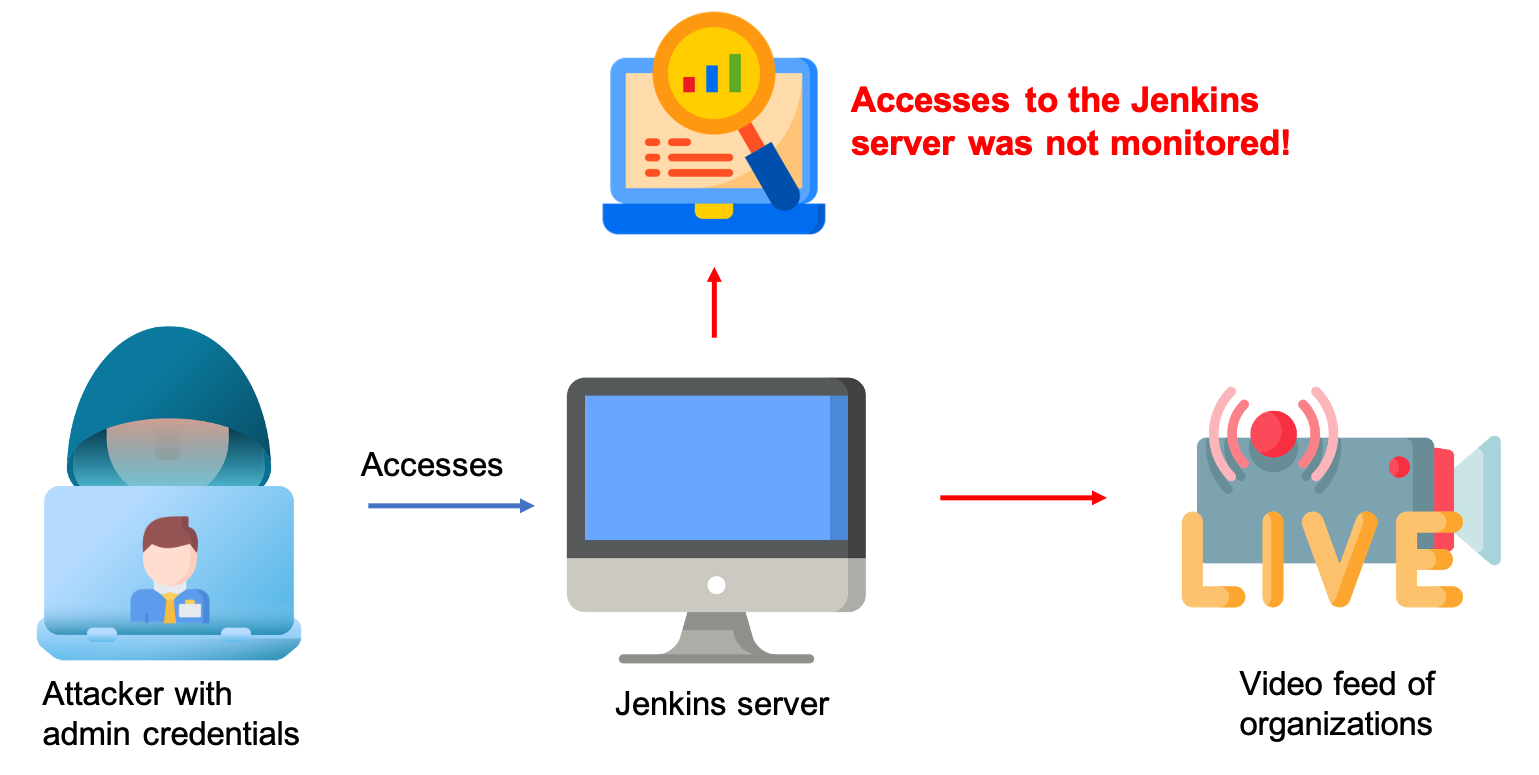

De acordo com a empresa, os invasores obtiveram acesso por meio de um servidor Jenkins usado pela equipe de suporte para realizar operações de manutenção em massa nas câmeras do cliente.

Se o servidor Jenkins foi monitorado pela Verkada para acesso não autorizado de hosts desconhecidos, o ataque poderia ter sido evitado.

“Monitore todos os servidores, usuários e endpoints conectados à sua rede.” Este é mais um princípio de Zero Trust que não foi aplicado.

Recursos e ferramentas nativas do sistema não foram monitorados

Os hackers disseram que conseguiram obter acesso root nas câmeras, o que significa que poderiam usar as câmeras para executar seu próprio código. A obtenção desse nível de acesso não exigiu hackers adicionais, mas os invasores foram capazes de aproveitar um recurso integrado ou pré-instalado das câmeras.

É uma tendência crescente de ataque cibernético, em que os invasores estão utilizando shells de linha de comando e outros componentes do sistema operacional para ajudar a levar seus ataques adiante e combinar ações maliciosas com processos genuínos autorizados.

O monitoramento de partes de seu sistema operacional (como alterações de chave de registro, atividades de linha de comando e alterações de política) que originalmente não podiam ser modificadas por ninguém, exceto administradores, é crucial para detectar a presença de agentes de ameaça em sua rede.

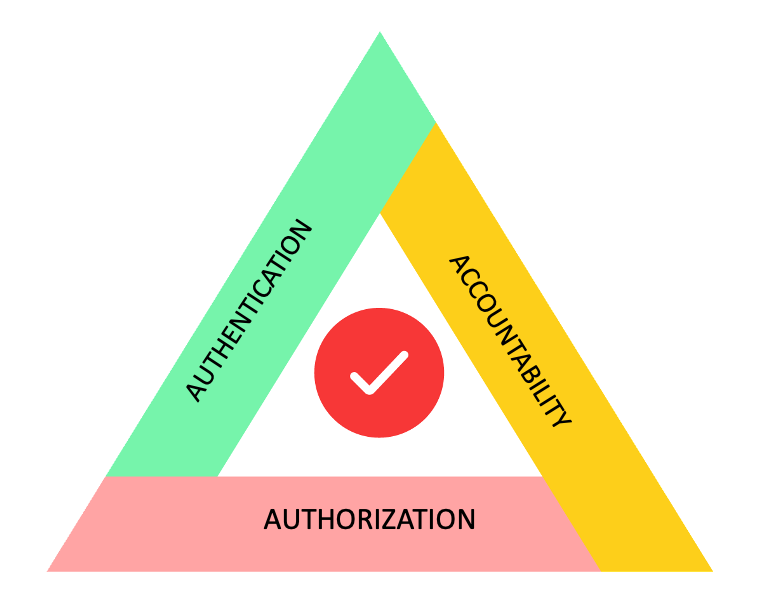

Para resumir, a Verkada falhou em abordar os três princípios importantes para o gerenciamento seguro de identidade e acesso (IAM).

- Falha ao proteger a autenticação porque as credenciais de super administrador foram expostas publicamente na Internet.

- O acesso irrestrito e autorizado a todos os recursos críticos foi um sonho que se tornou realidade, não apenas para os funcionários, mas também para os invasores, porque os privilégios de administrador foram concedidos aos funcionários aleatoriamente.

- Por último, a Verkada não podia responsabilizar ninguém por ações maliciosas por meio do servidor Jenkins, nem rastrear comandos executados após a obtenção do acesso root. Também não conseguiu monitorar as tentativas de acessar as gravações de vídeo arquivadas de câmeras em organizações clientes.

A Verkada não atendeu a esses requisitos de IAM (Identity and Access Management – Gerenciamento de Acesso e Identidade) porque não tinha um monitoramento de incidentes de segurança de ponta a ponta, alertas e estratégia de resposta para sua rede.

Confira nossa solução IAM integrada, AD360 da ManageEngine , desenvolvida para atender aos requisitos de IAM e segurança cibernética do mundo de TI de hoje. Atualize-se antes que seja tarde demais!

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.