Com a maioria da força de trabalho adotando uma rotina de trabalho em casa, manter o funcionamento normal da sua rede e garantir a compliance com os padrões do setor não é uma tarefa fácil. Quando os funcionários trabalham remotamente, é fator crucial garantir a conformidade da rede com os padrões e políticas internas do setor para proteger sua rede contra violações de segurança cibernética.

Causas de violações de compliance

O único objetivo das verificações de conformidade é garantir que a organização cumpra as leis e regulamentos que se aplicam a ela. O verdadeiro impacto de uma violação de compliance é complicado e múltiplo. As multas por violações são exorbitantes e às vezes levam a sérias consequências legais.

Aqui estão cinco principais causas de violações da conformidade de TI:

1. Roubo de dados de cartão de crédito:

Na última década, as violações da compliance com o PCI custaram a centenas de empresas milhões de dólares em multas. As principais causas são vulnerabilidades de acesso remoto, padrões de configuração inadequados e a negligência do gerenciamento em manter uma rede segura.

Por exemplo, em 2018, a British Airways confirmou uma violação que divulgava as informações pessoais e financeiras de mais de 380.000 clientes, a empresa encontrou evidências de scripts modificados em suas formas de pagamento. O principal motivo da violação pode ter sido a falta de autenticação de dois fatores da empresa ao acessar os dados do cliente. Essa violação poderia ter sido evitada se o acesso a dados confidenciais fosse restrito a funcionários autorizados ou a British Airways tivesse mantido uma rede mais segura.

2. Erros contábeis internos:

Analisar e preservar os registros contábeis e realizar análises de controle interno são dois dos componentes mais importantes de uma auditoria de conformidade com SOX. Para organizações de TI, as auditorias exigem registros detalhados sobre segurança, acessibilidade, gerenciamento de alterações e backup de dados.

Você sempre deve garantir a integridade dos dados, verificando se os dados recebidos de outro dispositivo não foram violados por terceiros. Também é importante manter registros adequados, pois eles são necessários para auditorias.

3. Violação de informações de defesa:

No setor de defesa, até mesmo uma pequena violação pode causar danos inimagináveis. De acordo com a Agência de Sistemas de Informação de Defesa (DISA), as agências de defesa e seus funcionários devem cumprir o Guia de Implementação Técnica de Segurança (STIG) para implementar os requisitos de segurança necessários. O STIG contém diretrizes para evitar violações de dados e aumentar a segurança da rede.

A padronização e auditoria das configurações de rede, bem como realização de verificações regulares em relação a violações de conformidade tornarão mais fácil para as equipes de segurança de rede permanecerem em conformidade com esses regulamentos críticos.

4. Divulgação de informações de paciente:

Em 2014, um funcionário de um hospital no Texas foi condenado a 18 meses de prisão por divulgação indevida de informações privadas de saúde. O funcionário possuía os registros médicos de um paciente e revelou informações médicas confidenciais sobre sua condição médica. O funcionário pode ter usado indevidamente esses dados para obter ganhos pessoais, como compra ilegal de medicamentos controlados.

Este caso explica claramente como é crucial cumprir a Lei de Portabilidade e Responsabilidade do Seguro de Saúde (HIPAA) e as consequências de violá-la. O acidente acima poderia ter sido evitado se a organização tivesse melhores relatórios regulatórios, gerenciamento adequado de logs ou uma rede mais segura em geral.

5. Acidente de política interna:

Muitas organizações contam com provedores de serviços terceirizados para realizar os requisitos de negócios. Por exemplo, uma plataforma de chamada de vídeo ou um aplicativo de conferência on-line é necessário para a realização de reuniões e webinars on-line. Esses fornecedores terceirizados terão acesso completo às informações de funcionários ou clientes de uma organização. Se o serviço de terceiros abusar desses dados, isso seria uma violação da confiança do cliente e poderia levar a uma violação de dados.

É altamente importante garantir que qualquer terceiro com quem sua organização trabalhe cumpra as políticas de compliance necessárias. Elabore diretrizes que estejam alinhadas com suas políticas internas de compartilhamento de dados e garanta que os prestadores de serviços as cumpram.

Como o trabalho remoto complica a compliance?

A pandemia do COVID-19 aumentou o risco de violações da conformidade, pois os funcionários estão usando seus próprios dispositivos para acessar documentos de trabalho confidenciais. Além disso, o modelo de trabalho remoto também forçou os administradores de rede a realizarem regularmente alterações nas configurações de rede e nas regras de firewall para acomodar todos os requisitos de negócios. Uma alteração defeituosa em uma configuração ou em uma regra pode levar à vulnerabilidade e causar qualquer um dos riscos discutidos acima. No entanto, se os administradores usarem ferramentas que podem avisá-lo sobre o impacto de uma configuração ou alteração de regra, eles poderão evitar esses contratempos na rede.

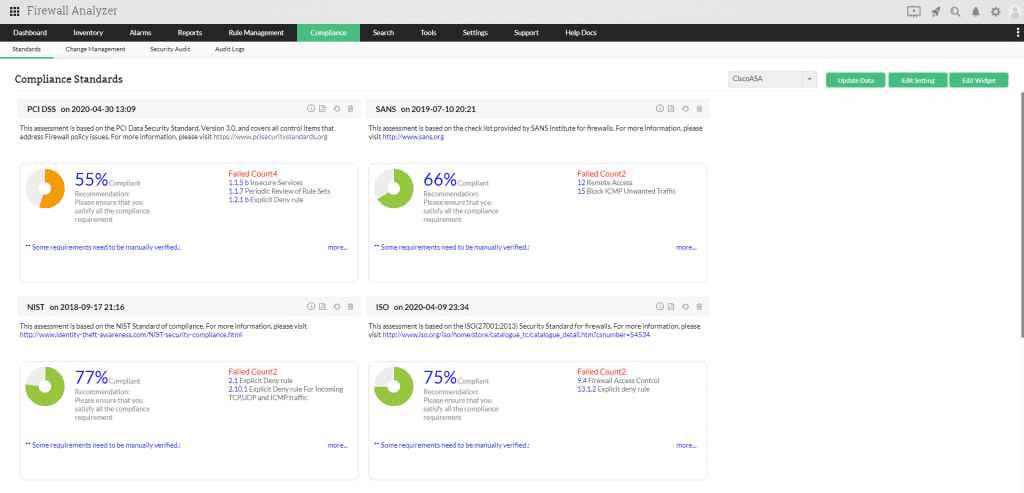

O Network Configuration Manager e o Firewall Analyzer ajudam os administradores de rede a cumprir políticas de compliance específicas do setor , automatizar auditorias de conformidade e manter uma rede totalmente segura. Além disso, os administradores podem usar estas soluções para:

- Executar automaticamente as verificações de compliance para configurações de backup.

- Criar políticas personalizadas com base em condições específicas e automatizar as verificações de conformidade.

- Programar backups de configuração do dispositivo , rastrear a atividade do usuário e localizar alterações comparando versões de configuração.

- Analisar o uso e a eficácia das regras de firewall da organização e ajustá-las para obter o desempenho ideal.

- Implementar controles de acesso baseados em função.

- Gerar relatórios e alertas sempre que uma regra ou política for violada.

- Programar auditorias de segurança simuladas para garantir que sua organização esteja pronta para auditoria.

Painel da política de conformidade no Network Configuration Manager:

Painel da política de conformidade no Firewall Analyzer:

Assuma o controle de toda a sua rede e esteja ciente das alterações realizadas. Proteja sua rede de todas as possíveis anomalias. Inicie uma avaliação gratuita de 30 dias e experimente você mesmo essas soluções.

O Network Configuration Manager faz parte do conjunto de soluções ITOM da ManageEngine. Além do gerenciamento de configuração, esta suite também oferece soluções para racionalização de monitoramento de rede , monitoramento de servidores , monitoramento de aplicativos , monitoramento da largura de banda , segurança de firewall e de conformidade e gerenciamento de porta endereço e IP switch . É por isso que as soluções ITOM da ManageEngine são a escolha ideal para mais de um milhão de administradores de TI em todo o mundo.

Conheça na prática e na realidade de sua empresa o que nossas soluções ACSoftware|ManageEngine podem fazer por você. Contamos com um portfólio extenso para gerenciamento de TI.

Com soluções para segurança de TI, gerenciamento de acesso e identidade (Active Directory), gerenciamento de endpoints, IT help desk e gerenciamento de serviços de TI (monitoramento de rede, banda e análise de tráfego), gerenciamento de operações de TI (Network e Server), gerenciamento de aplicativos e muito mais.

Conte sempre com o apoio da equipe ACSoftware, sua revenda e suporte ManageEngine no Brasil.

Participe agora mesmo do grupo TIMEBRA dedicado aos usuários ManageEngine no Brasil, que tem a intenção de criar uma comunidade para troca de experiências, esclarecer dúvidas, bem como ficar por dentro de dicas e novidades.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.