Em 2 de julho de 2021, o mundo da segurança cibernética despertou para mais um ataque de ransomware, desta vez, a vítima foi a Kaseya, uma empresa de software que fornece soluções de gerenciamento de TI predominantemente para provedores de serviços gerenciados (MSPs). O ataque teve um grande impacto, afetando vários MSPs e milhares de seus clientes.

Então, o que aconteceu exatamente no que a maioria dos especialistas em segurança cibernética está chamando de o maior ataque criminoso de ransomware já registrado?

Foi revelado que os invasores descobriram e exploraram vulnerabilidades de zero-day no Kaseya VSA, um produto de monitoramento e gerenciamento remoto. As vulnerabilidades possibilitaram aos invasores acessar um serviço exposto em servidores VSA, ignorar a autenticação e executar o código remotamente. Assim que comprometeram os servidores VSA, os invasores implantaram o ransomware REvil e criptografaram milhares de dispositivos em MSPs. O grupo REvil exigiu uma compensação de $ 70 milhões em BTC em troca da chave de descriptografia.

Embora a Kaseya tentasse tomar medidas corretivas encerrando as instalações baseadas na nuvem e pedindo aos clientes que encerrassem as instalações locais, o dano já havia sido feito.

A cadeia de eventos

O REvil ransomware foi entregue aos alvos por meio de um hotfix. Quando esta atualização é instalada em um sistema, ela executa um script que executa uma série de etapas para iniciar a infecção da seguinte maneira:

- O REvil usa o monitor do agente Kaseya, agentmon.exe, para gravar um arquivo chamado agent.crt (a ser usado como o dropper do ransomware) no caminho c: kworking.

- Em seguida, ele desliga serviços essenciais, como monitoramento em tempo real do Windows Defender, proteção de pastas, verificação de arquivos, monitoramento de rede e software antivírus.

- Em seguida, ele usa CertUtil.exe, uma ferramenta de linha de comando do administrador usada para manipular a autoridade de certificação, para decodificar o arquivo agent.crt em agent.exe.

- O REvil agora exclui todos os artefatos para garantir que nenhuma pegada seja deixada para trás.

- Em seguida, ele substitui o arquivo MsMpEng.exe real, que executa o Windows Antimalware Service Executable, por uma versão desatualizada que permite o carregamento lateral de DLL do criptografador do Windows Defender.

- Finalmente, ele usa o criptografador para criptografar o sistema com privilégios mais altos.

Principais conclusões

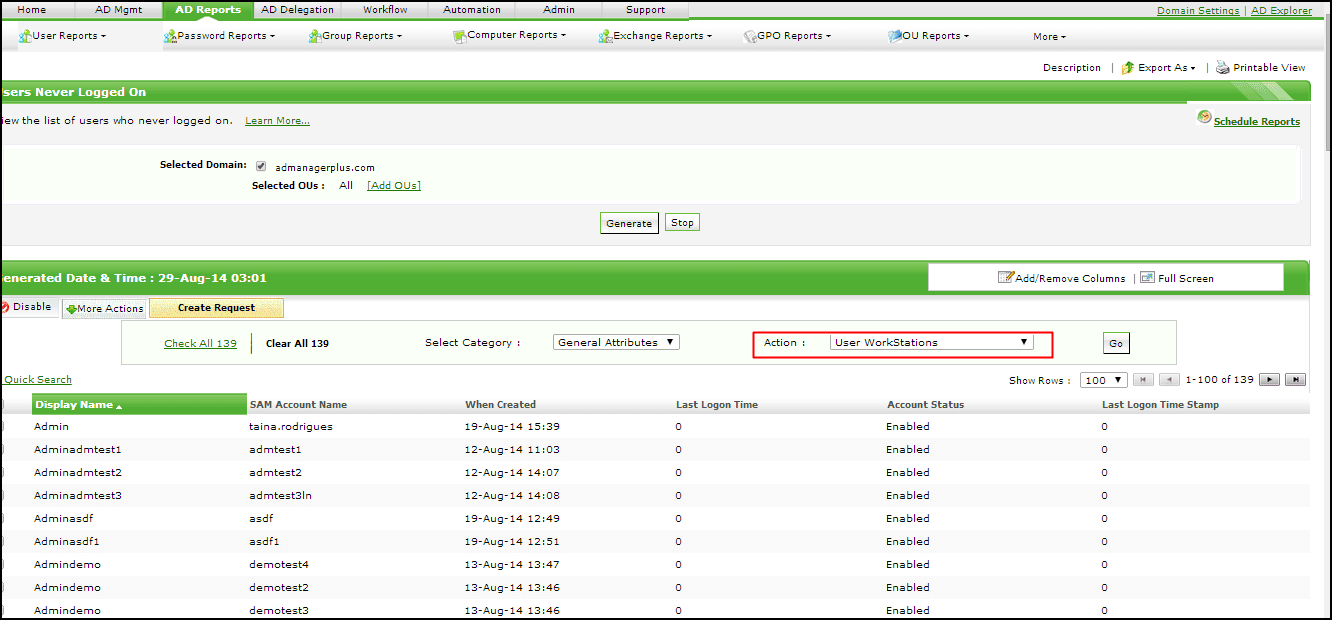

- É importante observar que os sistemas de gerenciamento de TI, como o alvo, têm acesso irrestrito a todos os componentes da rede, tornando mais fácil para os invasores explorarem os privilégios e executarem o código à vontade. Por esse motivo, monitorar e restringir privilégios a entidades é essencial.

- O Instituto Holandês de Divulgação de Vulnerabilidades notou e informou a Kaseya sobre vulnerabilidades no VSA, várias das quais foram eventualmente exploradas para executar o ataque. Quando a Kaseya descobriu as vulnerabilidades, ela começou a trabalhar em um patch. O grupo REvil, no entanto, venceu a corrida e executou o ataque antes que o patch fosse lançado. Isso só mostra como o tempo é um fator crucial na proteção contra ataques cibernéticos.

- O ataque de ransomware envolveu etapas como instalação de serviços, estabelecimento de processos, modificação de chaves e renomeação de arquivos. Esses eventos por si só são processos básicos do sistema que geram logs, enfatizando a importância de um gerenciamento de log forte e ferramenta de relatório.

Como uma solução SIEM pode te ajudar a se defender contra ransomware

- A maioria dos ataques de ransomware começa encontrando e explorando vulnerabilidades em sua rede. Uma solução de gerenciamento de eventos e informações de segurança (SIEM) integrada a um scanner de vulnerabilidade garante que as vulnerabilidades em sua rede sejam detectadas conforme e quando surgem.

- No caso de um ataque à sua empresa, uma solução SIEM pode ajudá-lo a identificar indicadores de comprometimento e fornecer alertas e relatórios. Você também pode configurar fluxos de trabalho para esses alertas que são executados automaticamente sempre que o alerta é gerado.

- Uma solução SIEM também pode ajudar a identificar e reduzir o tráfego de endereços IP maliciosos para seus servidores voltados para a web.

- Se um ataque foi executado com sucesso e um dispositivo foi infectado, uma solução SIEM pode ajudar a conter a infecção, protegendo outros recursos de rede de serem afetados. Na detecção, o dispositivo afetado é bloqueado e isolado da rede.

O Log360 é uma solução de SIEM poderosa que coleta e gerencia logs de todos os seus dispositivos de rede e ajuda a fortalecer a infraestrutura de segurança de sua organização. Com o Log360, você pode:

- Fazer uma auditoria centralizada em todos os seus sistemas, como servidores e endpoints voltados para a web, para extrair insights acionáveis de relatórios pré-construídos. Os relatórios mantêm você informado sobre o que está acontecendo em sua rede.

- Monitorar os servidores de arquivos e bancos de dados para detectar picos repentinos de atividade, que são típicos de ataques de ransomware.

- Configurar alertas e fluxos de trabalho para eventos de segurança que ocorrem em sua rede. Isso ajuda a detectar padrões de ataque conhecidos e configurar as etapas necessárias para mitigar o ataque usando fluxos de trabalho.

- Usar o poderoso mecanismo de correlação de log para detectar e receber alertas sobre eventos aparentemente não relacionados, ajudando a impedir tentativas de execução de programas maliciosos.

- Monitorar e detectar o comportamento anômalo do usuário usando análises de comportamento do usuário e da entidade, com o recurso de Inteligência Artificial – UEBA do Log360.

- Garanta a conformidade com os regulamentos de segurança de dados, como PCI DSS, HIPAA, SOX e o GDPR usando relatórios predefinidos.

Entre em contato conosco agora mesmo para saber mais e iniciar sua avaliação gratuita de 30 dias do Log360 da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

Conheça na prática e na realidade de sua empresa o que as soluções ACSoftware|ManageEngine podem fazer por você. Contamos com um portfólio extenso para gerenciamento de TI.

Com soluções para segurança de TI, gerenciamento de acesso e identidade (Active Directory), gerenciamento de endpoints, ITSM – Gerenciamento de Serviços de TI, ITOM – Gerenciamento de Operações de TI (monitoramento de redes, servidores, aplicações, sites banda e análise de tráfego, gerenciamento de endereços IP e portas de switch), análise avançada de dados e muito mais.

Conheça na prática e na realidade de sua empresa o que as soluções ACSoftware|ManageEngine podem fazer por você. Contamos com um portfólio extenso para gerenciamento de TI.

Com soluções para segurança de TI, gerenciamento de acesso e identidade (Active Directory), gerenciamento de endpoints, ITSM – Gerenciamento de Serviços de TI, ITOM – Gerenciamento de Operações de TI (monitoramento de redes, servidores, aplicações, sites banda e análise de tráfego, gerenciamento de endereços IP e portas de switch), análise avançada de dados e muito mais.

Conte sempre com o apoio da equipe ACSoftware, sua revenda e suporte ManageEngine no Brasil.

Participe agora mesmo do grupo TIMEBRA dedicado aos usuários ManageEngine no Brasil, que tem a intenção de criar uma comunidade para troca de experiências, esclarecer dúvidas, bem como ficar por dentro de dicas e novidades.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.