Qual gestor de TI nunca sentiu o medo de descobrir vazamentos de informações referentes à empresa em que trabalha? Sabemos que, culturalmente no Brasil, isso demorou um pouco até que realmente começasse a assustar as empresas a ponto de mudarem sua cultura tecnológica, incluindo como lidar com as informações que transitam e as que estão armazenadas em seus servidores.

Obviamente que, a LGPD como palmatoria, forçou o inicio e a continuidade desta mudança, visto que além do prejuízo do vazamento de informações, as multas e a exposição negativa geram um impacto prejudicial em qualquer organização.

Ninguém deseja ter uma reputação negativa perante ao mercado e seus clientes ou parceiros. Por isso, as empresas começaram a ser movimentar, mas, apesar disso, sabemos que políticas e esforços precisam ser contínuos, visto que a indústria do crime cibernético evolui todos os dias, produzindo mais ferramentas e ações de ataque.

Para exemplificar melhor, temos um caso real de como um criminoso cibernético pode adentrar o ambiente tecnológico através de uma falha na segurança da identidade de um usuário de AD (Active Directory). Este incidente foi mencionado pela CISA.

O objeto do ataque foi uma credencial de um ex-colaborador da empresa que comprometeu uma conta de administrador e com isso ele conseguiu acessar a rede local de uma organização governamental estadual, o que levou ao roubo de informações sensíveis.

O criminoso assim teve acesso ao servidor virtual do SharePoint e à estação de trabalho do ex-colaborador, e com isso, roubou as informações dos usuários desses sistemas que mais tarde foram encontradas disponíveis para serem compradas na dark web.

Tal acontecimento pode ser mais comum do que se imagina, pois muitas empresas não possuem qualquer gestão eficaz do seu ambiente AD. Não sabem se possuem usuários com credenciais defasadas, usuários inativos, dentre outros. Isso gera uma lacuna de segurança muito significativa.

5 praticas que toda e qualquer organização deve adotar para fortalecer a defesa do ambiente AD e a segurança na nuvem:

- Gerencie de forma proativa as identidades de acesso: Durante todo o fluxo deste usuário na empresa, ou seja, desde a admissão até o possível desligamento, os acessos deve ser atribuídos conforme a competência do colaborador. Obviamente que acontecendo o desligamento, é de extrema importância que todos os acessos sejam revogados.

- Realize uma avaliação rigorosa das identidades em busca de pontos de risco: Tal ação deve ser adotada, para que se possa mensurar o impacto das ações possíveis da conta atribuída ou disponibilizada buscando insights que auxiliam os administradores a impedir ataques cibernéticos.

- Inspecione os acessos de forma regular: De forma proativa, realize análises automatizadas de acesso dos colaboradores com o objetivo de validar suas permissões, para que a organização se fortaleça contra o abuso de privilégios.

- Adote o princípio do menor privilégio: Realize a verificação sobre a permissão dos usuários, visando analisar se possuem apenas os privilégios mínimos necessários para suas funções de trabalho.

- Controle de forma rigorosa a delegação de funções com poderes administrativos: Seja seletivo na delegação de usuários não administradores que possuem poderes administrativos. Opte por permissões granulares para preencher quaisquer lacunas de segurança que possam surgir após a delegação.

Conclusão

A segurança da informação não é uma receita de bolo, devemos levar inúmeros pontos e políticas em consideração. Mas adotar melhores práticas, como as mencionadas acima, já é um ótimo roteiro para quem não deseja ter seus dados circulando em leilões na dark web.

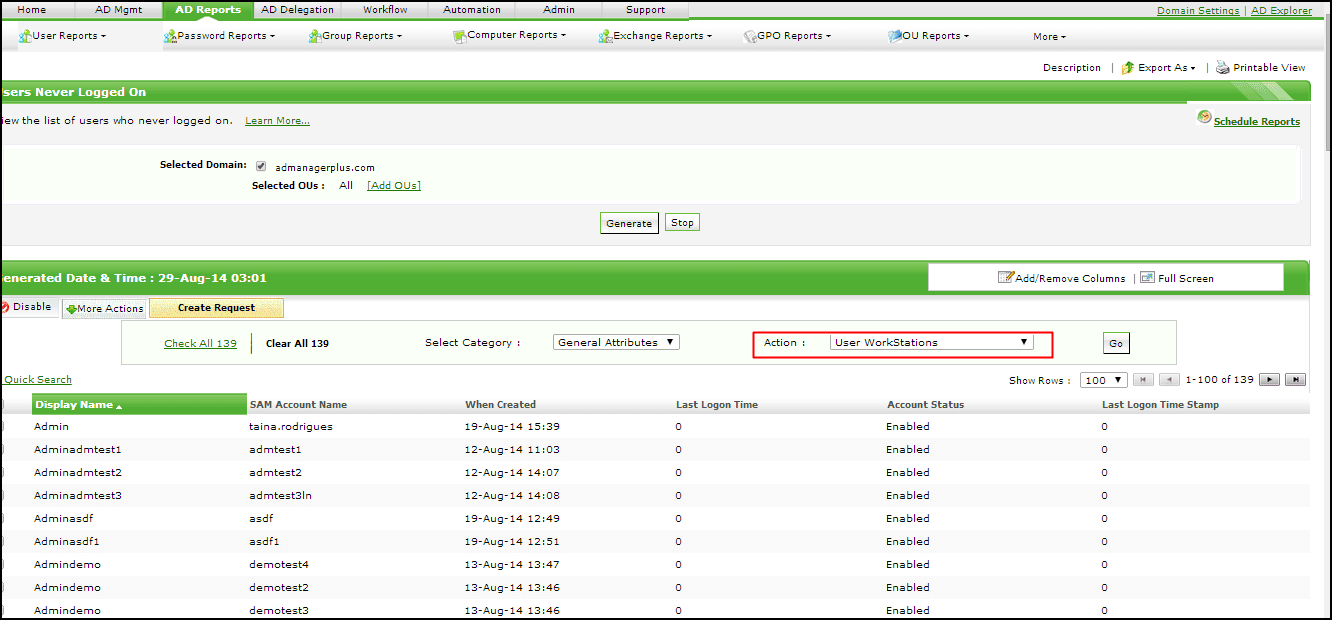

O ADManager Plus é uma solução para gerenciamento e extração de relatórios do Active Directory. Ela atua com uma ampla variedade de tarefas complexas, como gerenciamento em massa de contas de usuário e outros objetos do AD, delegação de acesso baseado nas funções dos técnicos de Help Desk e além e contar com uma extensa lista de relatórios do AD, alguns dos quais são requerimentos essenciais para a satisfação de requerimentos de auditorias de conformidade.

ACSoftware Parceira ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.