Tela azul? Reinicializações fora de hora? Quem nunca passou por alguma dessas situações que atire a primeira pedra. Se em uma máquina pode causar transtorno imaginem esse problema multiplicado pela quantidade de máquinas que você gerencia na sua empresa? Pode parecer exagero, mas não é.

Irei exemplificar com uma situação atual. A atualização cumulativa do Windows 10 lançada no Patch Tuesday de Abril, trouxe uma série de correções críticas de segurança, inclusive vulnerabilidades zero day constantemente exploradas nos ataques mais recentes. Mas junto a esta atualização vieram uma sequência de problemas relatadas por usuários ao longo de diversos fóruns:

- Loop de inicialização

- Reinicialização inesperada

- Tela azul

- Performance de jogos afetadas

Atualizei, e agora?

Se você já atualizou, deve-se colocar na balança a viabilidade de reversão desta atualização. Visto que ficará sem a proteção de mais de dezenove vulnerabilidades corrigidas. Por outro lado, os pontos negativos desta atualização devem ser considerados.

Mais uma vez vamos pensar no problema em proporções reais do dia a dia. Pense em como realizar e/ou reverter uma atualização em todas as máquinas de uma empresa? Além do tempo e custo com o riscos de segurança, poderá ser totalmente inviável. E como irá saber quais máquinas precisam ou não te atualizações? Mais uma vez irá ser árduo tem este tipo de informação.

Realizar a gestão e deploy de patches pode ser uma tarefa árdua caso não tenham o auxílio de um software para te direcionar e realizar ações em massa.

3 Passos essenciais para a gestão de vulnerabilidades de patches

- Mapeamento de máquinas e vulnerabilidades

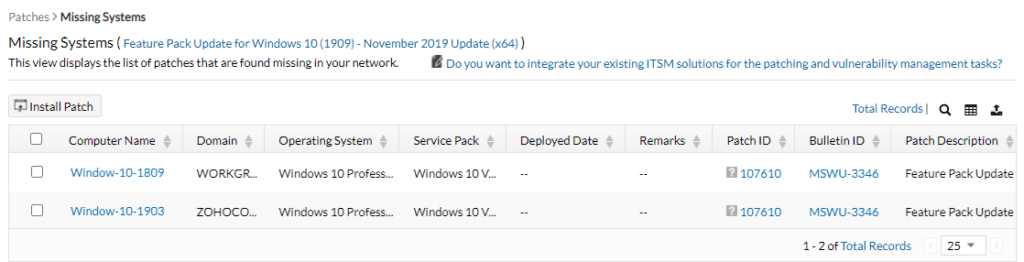

Como falamos acima é preciso ter de forma fácil e gerenciável todas as máquinas do parque mapeadas com suas vulnerabilidades de patches e qual o status de cada uma. Como podemos fazer isso de forma eficiente?

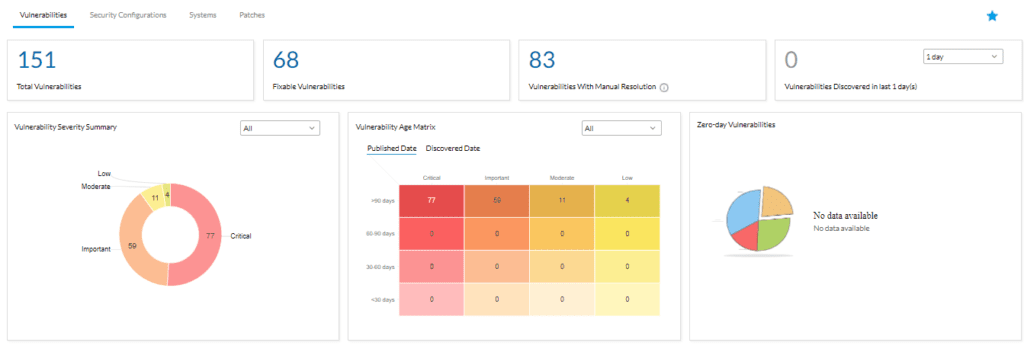

Utilizando soluções para gerenciamentos de vulnerabilidades de patches conseguimos obter uma visão holística em uma única console e partir desse ponto conseguimos gerenciar essas configurações:

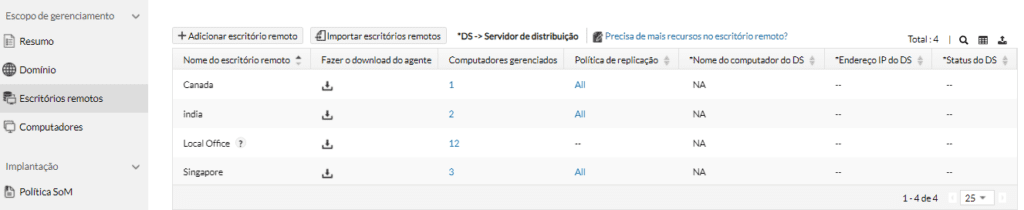

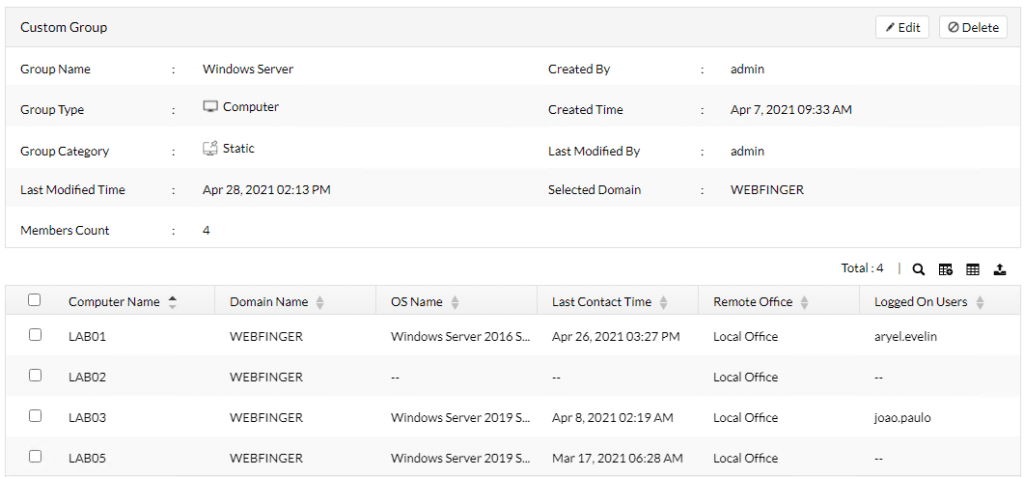

Na imagem acima temos uma separação por localidades que ainda pode ser segregado em departamentos e grupos personalizados. Assim conseguimos identificar onde e quais máquinas estão alocadas independente da localidade:

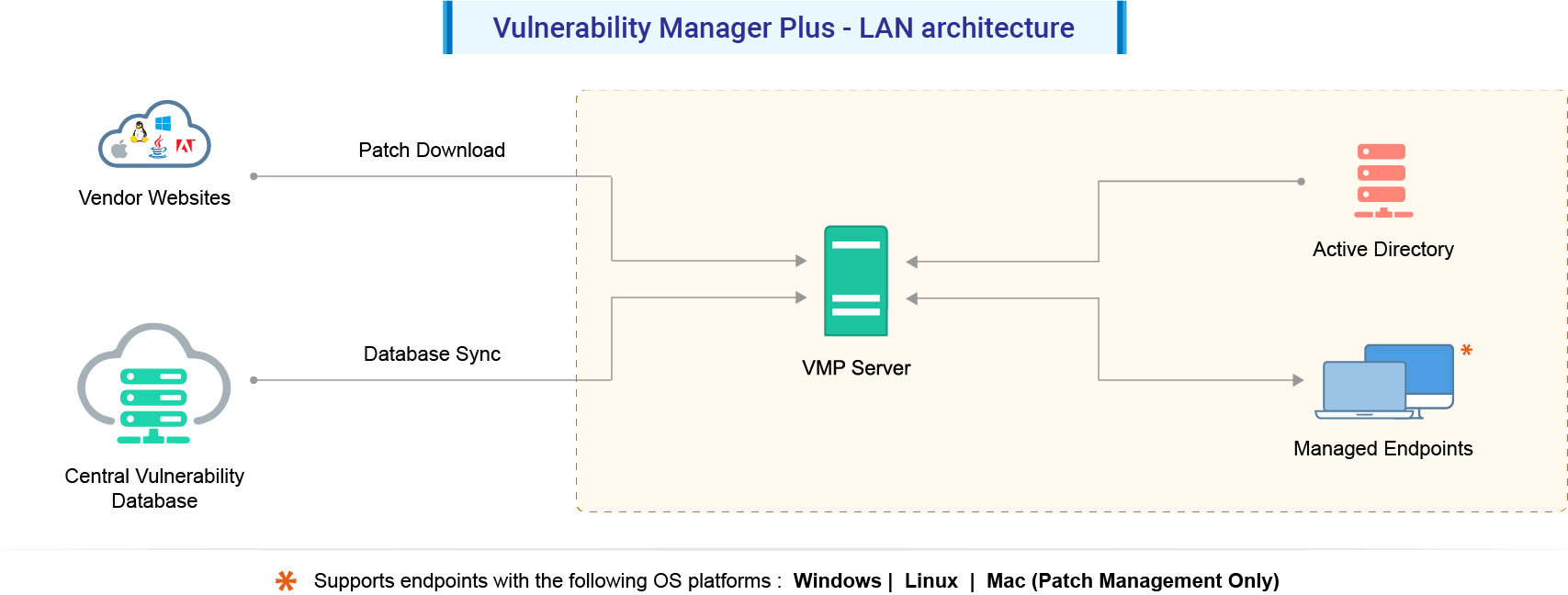

Tudo isso integrado ao Active Directory, Workgroup, usuários em roaming com ou sem VPN. Uma vez que temos nossos computadores inseridos no que chamamos de escritórios remotos, o software irá realizar uma varredura para encontrar as vulnerabilidades referente a patches do Windows e de aplicações de terceiros:

- Implantação em grupo de testes antes de realizar o deploy em massa para as máquinas de produção

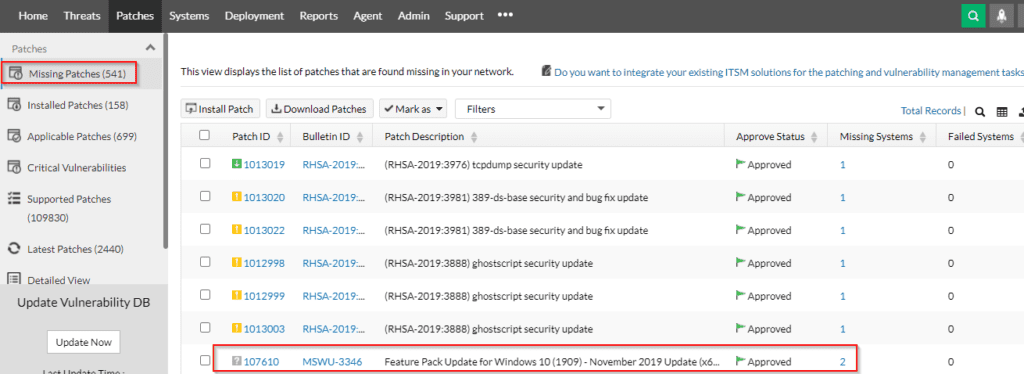

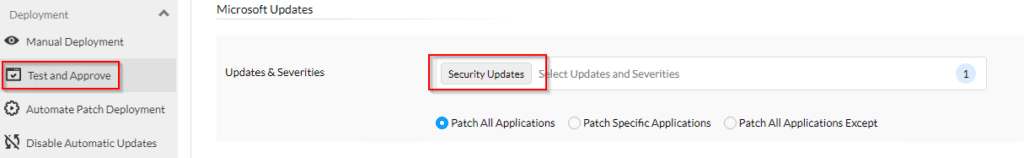

Agora que mapeamos a nossa rede e sabemos quais patches estão disponíveis para implantação em cada um dos computadores já podemos implantar, certo? Errado. Para evitar problemas com atualizações problemáticas, dentre as melhores práticas podemos utilizar grupos de testes antes de distribuir atualizações para todo parque.

Desta forma, a implantação poderá ser ou não automatizada para as demais máquinas. Mas não correremos o risco de de lidar com problemas de atualização em todas as máquinas da empresa de uma só vez.

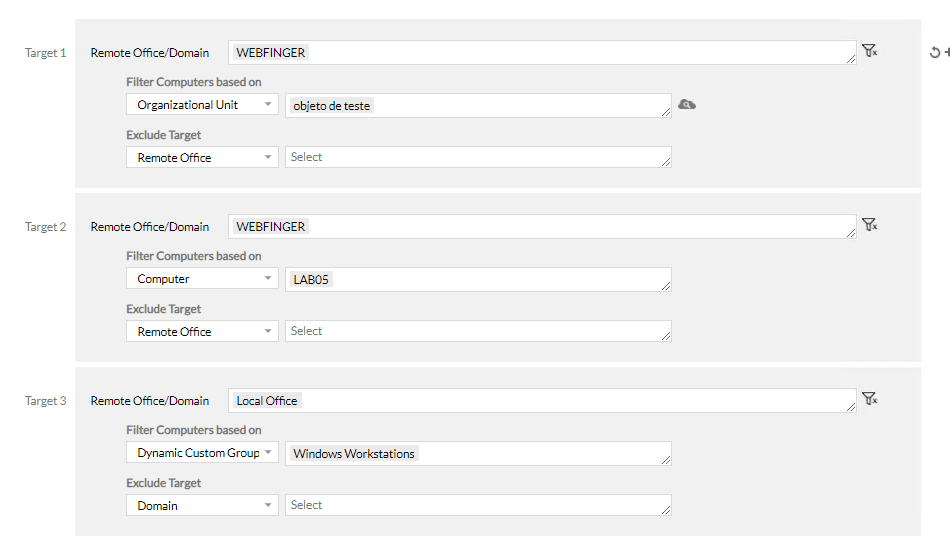

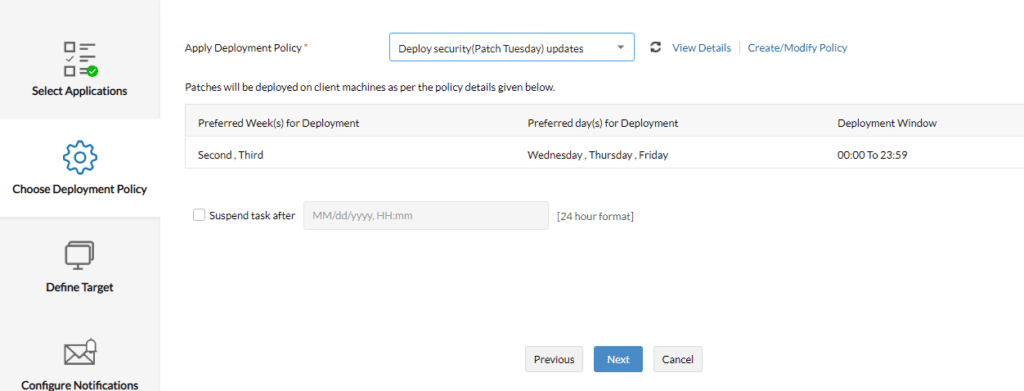

Podemos utilizar dois tipos de aprovação de patches: manual e automática. A partir disso conseguimos criar tarefas com janelas específicas de implantação para cada local e/ou computador desejado:

E como direcionar essas atualizações? Podemos filtrar por domínio, OU, grupos, computadores, SO’s, entre outros:

Tudo isso sem interação com o usuário e sem afetar a produtividade dentro do horário de trabalho:

- Insights e relatórios de vulnerabilidades

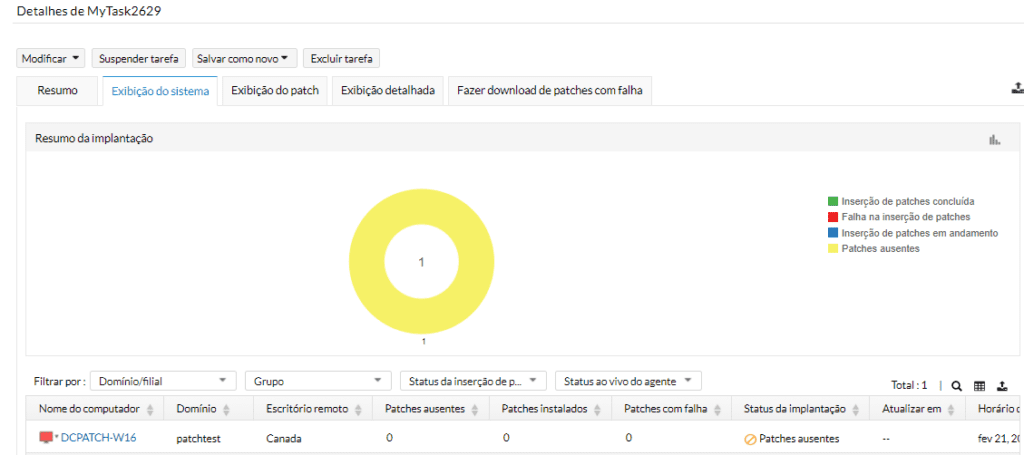

Fizemos o mapeamento de vulnerabilidades e testamos os patches antes de implantar em produção. Chegou a hora de termos acesso aos dashboards e relatórios que irão te ajudar a ter uma melhor visão de gerenciamento, estar em dia com a segurança de patches e auxiliar no processo de compliance.

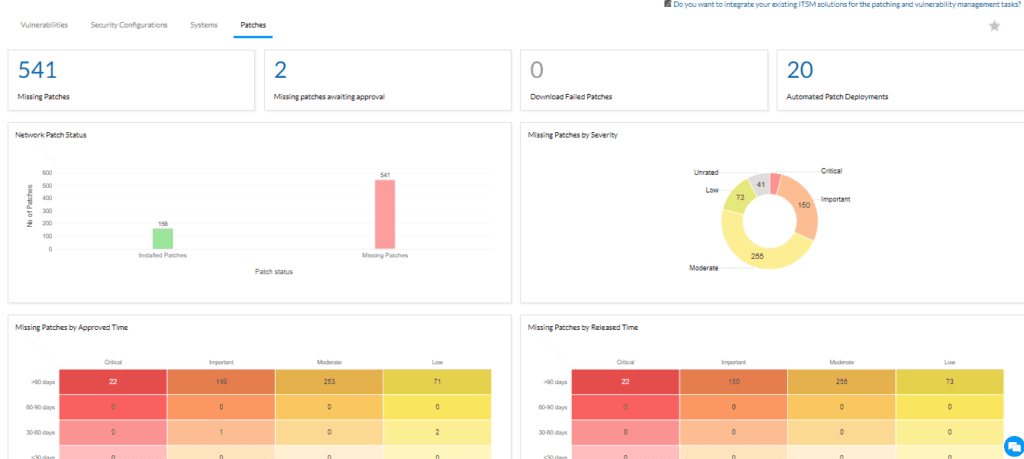

Desde uma visualização geral e vulnerabilidades de patches e configurações ou até a quantidade de patches que estão faltando sem ter que acessar uma enorme listas com ID’s de boletim:

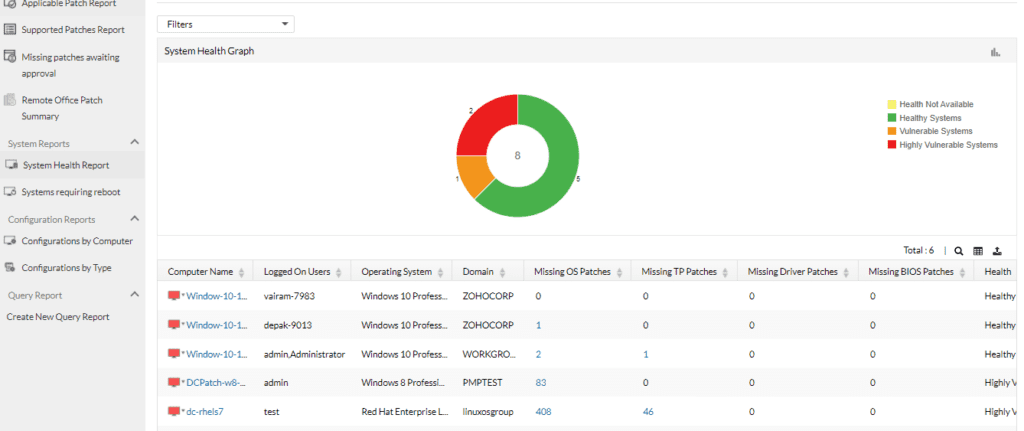

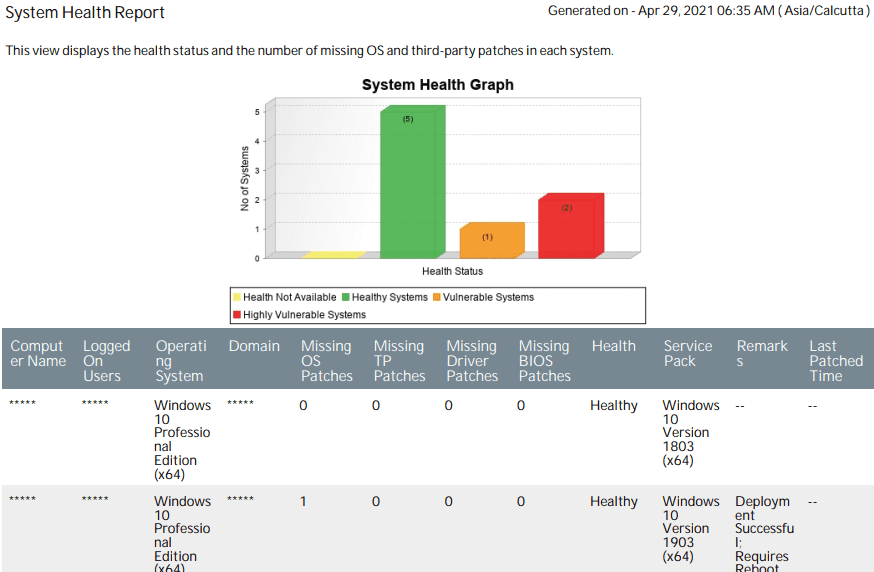

Até relatórios detalhados e personalizados com o status de implantação e saúde do sistema:

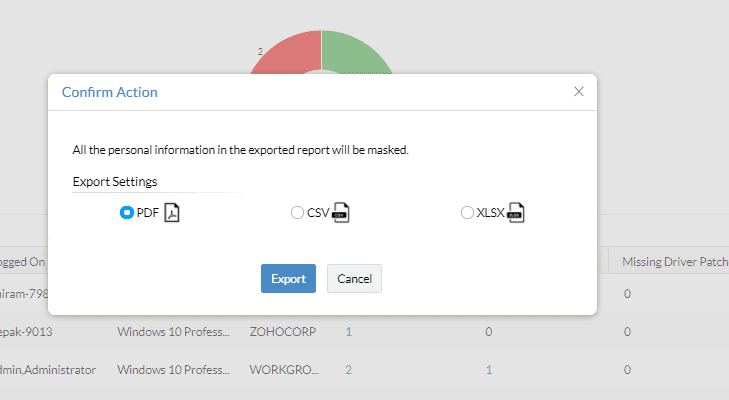

Precisa exportar essas informações mas está receoso com as dados pessoais vinculados a elas? Não se preocupe, podemos mascarar esses dados para a exportação:

Com esses dados conseguimos gerenciar e verificar uma melhor abordagem para o dia a dia das empresas. Como falamos no início, seria praticamente impossível obter essas informações de forma fácil e clara sem a ajuda de um software.

Os passos acima foram executados no Vulnerability Manager Plus da ManageEngine que é um software de gerenciamento de vulnerabilidades focado na priorização para empresas ofereçam o gerenciamento de patches integrado ao gerenciamento de sistemas e vulnerabilidades.

Esperamos ter te ajudado neste desafio e conte com a nossa ajuda para os próximos passos. Clique no botão abaixo e inicie uma avaliação gratuita de 30 dias, cotando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.