VPN é um portal para a vulnerabilidade?

Redes privadas virtuais (VPNs – Virtual Private Networks) se tornaram de fato o método para permitir que os usuários acessem com segurança recursos internos por meio da intranet da organização quando eles estão localizados fora do escritório. Enquanto as VPNs visam promover melhor conectividade para as organizações, as equipes de TI enfrentam desafios crescentes para protegerem suas VPNs.

Criminosos visam credenciais

De acordo com o Departamento de Segurança Interna dos Estados Unidos, “o aumento do teletrabalho aumentou o uso de serviços potencialmente vulneráveis, como VPNs, ampliando a ameaça a indivíduos e organizações.”

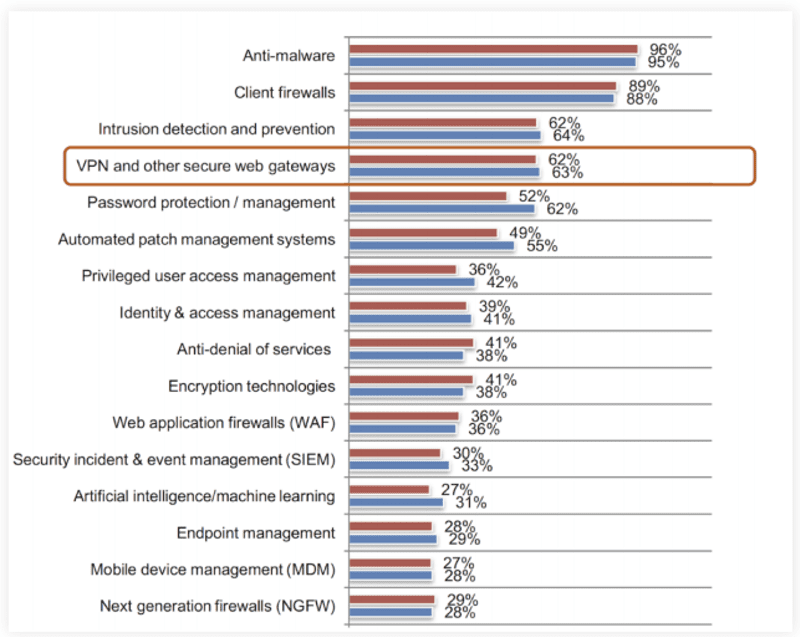

As empresas consideram as VPNs uma das tecnologias de segurança mais importantes (Fig. 1).

No entanto, como a maioria das soluções VPN requerem apenas credenciais de usuário para fazer login, elas são altamente suscetíveis a violações de dados. Empregar a autenticação multifator (MFA – Multi-Factor Authentication) reduz os riscos causados devido a ataques cibernéticos baseados em credenciais em 99,9%, como o principal o fator de autenticação é combinado com um fator de autenticação adicional.

Use MFA para proteger o acesso VPN

O objetivo de uma solução MFA é fornecer maiores garantias sobre as identidades dos usuários que tentam acessar recursos internos por meio de uma VPN. Com o MFA habilitado, os cibercriminosos não podem violar contas de usuários, mesmo com credenciais comprometidas.

Para garantir a máxima segurança, nenhuma solução de MFA faria, pois nem todas são criadas iguais.

A maioria das soluções de MFA:

- São difíceis de implantar.

- Suporte apenas a autenticadores limitados, e eles podem ser contornados por hackers.

- Fornece uma experiência ruim do usuário.

Isso inevitavelmente resultará em redução do retorno sobre o investimento (ROI – Return On Investment) e baixas taxas de adoção do usuário.

5 razões para proteger sua empresa utilizando Acesso VPN com MFA moderno

Razão 1 – Lidando com credenciais roubadas

Senhas roubadas são um dos principais vetores responsáveis por violações de dados.

Quando os usuários adotam senhas fracas para proteger suas contas VPN, os hackers podem explorar despejos de senha ou aproveitar ataques baseados em credenciais para violar suas contas. O hacker pode então instalar um malware, mover-se lateralmente e iniciar ações para violar contas de alto perfil.

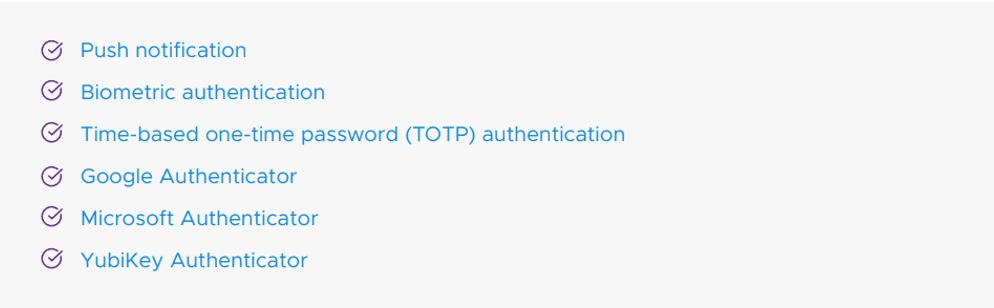

O uso do MFA pode interromper tais ataques cibernéticos, pois verifica as identidades do usuário antes de conceder acesso, utilizando um autenticador secundário como biometria ou YubiKey.

Razão 2 – Atingindo conformidade regulamentar

Por exemplo, o HIPAA exige que as organizações com dados eletrônicos protegidos de saúde (ePHI – electronic protected health information), protejam todo o acesso remoto, inclusive por meio de VPNs, com MFA. Violações de dados devido à não conformidade resultam em multas pesadas e afetam gravemente a reputação da organização.

Glossário:

- NIST: National Institute of Standards and Technology (Instituto Nacional de Padrões e Tecnologia).

- GDPR: General Data Protection and Regulation (Proteção e regulamentação geral de dados).

- HIPAA: Health Insurance Portability and Accountability (Portabilidade e Responsabilidade de Seguro Saúde).

- NYCRR: New York Codes, Rules and Regulations (Códigos, regras e regulamentos de Nova York).

- FFIEC: Federal Financial Institutions Examination Council (Conselho de Exame de Instituições Financeiras Federais).

- PCI DSS: Payment Card Industry Data Security Standards (Padrões de segurança de dados da indústria de cartões de pagamento).

Razão 3 – Obter visibilidade no acesso VPN e falhas de autenticação

Como administrador de TI, você precisa monitorar as atividades VPN de funcionários remotos para fins de auditoria e para evitar ameaças potenciais. Resumindo, os administradores precisam de dados sobre quem se conecta via VPN, quando e quais atividades estão sendo realizadas.

As soluções de MFA geram relatórios que fornecem informações sobre atividades incomuns ou suspeitas, horário de logon, uso de VPN durante os horários de pico e fora, tendências de uso de VPN, falhas de autenticação e muito mais.

Razão 4 – Melhorando a segurança com controles de autenticação avançados

Um consenso geral entre os administradores é que a biometria e a autenticação baseada em tokens, como YubiKey, são mais eficazes do que técnicas como perguntas e respostas de segurança ou códigos de verificação baseados em SMS. Isso ocorre porque os hackers estão iniciando ataques mais sofisticados, como troca de SIM, engenharia social , ou phishing, para contornar as técnicas básicas de MFA.

As técnicas mais antigas de MFA não são fortes o suficiente para impedir os hackers. Apenas as soluções modernas de MFA suportam autenticadores avançados que mantém a maioria dos hackers afastados.

Razão 5 – Suporte à segurança de acesso consistente para aplicativos locais e na nuvem

Com as organizações adotando a nuvem em massa, os administradores precisam proteger efetivamente o acesso remoto para acesso a aplicativos on-premises e na nuvem.

Deixar de fazer isso ou criar um processo separado para on-premises e nuvem criará inconsistências no acesso aos recursos.

O uso de soluções avançadas de MFA garantirá acesso seguro e consistente por meio de um fator de autenticação secundário para acesso à rede interna durante logins VPN e acesso a aplicativos corporativos em nuvem durante single sign-ons.

Modernize a segurança VPN com ADSelfService Plus

O ADSelfService Plus é uma solução integrada para gerenciamento de senhas de autoatendimento e logon único. Ele protege o acesso VPN a recursos de rede com MFA.

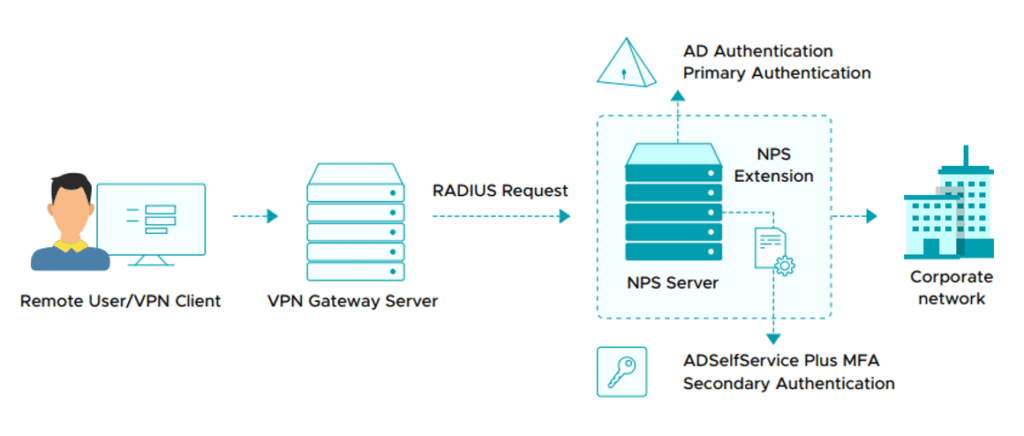

Nos bastidores: VPN MFA em ação

- Um usuário tenta estabelecer uma conexão VPN fornecendo seu nome de usuário e senha ao servidor VPN.

- O servidor VPN envia a solicitação de autenticação para o Windows Network Policy Server (NPS) onde a extensão ADSelfService Plus ‘NPS está instalada.

- Se a combinação de nome de usuário e senha estiver correta, a extensão NPS contata o servidor ADSelfService Plus e levanta uma solicitação de autenticação de segundo fator.

- O usuário realiza a autenticação por meio do método configurado pelo administrador.

O resultado da autenticação é enviado para a extensão NPS no NPS. - Se a autenticação for bem-sucedida, o NPS transmite isso ao servidor VPN.

Métodos de autenticação VPN com suporte:

Provedores VPN com suporte

O ADSelfService Plus auxilia todos os provedores de VPN com suporte para RADIUS. Alguns dos principais provedores de VPN compatíveis com ADSelfService Plus são:

Além de suportar VPN MFA, ADSelfService Plus fornece MFA durante:

1. Redefinição de senha de autoatendimento e desbloqueio de conta.

2. Logins das máquinas.

3. Acesso ao aplicativo em nuvem durante o single sign-on.

Conclusão: Nem todas as soluções de MFA são criadas iguais. Com o aumento dos ataques cibernéticos que exploram as exposições VPN, é hora de as organizações selecionarem uma solução MFA que forneça controles de autenticação avançados, relatórios abrangentes e seja fácil de usar por administradores e usuários. O ADSelfService Plus da ManageEngine realiza tudo isso e muito mais para proteger sua organização contra violações de dados e garantir conformidade regulatória.

Fontes:

- https://us-cert.cisa.gov/ncas/alerts/aa20-099a

- https://keepersecurity.com/assets/pdf/Keeper-2018-Ponemon-Report.pdf

- https://www.microsoft.com/security/blog/2019/08/20/one-simple-action-you-can-take-to-

prevent-99-9-percent-of-account-attacks/ - https://enterprise.verizon.com/resources/reports/dbir/

- https://info.publicintelligence.net/FBI-CircumventingMultiFactorAuthentication.pdf

O ADSelfService Plus é uma solução integrada de gerenciamento de senhas de autoatendimento e single sign-on. Ele oferece autoatendimento de senha, MFA para endpoints, lembretes de expiração de senha, um atualizador de diretório de autoatendimento, um sincronizador de senha multiplataforma e single sign-on para aplicativos empresariais.

Também oferece aplicativos móveis para Android e iOS para facilitar o autoatendimento aos usuários finais em qualquer lugar e a qualquer hora. Oferece suporte a help desks de TI, reduzindo tíquetes de redefinição de senha e poupa os usuários finais da frustração causada pelo tempo de inatividade do computador.

Faça já o upgrade ou inicie sua avaliação gratuita de 30 dias do ADSelfService Plus da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.