A sofisticação dos ataques cibernéticos é uma preocupação constante nos últimos anos. Apesar do avanço da tecnologia, temos o outro lado da moeda que e a crescente dependência em relação aos sistemas digitais e a tudo que envolve tecnologia, desde ambientes domésticos a ambientes corporativos, e com essa crescente demanda os cibercriminosos estão aprimorando suas técnicas para explorar vulnerabilidades e obter acesso não autorizado a dados sensíveis.

Os ataques cibernéticos sofisticados vão além dos métodos tradicionais, como phishing e malware simples. Os criminosos agora utilizam técnicas mais avançadas, como ataques de engenharia social altamente direcionados, conhecidos como spear phishing. Eles pesquisam cuidadosamente as vítimas, coletando informações pessoais e criando mensagens convincentes, que parecem legítimas e enganam até os usuários mais atentos.

Além disso, os cibercriminosos estão se aproveitando de vulnerabilidades zero day, que são falhas de segurança desconhecidas pelos fabricantes e, portanto, ainda não corrigidas. Essas vulnerabilidades podem ser vendidas no mercado criminoso e utilizadas por hackers para invadir sistemas e roubar informações confidenciais.

Outra tendência preocupante é o de ataques cibernéticos patrocinados por Estados-nação. Países têm investido em equipes especializadas em ciberespionagem e sabotagem, com o objetivo de obter vantagens estratégicas ou prejudicar adversários geopolíticos. Esses ataques geralmente são altamente sofisticados e podem causar danos significativos a infraestruturas críticas, como sistemas de energia, transporte e comunicação.

Para combater a sofisticação dos ataques cibernéticos, as organizações devem adotar uma abordagem multilayer de segurança. Isso inclui a implementação de firewalls robustos, sistemas de detecção de intrusões, autenticação de múltiplos fatores e educação contínua dos usuários sobre os riscos e melhores práticas de segurança.

Além disso, é fundamental manter os sistemas e software atualizados, aplicando patches de segurança regularmente. As organizações também devem realizar auditorias de segurança e testes de penetração regularmente, a fim de identificar e corrigir vulnerabilidades antes que sejam exploradas pelos cibercriminosos.

A sofisticação dos ataques cibernéticos é uma ameaça real e em constante evolução. Portanto, é essencial que as organizações e os usuários estejam sempre alertas e se adaptem às novas técnicas e abordagens utilizadas pelos criminosos cibernéticos. A segurança cibernética deve ser tratada como uma prioridade e receber investimentos adequados para proteger nossos dados e sistemas contra ameaças cada vez mais sofisticadas. Nunca um tema foi tão debatido e alertado, pois diante da onda que é constante e cada vez maior, o caminho a seguir é o da precaução, a alguns anos atrás o setor de técnologia das empresas era visto como um peso ou até mesmo algo desnecessário, até que finalmente fosse explorado e suas deficiencias, está mais que provado hoje que a TI nunca foi desnecessária, porém infelizmente foi preciso chegar ao patamar quase insustentável de ataques, sequestro de informações, multas e prejuízos incalculáveis para que essa realidade começasse a mudar.

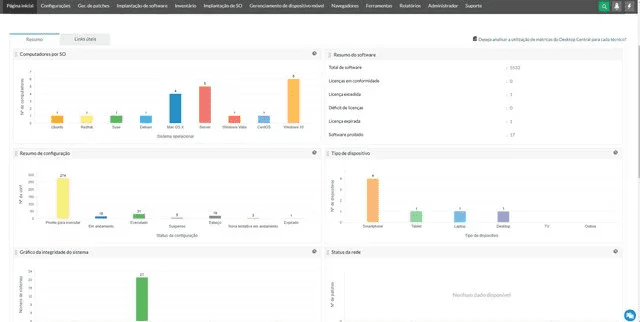

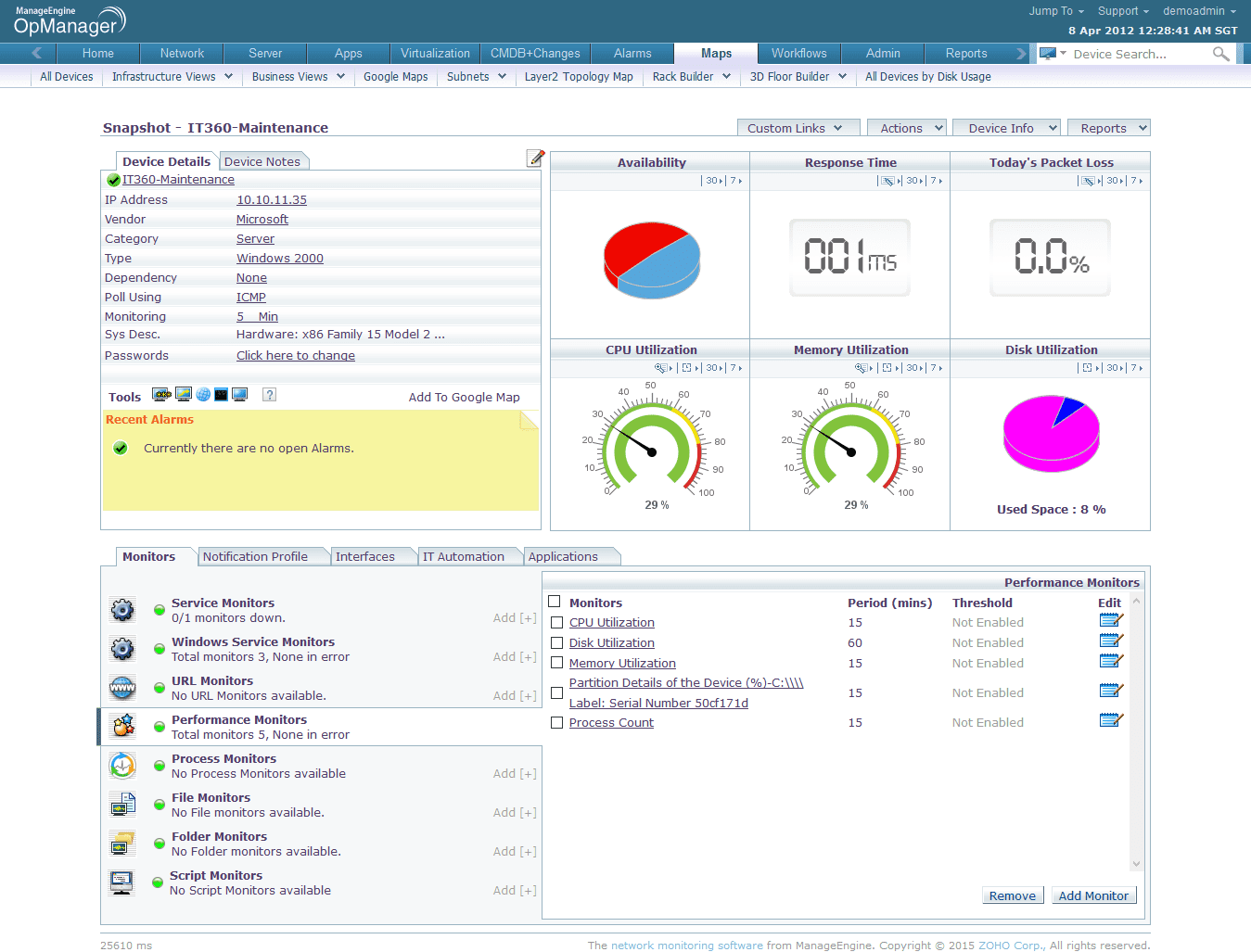

O Endpoint Central da ManageEngine é uma solução de gerenciamento unificado de endpoint (UEM) que ajuda no gerenciamento de servidores, laptops, desktops, smartphones e tablets a partir de um local central. É uma abordagem moderna do gerenciamento de desktop que pode ser dimensionada de acordo com as necessidades organizacionais. O Endpoint Central aumenta um serviço tradicional de gerenciamento de desktop, oferecendo mais profundidade e personalização.

Automatize rotinas de gerenciamento, tais como: instalação de patches, implantação de software, geração de ISO’s e implantação de SO. Além disso, também permite gerenciar ativos e licenças de software, monitorar estatísticas de uso de software, gerenciar o uso de dispositivos USB, assumir o controle de desktops remotos e muito mais.

O Endpoint Central oferece suporte aos sistemas operacionais Windows, Mac e Linux. Gerencie seus dispositivos móveis para implantar perfis e políticas, configurar dispositivos para Wifi, VPN, contas de e-mail, etc. Aplique restrições em instalações de aplicativos, uso de câmera, navegador e proteja seus dispositivos habilitando senha, bloqueio / limpeza remoto, etc. Gerencie todos os seus smartphones e tablets iOS, Android e Windows a partir de um único console.

Gerenciamento de Patch: Automatize a implantação de patches relacionados ao sistema operacional e outros aplicativos de terceiros para proteger as máquinas Windows e Mac contra ameaças de segurança.

Implantação de software: Simplifique a distribuição de software para instalar e desinstalar software com modelos integrados para a criação de pacotes.

Compartilhamento remoto do desktop: Solucione problemas de desktops remotos com colaboração multiusuário, transferência de arquivos, gravação de vídeo e muito mais.

Gerenciamento de ativos de TI: Gerenciar seus ativos de TI, Software Metering , Software License Gestão , Software Proibido, e muito mais.

Configurações de desktop: Mais de 50 configurações predefinidas, incluindo gerenciamento de energia , gerenciamento de dispositivos USB , políticas de segurança e assim por diante.

Instalação do Service Pack: Faça a varredura e detecte service packs ausentes de SO e aplicativos e automatize a implantação para se manter atualizado.

Relatórios do Active Directory: Mais de 100 relatórios prontos para uso fornecem uma visão rápida e completa da infraestrutura do Active Directory.

Administração do usuário: Defina funções com privilégio seletivo e delegue usuários a essas funções para uma gestão eficaz.

Implantação de SO: Crie imagens e implante sistemas operacionais nos modos offline e online.

Gerenciamento de dispositivo USB: Restrinja e controle o uso de dispositivos USB na rede tanto no nível do usuário quanto no nível do computador.

Gerenciamento de energia: Torne-se ecológico com gerenciamento de energia eficaz aplicando esquemas de energia, desligando computadores inativos e obtendo relatório de tempo de atividade do sistema.

Aplicativo móvel: Comece a gerenciar seus desktops e servidores em trânsito. Baixe o aplicativo móvel para dispositivos Android e iOS.

Registro do dispositivo: Registre dispositivos manualmente, em massa ou faça os usuários auto inscreverem seus dispositivos iOS ou Android com autenticação de dois fatores.

Gerenciamento de aplicativos: Distribua aplicativos internos e de loja para dispositivos, remova / desabilite aplicativos da lista negra, atribua códigos de resgate para aplicativos comerciais e muito mais.

Gerenciamento de perfil: Crie e configure políticas e perfis para diferentes departamentos / funções e associe-os aos grupos apropriados.

Gestão de ativos: Faça a varredura para obter os detalhes de aplicativos instalados, restrições aplicadas, certificados instalados e detalhes de hardware do dispositivo.

Gerenciamento de segurança: Configure políticas de segurança rigorosas, como senha, bloqueio de dispositivo para proteger os dados corporativos de ameaças externas.

Auditoria e Relatórios: Auditar dispositivos móveis com relatórios prontos para uso, como dispositivos enraizados, dispositivos com aplicativos de lista negra, etc.

Aumente a segurança do endpoint para detectar e se defender proativamente contra ameaças cibernéticas

Avaliação de vulnerabilidade e mitigação de ameaças: Faça a varredura dos endpoints regularmente para detectar vulnerabilidades e mitigá-las imediatamente usando patches ou correções alternativas.

Gerenciamento de configuração de segurança: Elimine configurações padrão / deficientes e remova software de alto risco para aumentar a segurança.

Gerenciamento automatizado de patches: Automatize todo o teste de patch e processo de instalação para manter sua rede atualizada

Controle de aplicativos: Adicione aplicativos maliciosos à lista negra, coloque aplicativos críticos de negócios na lista de permissões e simplifique o uso de aplicativos em sua rede

Gerenciamento de privilégios de endpoint: Adote o modelo de segurança de confiança zero e imponha privilégios baseados em funções com gerenciamento de privilégios de endpoint

Controle de dispositivo: Limite os ataques do Insider com uma política de apenas dispositivos confiáveis. Ganhe visibilidade nos dispositivos periféricos conectados à sua rede

Prevenção de perda de dados: Obtenha perda zero de dados espelhando, monitorando e restringindo a transferência de dados por meio de dispositivos corporativos.

Segurança de browsers: Fortaleça os navegadores filtrando sites e monitorando os plug-ins, add-ons e extensões usados ??em sua rede. Garanta a conformidade do navegador com padrões de segurança como STIG e CIS.

Gerenciamento de BitLocker: Garanta a proteção de dados gerenciando a criptografia BitLocker em seus dispositivos, juntamente com proteção para máquinas com e sem TPM.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.