Na maioria das vezes, os agentes de ameaças no cenário da cibersegurança não empregam técnicas e ferramentas avançadas para se intrometer e estabelecer uma posição segura nas redes. Frequentemente, eles disfarçam operações maliciosas imitando as atividades de usuários legítimos, deixando pouca ou nenhuma pegada.

Combinar ações maliciosas com atividades de TI do dia a dia ajuda os invasores a se manterem discretos e não serem detectados por um período mais longo. Por exemplo, qual é a maneira mais rápida e comum de acessar um computador? Fazendo login. Por mais óbvio que pareça, vale a pena notar, porque roubar e usar credenciais legítimas para obter acesso é uma técnica amplamente usada para comprometer servidores e navegar lateralmente sob o radar.

Diferentes maneiras pelas quais os agentes de ameaças roubam credenciais de servidores

Além da força bruta típica, phishing ou shoulder surfing attacks (ataques de navegação no ombro – olhar por cima do ombro de um usuário digitando uma senha), existem outras maneiras de roubar credenciais. Por exemplo, os invasores podem roubar ou despejar credenciais dos locais em que estão armazenadas.

Vamos dar uma olhada nas várias técnicas de extração de credenciais que os invasores usam.

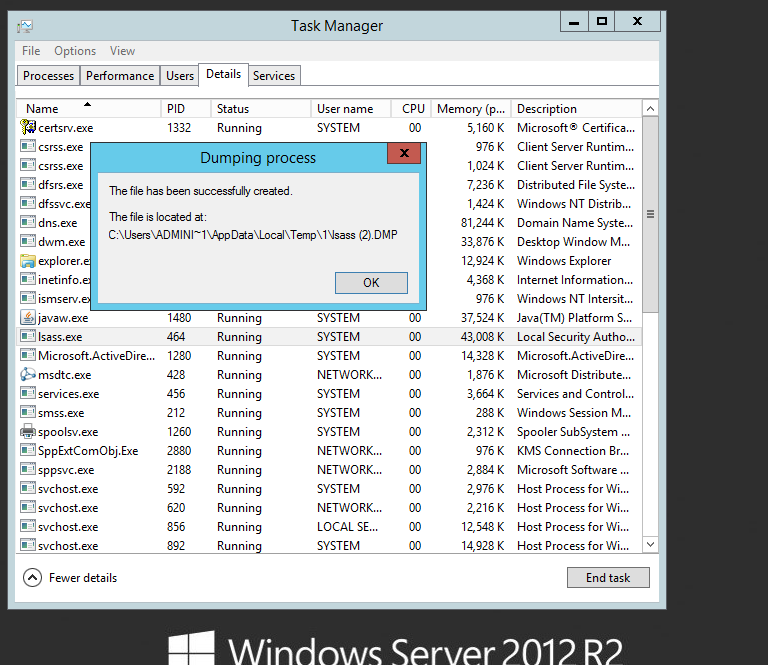

Dumping de credenciais do LSASS: Essa tática de dumping de credencial relativamente antiga aproveita uma falha no LSASS – Local Security Authority Subsystem Service (Serviço de Subsistema de Autoridade de Segurança Local) em sistemas Windows. O LSASS armazena credenciais para que os usuários não tenham que fazer login repetidamente sempre que quiserem acessar os recursos do sistema. Um invasor pode despejar essas credenciais de texto simples da memória seguindo estas três etapas simples:

- Criação de um dumping de memória a partir do processo LSASS.

- Copiar e exfiltrar o dumping de memória por meio de uma unidade USB ou carregá-lo em uma unidade na nuvem.

- Usando ferramentas gratuitas de dumping de credenciais (como Mimikatz) para despejar credenciais da memória.

Também existe um protocolo legado, WDDigest, que é usado para autenticar usuários no Windows. Mas quando a chave de registro abaixo é habilitada, o LSASS mantém uma cópia de texto simples da senha do usuário conectado em sua memória.

[HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ SecurityProviders \ WDigest deve ser definido como ‘1’].

Os invasores geralmente modificam a chave de registro acima para permitir o armazenamento de senhas de texto não criptografado prontas para uso no LSASS.

Você pode evitar tais ataques ao LSASS executando-o como um processo protegido.

Para ativar o LSASS no modo protegido, a chave do registro precisa ser atualizada para 1:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa \ RunAsPPL

Depois de habilitar o modo protegido, todas as tentativas de extração de credencial no LSASS serão malsucedidas.

No entanto, como mencionamos anteriormente, as credenciais são armazenadas em áreas diferentes em um sistema Windows, o que significa mais oportunidades para um invasor.

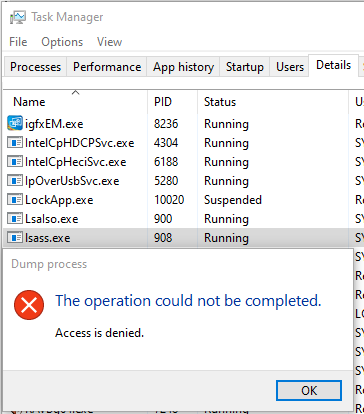

Descarregando credenciais de cache de domínio

O Windows também armazena as informações de logon dos usuários localmente para que eles possam fazer logon no sistema, mesmo se o servidor de autenticação estiver inacessível. Isso é conhecido como Domain Cache Credential (DCC), MSCACHE ou MSCASH hash. Esses hashes são armazenados no registro do Windows; por padrão, os últimos 10 hashes de usuários são armazenados.

Esse hash pode ser extraído de arquivos específicos do sistema e arquivos de segurança armazenados no registro. Os invasores podem roubar esses arquivos e depois extraí-los para obter senhas em texto simples.

Banco de dados de domínio do Active Directory

Ao roubar o arquivo NTDS.dit, o banco de dados do Active Directory, um invasor pode extrair uma cópia do hash de senha de cada usuário e agir como qualquer usuário no domínio. Porém, como o arquivo NTDS.dit está sempre em uso, ele não pode ser copiado ou movido. Portanto, os invasores recorrem ao método de cópia de sombra (Volume Shadow Copy VSS) para roubar o conteúdo do arquivo.

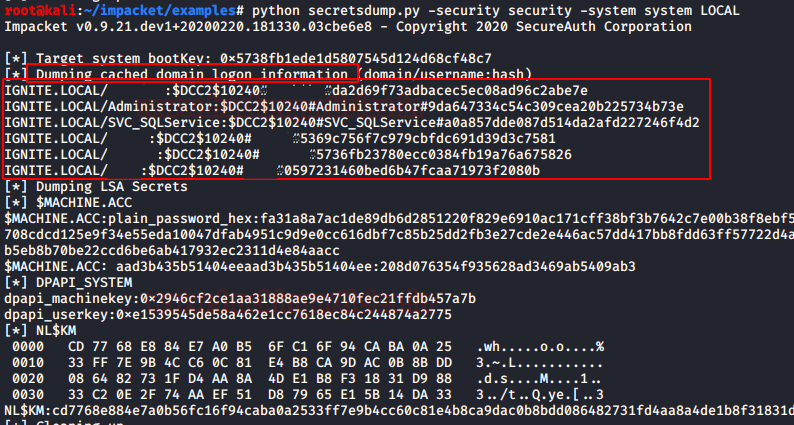

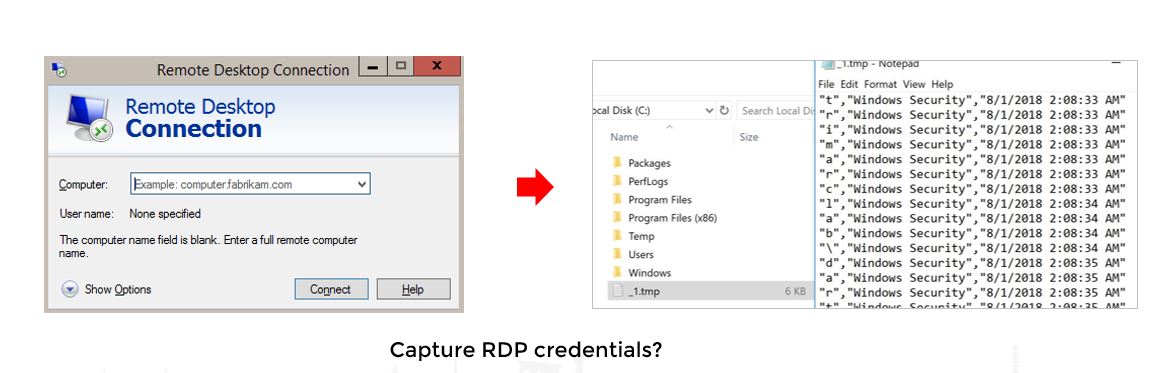

Extração de senhas da área de transferência

No cenário ideal, onde você protegeu todos os servidores de tentativas de despejo de credenciais, os agentes de ameaças utilizam a área de transferência para extrair senhas, porque há uma boa chance de que seus usuários tenham copiado nomes de usuário e senhas de um local seguro (como um cofre de senha) insira-os em uma tela de login.

Gravando pressionamentos de tecla para extrair credenciais

Os invasores frequentemente posicionam os keyloggers estrategicamente nos scripts de logon das políticas de grupo ou no registro. Eles podem até criar uma tarefa agendada para registrar os pressionamentos de tecla e extrair informações inseridas por seus usuários. Além de credenciais, este keylogger também pode capturar informações de identificação pessoal (PII – Personally Identifiable Information), como informações de cartão de crédito, senhas, números de previdência social e muito mais.

Ataques de dumping de credenciais são mais rápidos e mais devastadores em comparação com outros ataques, porque uma vez que os agentes de ameaças podem despejar as credenciais dos usuários em seu domínio, eles podem efetivamente representar qualquer usuário, mesmo seus usuários privilegiados.

Existem vários locais que devem ser monitorados em todos os seus endpoints para detectar tentativas de dumping de credenciais. Por exemplo, os sistemas Windows também armazenam credenciais criptografadas para navegadores populares como o Google Chrome no caminho – AppData \ Local \ Google \ Chrome \ User Data \ Default \ Login Data . Ferramentas de código aberto gratuitas na Internet podem ser usadas para extrair credenciais confidenciais deste local.

Procurando uma solução abrangente que possa detectar e mitigar tentativas de dumping de credenciais em sua rede? Faça já o upgrade ou inicie sua avaliação gratuita de 30 dias do Log360 da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.