Entender o que auditar em uma rede pode ser caótico e confuso. Construir uma lista de verificação de segurança de rede completa é crucial para organizações com computadores conectados à Internet ou entre si. Pense nisso como uma varredura de antivírus que você pode executar em seu computador para encontrar cavalos de Tróia ou malware, exceto se você estiver fazendo uma varredura em toda a rede para encontrar algo que possa incapacitá-la.

O objetivo do post de hoje, é fornecer informações suficientes para te ajudar a começar a construir uma lista de verificação básica que cobre os aspectos críticos da segurança de rede. Você pode alterar com base nos componentes que você precisa auditar em sua rede.

Definir o escopo de sua lista de verificação de auditoria

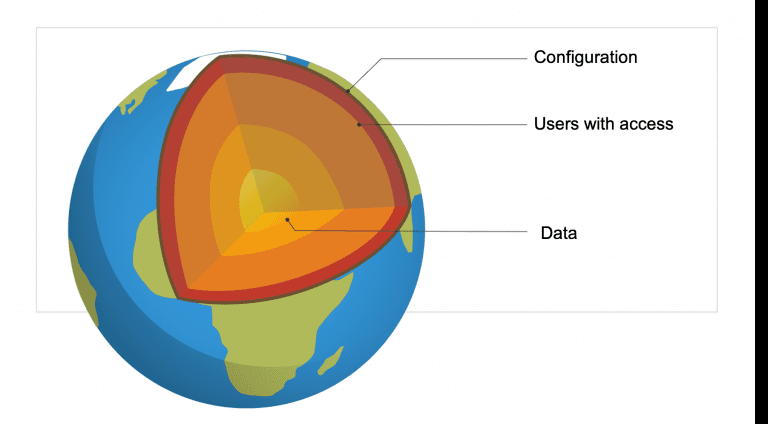

Comece fácil. Aqui estão três perguntas simples que você precisa fazer antes de começar a planejar sua lista de verificação:

- Onde os dados críticos estão hospedados em sua rede?

- Quais usuários têm acesso aos dados?

- Quais configurações, isto é, configurações de servidor ou políticas de segurança, determinam diretamente a segurança de seus dados?

O objetivo final de todo ataque à segurança, interno ou externo, é obter acesso aos dados confidenciais da empresa. Cada configuração incorreta de rede, cada permissão inadequada concedida a um usuário; todos esses são trampolins para chegar às joias da coroa: seus dados.

Descobrir onde estão os dados

Você já deve saber onde seus dados estão armazenados, mas vamos analisá-los de qualquer maneira.

Os dados podem ser armazenados em servidores de arquivos, como um Windows Server ou Cluster; bancos de dados como SQL ou Oracle; na nuvem em contas de armazenamento do Azure ou buckets S3 do Amazon Web Services (AWS); em servidores membros e estações de trabalho por usuários; ou outros meios de armazenamento de dados como NetApp, EMC ou NAS.

Agora que você conhece todos os lugares onde seus dados podem ser armazenados, vamos examinar como os usuários finais podem obter acesso a esses dados.

Quem tem as chaves do cofre?

Pense em seus dados como objetos de valor armazenados em um cofre e as permissões como as chaves para eles. A maneira mais comum de os usuários obterem acesso aos dados é por meio de permissões configuradas incorretamente. Além de permissões atribuídas explicitamente em servidores de arquivos e outros dispositivos de armazenamento de dados, aqui estão algumas outras maneiras pelas quais as coisas podem dar errado:

- Acesso por meio de permissões de grupo aninhado: um usuário aleatório recebendo acesso a uma pasta é algo que você pode notar. No entanto, um usuário anônimo backdoor em um grupo de segurança com acesso a uma pasta é algo que você provavelmente não detectará.

- Credenciais de usuário expostas: as credenciais de VPN de um usuário remoto são expostas em uma violação de site. Um invasor usa essas credenciais para fazer logon na rede e agora pode acessar arquivos como usuário autorizado. A única maneira de detectar tentativas de ataque como essa é monitorando logons desonestos e acessos a arquivos de fontes desconhecidas.

- Vazamento de dados na nuvem: um desenvolvedor que trabalha com o Azure acidentalmente incorpora as chaves de uma conta de armazenamento em um arquivo de script carregado em um repositório público do GitHub. Deixar senhas e chaves para armazenamento em plataformas de nuvem é mais comum do que você pensa, portanto, verifique se elas não estão presentes antes que os dados se tornem públicos. Às vezes, o armazenamento na nuvem pode ter permissões amplas e desnecessárias aplicadas. Por exemplo: Em um bucket AWS S3, o parâmetro “bloquear acesso público” está desabilitado.

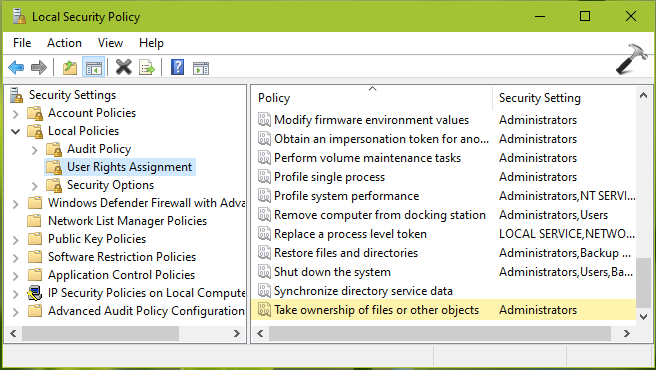

- Políticas de grupo configuradas incorretamente: Um usuário ou grupo de segurança recebe o privilégio de se apropriar de arquivos e pastas. Este é fundamentalmente um privilégio que pode impedir que o proprietário real acesse sua pasta, portanto, considere essas permissões com cuidado.

- Funções incorretas atribuídas a usuários: um usuário final recebe uma função em um servidor SQL, levando à criação de um novo login não autorizado.

Com tantas maneiras diferentes de as permissões serem desmarcadas ou atribuídas incorretamente, o comprometimento total dos dados não fica muito atrás. Depois que um agente de ameaça descobre uma permissão vulnerável em uma conta de usuário ou servidor, ele trabalha lateralmente até que os dados sejam adquiridos.

Para evitar isso, monitore vários recursos em sua rede junto com as permissões atribuídas ou modificadas nas contas de usuário 24 horas por dia, 7 dias por semana. A alteração da permissão pode ser genuína, maliciosa ou disparada devido a um erro do processo. De qualquer forma, as modificações de permissão precisam ser registradas e analisadas.

O cofre está trancado?

Embora perder as chaves de um cofre seja um risco à segurança, o cofre também precisa ser forte o suficiente para resistir a forças externas. Em comparação, é quando a configuração dos dispositivos conectados à rede desempenha um papel crucial.

Em palavras simples, um nível apropriado de acesso para os usuários e uma configuração de rede segura, juntos, constituem a segurança de sua rede. Vamos dar uma olhada em alguns exemplos:

Mudanças no nível do sistema operacional:

- Serviços essenciais do Windows, processos de backup, processos de registro de eventos, etc. podem ter sido interrompidos. Alternativamente, novos processos e serviços foram iniciados.

- Regras de firewall ou chaves de registro foram modificadas; os sistemas Windows foram restaurados para uma versão mais antiga.

- Novos pacotes foram instalados em sistemas Linux executando os comandos SUDO ou Yum.

- As alterações de configuração foram feitas em arquivos de segurança do sistema, como arquivos de programa (x86)

Alterações de configuração em dispositivos conectados a uma rede:

- Alterações de configuração em serviços VPN em execução na sua rede.

- Monitorar o tráfego do firewall pode ajudar a detectar tentativas de intrusão.

- Mudanças no banco de dados, como tabelas sendo excluídas, comandos ou consultas executados para recuperar algo de um banco de dados existente.

- Alterações de configuração em servidores da web, como Microsoft Internet Information Services (IIS) ou Apache.

- Máquinas virtuais reconfiguradas com IPs de dispositivo alterados ou armazenamentos de dados e clusters modificados.

Os casos de uso acima devem dar uma boa ideia das alterações de permissão e configuração que podem ocorrer em sua rede. O monitoramento dessas mudanças na rede pode ajudá-lo a detectar e evitar possíveis ataques à segurança antes que causem danos generalizados.

No entanto, esses níveis intensos de monitoramento podem parecer assustadores, especialmente se você depende dos recursos nativos de seu sistema operacional ou aplicativo. A maioria das ferramentas de monitoramento nativas possuem limitações semelhantes.

Para obter uma ferramenta que pode superar essas limitações e te ajudar a completar sua lista de verificação de segurança, verifique nossa solução de gerenciamento integrado de eventos e informações de segurança (SIEM), Log360 . Com o Log360, você pode examinar os vários logs de segurança e configuração produzidos por dispositivos conectados à sua rede em uma única tela. Ele fornece recursos de pesquisa granular para localizar instantaneamente qualquer atividade sensível, suspeita ou maliciosa. Também notifica instantaneamente o pessoal autorizado sobre essa atividade e ajuda a iniciar as etapas de mitigação para lidar com um incidente de segurança.

Faça já o upgrade ou inicie sua avaliação gratuita de 30 dias do Log360 da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.