É inegável que por muito tempo foi necessário desprender grande esforço e mão de obra para prevenir os bem conhecidos incidentes de segurança ou até mesmo o ataques. Infelizmente falar em prevenção hoje, vai muito contra a filosofia das gestões de TI brasileiras, que acabam por achar que tal método é idealista demais. O que é um grande engano, visto que é melhor trabalhar em métodos de prevenção do que tratar a tragédia depois do acontecido, fora o prejuízo do ataque, hoje sabemos que as organizações podem sofrer com processos judiciais. Então desta forma há de se pensar em mudar o foco para detecção de comportamentos que saem do padrão do ambiente, um monitoramento inteligente capaz de conter e identificar incidentes de segurança de forma antecipada utilizando um monitoramento com cruzamento de informações.

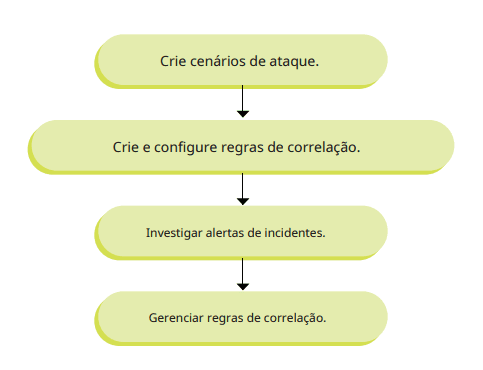

Com o recurso de Correlação de Eventos presente no EventLog Analyzer da ManageEngine, podemos criar gatilhos de monitoramento somando vários fatores de detecção. Ou seja criar padrões a serem monitorados visto que hoje o mercado trás desafios cada vez maiores para a manutenção da integridade dos sistema e ambientes. Então basicamente o recurso de Correlação de eventos envolve:

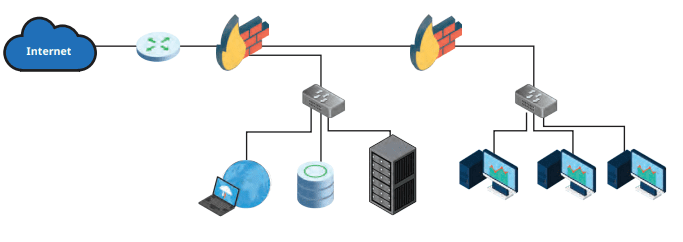

No caso as redes das organizações ou empresa de qualquer dimensionamento, possuem equipamentos para a sua composição e funcionamento como: servidores, computadores, roteadores, firewalls… Desta forma o recurso de Correlação de eventos funcionará da seguinte forma, coletará informações de log dos equipamentos da rede e assim identificará padrões de ataque. O que humanamente é uma tarefa imensamente complexa, pois existem pontos cruciais envolvidos como :

- Realizar a gestão de milhões de logs de formatos variados.

- Além de ser necessário identificar os logs relacionados a um incidente se baseando em fatores comuns como nome de usuário ou do dispositivo.

- Monitorar o desenvolver de cada incidente, verificando sua linha do tempo

- Corresponder de forma manual esses incidentes e seus padrões de ataques

Sabendo que o gestor de TI e muitas vezes seu único técnico de HelpDesk não são super heróis do quadrinhos ou filmes o recurso de Correlação do EventLog é capaz de solucionar dois dos principais problemas da detecção de incidentes que são: Tempo de detecção e a precisão. Como é possível ?

Pode-se levar semanas ou até meses para conseguir detectar uma ameaça aos equipamentos da rede. Algumas organizações nem desconfiam mas inúmeras vezes o invasor já está dentro do ambiente a meses apenas coletando informações e explorando falhas no monitorando dos eventos. Um dos exemplos conhecido foi o da Equifax que demorou 2 meses para conseguir descobrir sobre o ataque e resultou em uma violação de dados pessoais de 143 milhões de consumidores. Com o recurso de Correlação de Eventos seria possível gerar alertas em dois pontos neste cenário: quando houve a violação de rede ou quando o invasor realizou o ataque pretendido. Com isso é possível reduzir de forma drástica o tempo de identificação e também é possível evitar que seja gasto de forma exorbitante recursos financeiros com a sequência de ataques ao ambiente de rede.

Além disso na tentativa de capturar ou identificar os ataques, as empresas ou organizações acabam por configurar alertas para inúmeros tipos de eventos, que pode levar a centenas de alertas diários, e lembramos que quantidade muitas vezes não significa qualidade, isso acarreta mais tempo para realizar a investigação em todos os alertas criados e identificar o que realmente importa. Com a correlação é possível possível buscar incidentes extremamente específicos e com várias condições e opções de filtro para identificar um potencial ataque a segurança do ambiente, entregando apenas alertas necessários.

O recurso tem como objetivo adicionar um contexto aos eventos captados no ambiente e com isso qualificar a informação de forma também a relacionar com outro dispositivos, e com isso permitir uma investigação precisa. Na pratica a correlação de eventos é um mecanismo altamente flexível e pode ser utilizada para detectar todos os tipo de ataques, com isso personalizar e atender as expectativas e necessidades do ambiente a ser monitorado. O processo funciona e estratégia de segurança pode ser exemplificado na imagem a seguir:

Criando cenários de ataque

Neste ponto é necessário identificar quais são os possível cenários que o ambiente provavelmente enfrentará, ou seja traçar um cenário possível de ataque a organização, e com isso é necessário uma gestão interna para mapear e priorizar os equipamentos mais críticos como os de rede. Cada tipo de equipamento possui formas de acessos singulares. Um exemplo é a gestão de acesso aos equipamentos, usuário que possui acesso remoto podem sofrer ataques ou tentativas de invasão apenas mesmo vazamento de credenciais caso não seja realizada uma gestão de identidade adequada. Então desta forma determine quais tipos de ataques são possível de acordo com o ambiente, listando as etapas de acesso e os tipos de dispositivos envolvidos em cada cenário.

Criando e configurando as regras de correlação

Em cada cenário de ataque é necessário listar de forma sequencial os tipos de log gerados pelos dispositivos envolvidos. Se a primeira parte envolver um ataque de força bruta a uma workstation, os logs gerados serão para uma sequência de falhas de logons seguido por um logon com sucesso. Sendo assim é necessário determinar o intervalo dos eventos que devem gerar o alerta. É importante definir os intervalos no qual a regra deve identificar o comportamento anômalo assim será possível gerar um alerta eficaz e dimunuir drasticamente os falso positivos dos eventos.

Realize a investigação dos alertas

Com as regras em pleno funcionamento, os alertas vão começar a chegar cada vez que um padrão de ataque for identificado, sendo assim é possível investigar rapidamente cada incidente gerado, com acesso a trilha de eventos, de forma fácil e assim identificar a causa raiz de como o ataque ou tentativa de ataque ocorreu, sendo possível também analisar usuários específicos que estão envolvidos e também os dispositivos ou informações atingida e determinar o plano de resposta.

Gestão das regras de correlação

Revisar periodicamente o desempenho das regras de correlação é essencial para um possível aprimoramento, caso contrário o gestor ficará recebendo muitos alertas inválidos ou falsos positivos. Também é necessário verificar se alguns pontos já não estão obsoletos ou limitadas o que pode acarretar a perda da identificação de um incidente real de segurança.

Exemplificando a criação de uma regra

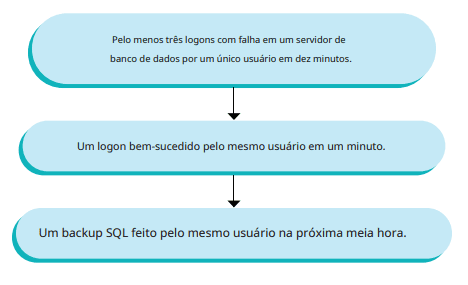

Um dos ataques mais conhecidos e mais utilizados no cenário atual é o ataque de força bruta, basicamente é quando o invasor usa de mecanismo que vão gerar várias tentativas de logon até chegar ao sucesso do acesso, ou seja vários padrões de senha são testados até onerar o sistema de login e enfim conseguir o acesso ou até mesmo explorar uma falha de gestão de identidade e assim chegar ao padrão da senha correta. Sendo assim após conseguir o acesso poderemos identificar uma atividade suspeita do ambiente, cópias de informações em massa, exclusão de arquivos dentre outros. Os mais comuns são os sequestros de informações nos quais os invasores de posse dos acessos recolhem informações criticas das organizações e vendem nos mercados obscuros da Web, temos abaixo um exemplo gráfico:

Conforme o cenário acima nos mostra, o fluxo da regra seria :

Assim teremos uma regra elaborada para identificar um comportamento anormal de um usuário que de forma não autorizada realizou um backup, sendo possível realizar a investigação do ocorrido evitando o mal uso da informação. Importante salientar também que a solução oferece mais de 30 padrões de ataque predefinidos que podem ser usados a qualquer momento.

EventLog Analyzer da ManageEngine é um Software de SIEM para Compliance de IT & Gestão de Logs de Eventos Organizações e sua infra-estrutura de TI geram uma enorme quantidade de registros a cada dia. Esses registros gerados têm informação vital que pode fornecer indícios poderosos ligados à inteligência de segurança de rede, ao comportamentos do usuário, anomalias de rede, tempo de inatividade de sistemas, violações de políticas, ameaças internas, compliance, etc.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast Tecnologia e Cafeína.