Quão segura é a sua rede?

Conforme as organizações em todo o mundo adotam políticas de trabalho em casa (WFH – Work From Home) para garantir a segurança dos funcionários, o risco de ataques cibernéticos em conexões não seguras tem aumentado rapidamente.

As políticas WFH permitem que os funcionários trabalhem em uma rede que não é controlada diretamente pela organização. Quando a maioria de seus colaboradores trabalha em casa, os invasores desenvolvem táticas para direcionar a estes funcionários que se conectam remotamente a redes corporativas e aplicativos em nuvem. Muitas organizações podem não estar equipadas para lidar com isso, pois ainda estão se acostumando com a nova configuração. O número crescente do trabalho em casa e a falta de recursos de TI para garantir a segurança levam a uma ampla superfície de ataque.

Embora VPNs e firewalls possam ajudar a controlar o acesso a recursos críticos da rede, as atividades de funcionários remotos devem ser monitoradas, pois as redes domésticas nem sempre são seguras.

Confira aqui os 9 Mitos de Cibersegurança que Revelamos

No post de hoje, vamos discorrer sobre esses mitos revelados. Descubra abaixo como mitigar essas ameaças.

1. Mergulhe mais fundo em seu monitoramento VPN

Embora as VPNs sejam implementadas para garantir a segurança da rede, cada dispositivo remoto pode ser uma porta de entrada potencial para hackers.

O monitoramento de VPN ajuda a ficar de olho nas métricas críticas para manter a integridade das conexões e garantir que seja eficaz na prevenção de ameaças.

O Log360 oferece uma gama completa de ferramentas e relatórios para monitorar VPNs. Abaixo estão alguns dos relatórios de monitoramento VPN do Log360 otimizados especialmente para padrões WFH:

- Principais logons de VPN com falha com base no usuário.

- Principais logons de VPN com falha com base em dispositivo remoto.

- Erros de autorização VPN.

- Tendência de logons de VPN com falha.

- Logouts VPN.

- Principais logons de firewall de VPN de hosts remotos.

2. Proteja-se de malwares, serviços anômalos, ataques de força bruta, criptojacking e muito mais.

O número de ataques de rede em jogo hoje pode ter muitos nomes diferentes, mas, na verdade, eles têm várias coisas em comum. Todo ataque segue três estágios básicos: entrada, exploração e violação de dados ou recursos críticos. Muitos ataques seguem métodos semelhantes de entrada e infiltração. Por exemplo, um ataque pode bloquear seus dados, enquanto outro é projetado para roubar senhas. Mesmo assim, ambos os ataques usam malware para se infiltrar e se espalhar pela rede.

O truque para impedir um ataque é detectar padrões de atividade que sinalizam uma violação que se aproxima. É aqui que entra o módulo de correlação de eventos do Log360. Todos os sinais indicadores estão lá, eles são simplesmente espalhados por seus logs de rede, e o Log360 agrupa essas pistas para identificar indicadores de um ataque. Com alertas rápidos e precisos, você pode assumir uma postura proativa e evitar danos aos dados e recursos da rede.

Construtor de regras personalizadas:

Personalize as regras de ataque existentes ou crie novas do zero com a interface flexível do construtor de regras.

Regras de ataque predefinidas:

Aproveite as vantagens de mais de 30 regras de correlação predefinidas para detectar vários ataques comuns.

Painel intuitivo de incidentes:

Visualize um resumo de todos os incidentes detectados no painel de correlação e entenda melhor a segurança de sua rede.

Cronograma de ataque:

Navegue por um cronograma de evento detalhado para cada incidente detectado e analise o conteúdo bruto do log para obter informações detalhadas sobre contas comprometidas, dispositivos infectados e muito mais.

Notificações instantâneas:

Receba alertas por email e SMS quando um incidente de segurança for detectado.

3. Deixe a IA e o ML aumentarem a segurança da sua rede

Para enfrentar todos esses desafios, você precisa de tecnologias extraordinárias. Tecnologias como inteligência artificial (IA) e aprendizado de máquina (ML – Machine Learning) podem ser usadas para definir a linha de base do comportamento de funcionários remotos e seus dispositivos. O add-on de análise de comportamento de usuário e entidade orientado por ML (UEBA – User and Entity Behavior Analytics) do Log360 ajuda a analisar os métodos de trabalho de funcionários remotos e alerta sobre qualquer desvio. Isso o ajuda a localizar uma rede não autorizada ou acesso a dados críticos facilmente.

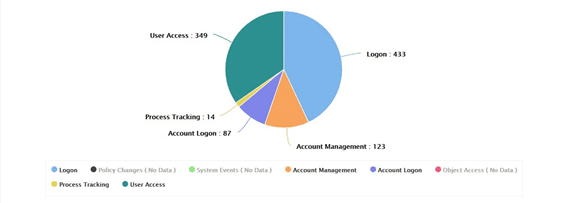

4. Fique de olho nos funcionários remotos

Os relatórios prontos para uso do Log360 podem fornecer informações sobre:

- Usuários atualmente conectados.

- Duração do logon do usuário.

- Último logon do usuário.

- Atividade de logon da estação de trabalho.

- Principais sites acessados.

- Sites maliciosos bloqueados.

- Principais sites bloqueados com base em usuários e muito mais.

5. Vá além da compliance, conte com recursos de auditoria, alerta e localize incidentes de segurança

Novos regulamentos de conformidade exigem que as organizações implementem medidas de segurança mais rígidas, e as soluções preventivas tradicionais por si só não vão resolver isso. O Log360 pode ajudá-lo a implementar uma solução de segurança sólida que tem a capacidade de auditar todos os recursos críticos de sua empresa para atender às regulamentações de conformidade como PCI DSS, SOX, HIPAA, GDPR e muito mais. Gere relatórios de conformidade a partir de modelos predefinidos, programe a geração de relatórios e exporte relatórios para PDF ou CSV para fornecer aos auditores.

Muitos mandatos regulatórios mais recentes também enfatizam a importância de notificar os usuários sobre violações. Os amplos recursos de auditoria e alerta do Log360 ajudam a detectar e impedir ameaças rapidamente. Se você encontrar um incidente de segurança, o poderoso mecanismo de busca do Log360 o ajudará a retroceder para que possa localizar o incidente de segurança e extrair dados cruciais para arquivar um relatório de incidente.

6. Monitoramento de log de endpoint com Log360

A maior parte da atividade de rede ocorre em endpoints. Seus usuários finais usam esses sistemas para realizar suas tarefas diárias, portanto, monitorar esses dispositivos é crucial para a segurança de sua rede. O Log360 ajuda você a obter uma compreensão clara de todas as atividades que ocorrem nos endpoints de sua rede. Ele fornece uma ampla variedade de relatórios e alertas para ajudá-lo a auditar vários tipos de eventos em seus sistemas Windows e Linux, incluindo:

Instalações de software

Todas as organizações têm uma política de uso de software que rege quais tipos de software os usuários podem ou não instalar. Você pode monitorar a adesão a essas políticas auditando endpoints para todas as instalações e alterações de software. Você também pode monitorar a execução de aplicativos da lista de permissões e receber informações sobre falhas e erros de aplicativos.

Informações de solução de endpoint

O Log360 fornece relatórios detalhados para várias soluções de segurança de endpoint cruciais, como soluções de ameaças, software antivírus e scanners de vulnerabilidade. Esses relatórios fornecem uma visão central das ameaças e vulnerabilidades detectadas em seus endpoints de rede.

A ferramenta analisa milhões de eventos de endpoints de sua rede para ajudá-lo a entender como eles estão sendo usados. Você pode facilmente auditar atividades a partir do console central usando as centenas de relatórios disponíveis, configurar alertas para eventos críticos ou até mesmo usar o poderoso mecanismo de pesquisa para encontrar os eventos exatos de que você precisa.

7. Conte com uma solução escalável

De acordo com Manikandan Thangaraj, diretor de gerenciamento de programas para soluções de segurança de TI na ManageEngine:

“Ameaças persistentes avançadas e ataques cibernéticos direcionados são desafios para todas as empresas, independentemente do tamanho. Na maioria das vezes, os hackers são bem financiados e se esforçam ao máximo para invadir as redes das empresas e causar desastres. Por outro lado, as organizações geralmente possuem defasagem em termos de orçamento, ferramentas e técnicas necessárias para combater esses hackers. Na ManageEngine, visamos aprimorar constantemente nossa solução SIEM para preencher essa lacuna e ajudar as organizações a combater eficazmente esses hackers.”

O Log360, assim como as demais soluções ManageEngine, é altamente escalável e aderente a empresas de todos os tamanhos, pois, pode ser adquirido de maneira modular e proporcional a realidade de sua empresa.

8. Monitoramento e administração de log para plataformas de nuvem pública

O Log360 combate preocupações de segurança e protege sua nuvem. Ele dá visibilidade completa em suas infraestruturas de nuvem pública. Os relatórios abrangentes, o mecanismo de pesquisa fácil e os perfis de alerta personalizáveis permitem que você rastreie, analise e reaja a eventos que acontecem em seus ambientes de nuvem. Facilitando assim o bom funcionamento do seu negócio em uma nuvem segura e protegida.

9. SEGURANÇA CIBERNÉTICA COM IA

O dia a dia no mundo da tecnologia é sempre cheio de novas funcionalidades e soluções inteligentes que provam estar cada vez mais evoluídas e aptas a nos ajudar. Porém, com as boas notícias vem também as dificuldades.

Segundo a GBHackers para combater os ataques cada vez mais sofisticados, as empresas estão recorrendo a inteligência artificial (IA). A GBHackers é uma plataforma de notícias que oferece notícias sobre hackers, notícias sobre segurança e ataques de malware no espaço cibernético.

Já o Conselho Especial explica como a IA pode montar automaticamente o conteúdo a partir de dados relacionados os agrupando e removendo dados duplicado para que seja o mais conciso possível. Com isso, as empresas têm uma maior facilidade em identificar os erros por trás dos processos. Um estudo recente da Capgemini lista a detecção de fraudes, malwares e intrusões como os principais benefícios da inteligência artificial.

Uma das melhores maneiras de se defender contra ataques internos e externos é usar a UEBA para monitorar continuamente a atividade do usuário e do dispositivo, conforme já citado anteriormente. Ela aprende sobre cada usuário e cria uma linha de base de atividades regulares para cada usuário e entidade.

Qualquer atividade que se desvia dessa linha de base é sinalizada como uma anomalia. O administrador de TI pode investigar o problema e tomar as medidas necessárias para reduzir o risco. Com o aprendizado de máquina, as soluções UEBA se tornam mais eficazes quanto mais experiência elas ganham.

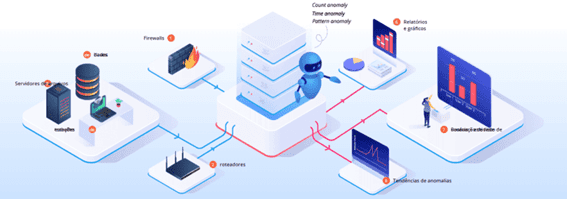

O Log360 UEBA analisa logs de diferentes fontes, incluindo firewalls, roteadores, estações de trabalho, bancos de dados e servidores de arquivos. Qualquer desvio do comportamento normal é classificado como uma anomalia de tempo, contagem ou padrão. Em seguida, fornece informações acionáveis ao administrador de TI com o uso de pontuações de risco, tendências de anomalias e relatórios intuitivos para que você tome as ações necessárias.

Não perca mais tempo e garanta a segurança inteligente iniciando sua avaliação gratuita de 30 dias, contando sempre com o time da ACSoftware, especialistas ManageEngine no Brasil.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.