Mais uma brecha de segurança está sendo explorada por invasores, os drivers vulneráveis disponibilizados na rede pelo criminosos, são usados para a abertura de portas nos sistemas alvos. Mais uma vez esse tipo de ataque ocorre e já tem o seu autor conhecimento, ou melhor uma gangue de ransomware BlackByte. Uma vez aberta a lacuna, os dados são sequestrados e aí começa o verdadeiro pesadelo para qualquer gestor de TI. O driver utilizado é o MSI Afterburner RTCore64.sys, ele está ligado a um software de overcloking da fabricante, e para surpresa zero, tal driver está sendo utilizado para a execução remota de código, a vulnerabilidade CVE-2019-16098, é um lacuna grave, classificada com de alta severidade, e partindo dela os criminosos podem desativar drivers além de recursos e inúmeras soluções responsáveis pela segurança e monitoramento, sendo assim com todo esse poder é possível implantar o ransomware sem qualquer nível de detecção.

Tal manobra criminosa se refere ao tipo “Bring Your Own Driver”ou “traga seu próprio driver” em português, o BlackByte tem semelhança com o grupo Lazarus, responsável pelo golpe semelhante que usou um driver da Dell que tinha como objetivo a espionagem, porém ambos tem o mesmo foco, inserir o software por meio de golpe de phishing entre outras formas, para que assim consigam explorar o que podem a partir dele.

A empresa de cibersegurança Sophos informou que o driver da MDI tem como objetivo neste caso de permitir que os invasores injetem códigos diretamente no kernel da memória, fazendo com que explorações adicionais não sejam necessárias, violando assim as políticas de segurança da Microsoft, onde a mesma já foi oficialmente corrigida, a versão do software usada pela BlackByte nos ataques é mais antiga.

Então compreende se que a medida de proteção principal é o uso de soluções de monitoramento de instalação de drivers, e ao identificar a exploração de um determinado software a recomendação é a adição do driver em questão a uma lista de bloqueio de forma que não se propague em sua rede. Sem contar que manter o ambiente sempre atualizado, permite que as correções cheguem aos endpoints de forma mais rápida e assertiva.

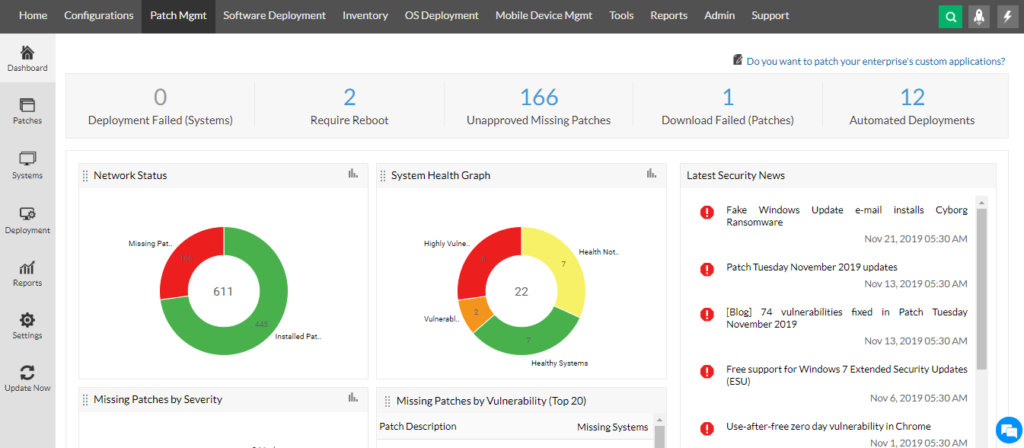

O Endpoint Central da ManageEngine (antigo Desktop Central) ajuda os administradores de TI a realizar o gerenciamento de patches, implantação de software, gerenciamento de dispositivos móveis, implantação de SO e usar o controle remoto para solucionar problemas de dispositivos.

E com a ajuda do complemento Endpoint Security, que inclui avaliação de vulnerabilidade, controle de aplicativos, controle de dispositivos, BitLocker Management e segurança do navegador, os administradores de TI podem proteger seus Endpoints de rede. Além disso, o Endpoint Central integra-se perfeitamente com ManageEngine e outras soluções de terceiros.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.