Sabemos que não é mais novidade a necessidade do empenho das organizações em aplicar ações que visão a segurança no ambiente tecnológico. Sendo assim um ponto forte mas sujeito a inúmeras vulnerabilidades, os Endpoints, que se conectam em sua rede requerem cada vez mais atenção por parte do agentes de TI.

Com isso exercer o Controle de Acesso a Rede em relação a estes dispositivo é mais um ponto crucial para auxiliar a manutenção da integridade de tais ambientes, o recurso em questão está presente no EndpointCentral da ManageEngine e convido ao caro leito a conferir neste blogpost, mas informações sobre o recurso.

Entendendo o Controle de Acesso à Rede

O Controle de Acesso à Rede (NAC) no EndpointCentral assume um papel fundamental na proteção de dados corporativos, este recurso atuando como um filtro rigoroso que tem como objetivo restringir o acesso à rede corporativa apenas a dispositivos legítimos e confiáveis. Através da implementação de políticas NAC robustas, as empresas podem fortalecer significativamente sua conduta de segurança e assim atingir mais um nível em confidencialidade, integridade e disponibilidade de seus dados.

Política de controle de acesso à rede e suas vantagens

- Protege sua rede contra invasores: Isola dispositivos e bloqueia o movimento lateral de ameaças.

- Posturas de segurança maior ao acessar dados corporativos.

- Visibilidade melhorada sobre os padrões de segurança da sua rede endpoint.

- Acesso regulado enquanto os Endpoints usam redes não confiáveis/abertas.

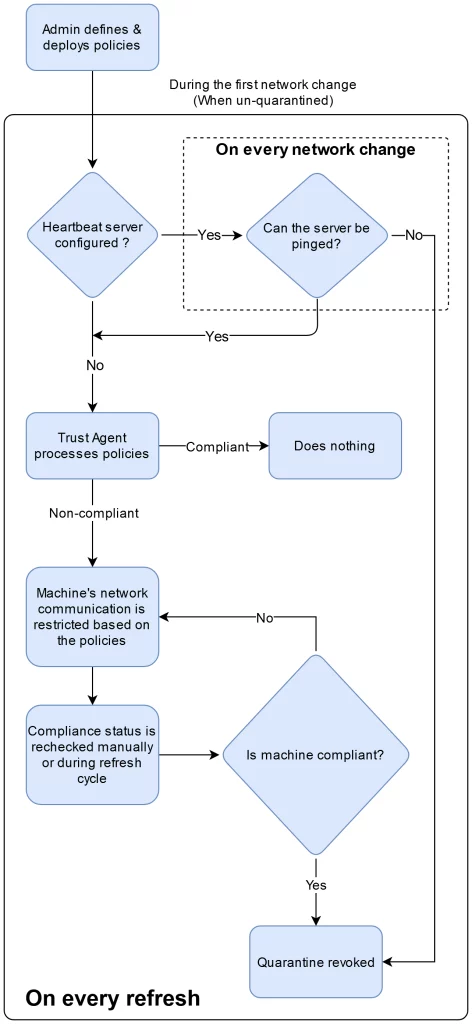

O Fluxo de trabalho do (NAC) Controle de Acesso à Rede

O controle de acesso à rede no Endpoint Central é realizado conforme o fluxo abaixo:

Após a visualização do fluxo acima, vamos abordar agora o processo de implantação da política de controle de acesso à rede

- Os gestores de TI vão definir uma política de conformidade na ferramenta do servidor ‘TrustAgent’.

- Com esta ferramenta é investigar os Endpoints para verificar os padrões da política de conformidade definidos em ‘Gerador de políticas de quarentena’.

- O Endpoint identificado como um dispositivo não compatível, será colocado em quarentena da rede e todos os seus recursos de rede serão desativados.

- A equipe de gestão de TI pode remediar o problema verificando a causa e o erro e adotando às políticas definidas.

- A checagem da política de quarentena acontecerá durante o ciclo de atualização do agente ou quando uma alteração de endereço IP for identificada nos Endpoints.

Implantando uma política NAC em Endpoints

- Baixe o arquivo TrustAgent neste link e extraia seu conteúdo.

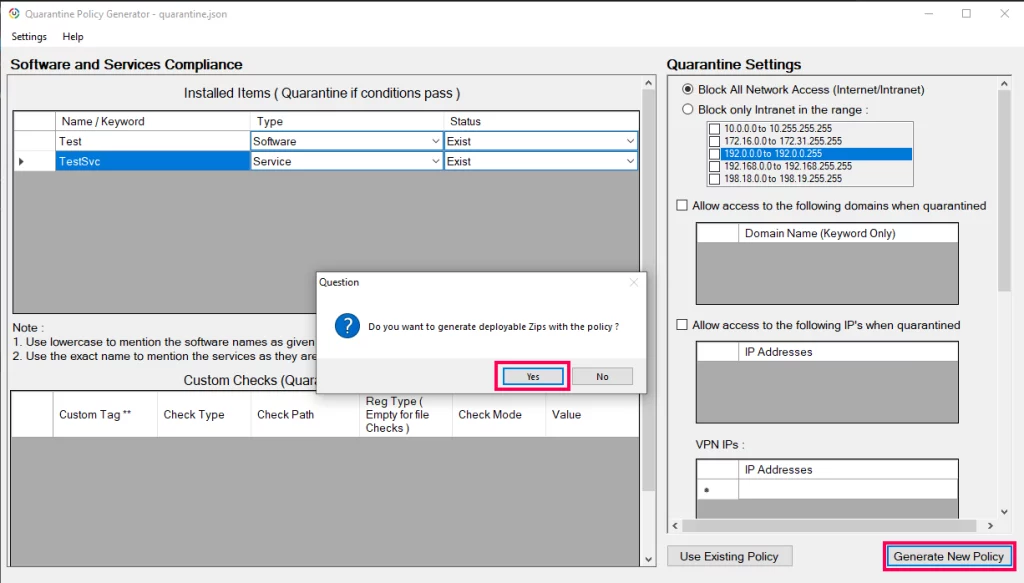

- Abra a ferramenta Quarantine Policy Generator (QuarantinePolicyGenerator.exe) e assim crie políticas conforme as regras da sua organização. A política pode ser criada com base em: – verificações de software, verificações de serviço, verificações personalizadas, verificações de patches, verificações de caminho de registro. Verificações de caminho de arquivo e verificações de versão de arquivo.

- Sendo definida a política, clique em ‘Gerar Nova Política’ e assim salve o arquivo como quarentena.json.

- Você pode adicionar de forma automática este arquivo aos arquivos TrustAgent_x86.zip e TrustAgent_x64.zip clicando em ‘Sim’ (conforme mostrado na imagem) ou manualmente.

- Você pode implementar esse arquivo em Endpoints usando configuração de script customizada. Para fazer isso, salve um script com o nome TADeployer.exe e adicione TrustAgent_x86.zip e TrustAgent_x64.zip como arquivos de dependência durante a implementação.

- Quando um Endpoints for identificado como não compatível (com base nas regras definidas em quarentena.json), esse endpoint será isolado da rede pelas políticas de restrição definidas nas configurações de quarentena.

- Você pode alterar a política usando ‘Carregar política existente‘, se necessário.

- Para gerar os relatórios do status de quarentena, você pode implantar um script com EPStatusTester.exe. Isso mostrará se um Endpoint está em quarentena ou não junto com os comentários.

- Observação: você pode colocar um Endpoints em quarentena independentemente do status de conformidade. Para fazer isso, inclua a opção -ondemand ao implantar a configuração acima. Embora as políticas não estejam configuradas, certifique-se de carregar o quarentena.json para que os Endpoints sejam colocados em quarentena.

Criando uma política de Compliance

Os gestores de TI podem criar uma política de conformidade utilizando vários padrões suportados pelo Endpoint Central. Uma política pode ser definida quando:

- Endpoint com uma instalação de software suscetível/vulnerável

- Endpoint que está com patches importantes não instalados

- Endpoint que está funcionando com problemas personalizados no nível do sistema

Adicionando checagem de software:

- Navegue até Painel de controle -> Programas e recursos

- Selecione um aplicativo e escolha uma palavra-chave para nomeá-lo. Certifique-se de que o nome escolhido seja um valor distinto

- Use esta palavra-chave na ferramenta geradora de políticas. (nota: insira o valor em letras minúsculas)

- Selecione o tipo como ‘Software’ e o status como ‘Exista’ ou ‘NãoExista’

Inserindo verificações de critérios de patch:

- No console da ferramenta, especifique os detalhes do patch, que incluem PatchType, SeverityType e o número de patches que violaram a regra. Qualquer endpoint que se enquadre neste critério será colocado em quarentena.

Habilitando verificações do ID dos Patches: –

- Você pode colocar um Endpoint em quarentena quando faltarem patches de segurança importantes. Para fazer isso, defina o PatchID na coluna patch (na ferramenta geradora de políticas). Um endpoint que não tenha o patch especificado será colocado em quarentena.

Verificações de serviço:

- Abra services.msc e selecione um serviço

- Copie o nome completo do serviço da coluna ‘Nome’

- Cole o mesmo na coluna Nome/palavra-chave no gerador de políticas

- Selecione o tipo como ‘serviço’ e status conforme sua necessidade.

Verificações personalizadas: –

- Tags personalizadas são usadas para nomear/identificar as condições que são verificadas. Essas tags podem ser nomeadas de acordo com a conveniência do usuário

- As tags personalizadas são tratadas como verificações individuais e o sistema é considerado não compatível mesmo que uma dessas tags seja satisfeita

- Se você deseja executar uma verificação de grupo, especifique as diversas condições em uma única tag

Verificando o valor do registro:

- Nomeie a tag personalizada conforme sua conveniência.

- Tipo de verificação: valor do registro

- Verifique caminho: caminho do registro (ex: HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\AdventNet\DesktopCentral\DCAgent)

- Modo de verificação aplicável: valor igual/valor diferente de/valor menor que/valor maior que/existir/não existir

- Valor: Valor Reg.

Caminho do registro

- Nomeie a tag personalizada conforme sua conveniência.

- Verifique o tipo: caminho do registro

- Verifique o caminho: caminho do registro (ex: HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\AdventNet\DesktopCentral\DCAgent)

- Modo de verificação aplicável: Existe/Não existe

Checagem do caminho do arquivo

- Nomeie a tag personalizada conforme necessário

- Verifique Tipo: Caminho do arquivo

- Verifique Path: Caminho do arquivo (ex: C:\Program Files (x86)\DesktopCentral_Agent) se você estiver usando Endpoint Central abaixo de 11.2.2309.01 e caminho do arquivo (ex: C:\Program Files (x86)\UEMS_Agent)se você estiver usando Endpoint Central 11.2.2309.01 e superior

- Modo de verificação aplicável: Existe/Não existe

Versão do arquivo

- Nomeie a tag personalizada conforme necessário.

- Verifique o tipo: versão do arquivo

- Verifique Path: caminho do arquivo (ex: C:\Program Files (x86)\DesktopCentral_Agent\dcconfig.exe) se você estiver usando Endpoint Central abaixo de 11.2.2309.01 e caminho do arquivo (ex: C:\Program Files (x86)\UEMS_Agent\ dcconfig.exe) se você estiver usando o Endpoint Central 11.2.23090.1 e superior

- Modo de verificação aplicável: Valor igual/Valor diferente/Valor menor que/Valor maior que

- valor: versão do arquivo

Configurando a política de quarentena

Se o sistema for considerado não conforme, as seguintes ações de quarentena podem ser adotadas.

- Você pode escolher por bloquear todo o acesso à rede (Internet/Intranet) ou optar por bloquear o acesso à Intranet na faixa que desejar.

- Você também pode definir os domínios ou endereços IP que deseja permitir o acesso da máquina em quarentena.

- Além disso, você também pode configurar a revogação automática da quarentena, quando a máquina em quarentena perder a conectividade com todas as máquinas de pulsação (máquinas que estabelecem conectividade e formam uma rede).

Revogando uma política de quarentena criada

- Crie uma nova configuração com o script TAUninstaller.exe

- Implante-o nas máquinas que foram colocadas em quarentena

- A seção de comentários na configuração mostrará os resultados da revogação da quarentena.

Informações muito importantes

- Este recurso é compatível com Windows 7 e versões superiores do sistema operacional. O Windows 7 deve estar atualizado ou pelo menos ter o KB3033929 instalado.

- Se você estiver executando este módulo em sistemas Windows Server 2016, ele deverá ter a ‘inicialização segura’ desabilitada.

- Se for realizada uma solicitação a um serviço de encurtador de URL, via proxy, ele será bloqueado.

- As configurações de proxy em todo o sistema são aplicadas automaticamente.

- Qualquer proxy específico do aplicativo que for permitido deverá ser adicionado à lista.

Por motivos de privacidade, o Endpoint Central não buscará informações de identificação pessoal (PII) ou dados de navegação por padrão.

Conclusão

O Endpoint Central ajuda os administradores de TI a realizar o gerenciamento de patches, implantação de software, gerenciamento de dispositivos móveis, implantação de SO e usar o controle remoto para solucionar problemas de dispositivos. E com a ajuda do complemento Endpoint Security, que inclui avaliação de vulnerabilidade, controle de aplicativos, controle de dispositivos, BitLocker Management e segurança do navegador, os administradores de TI podem proteger seus Endpoints de rede. Além disso, o Endpoint Central integra-se perfeitamente com ManageEngine e outras soluções de terceiros.

ACSoftware Parceira ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.