Estamos vivenciando a era dos ataques cibernéticos onde diariamente vemos notícias de perda de dados que traz consigo um grande ponto de atenção aos Administradores de Segurança de TI: O que você está fazendo de errado?

O ponto é que muitas vezes brechas passam despercebidas até que ocorra algum problema e outras vezes ocorrem casos que você fez tudo certo e mesmo assim ocorre um incidente. Neste segundo caso, hoje você teria como comprovar com agilidade?

Abaixo você confere os cinco erros mais comuns no gerenciamento de logs e como corrigi-los.

1. Não monitorar todas as fontes de logs

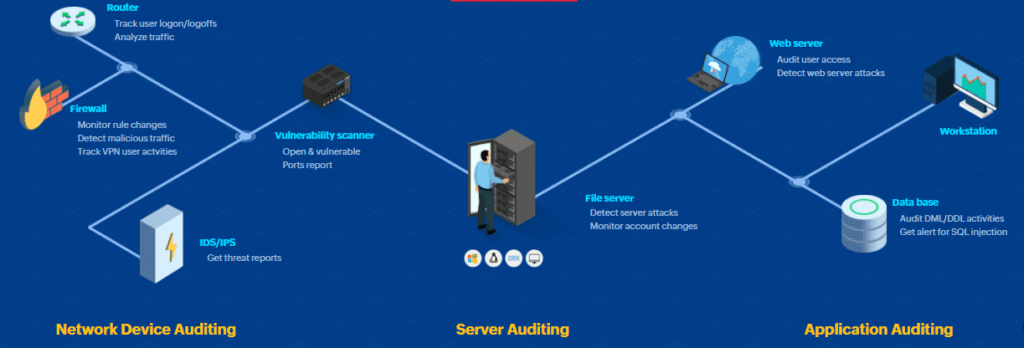

Se você deseja saber o que está acontecendo em sua rede para obter insights sobre ameaças em potencial e detê-las antes que se transformem em um ataque, você precisa examinar seus logs através de diferentes fontes e não somente do Windows. Isso inclui:

- Roteadores

- Switches

- Firewalls

- IDS/IPS

- File Servers

- Servidores Linux/Unix

- Bancos de dados

- Servidores de aplicação

- Entre outros

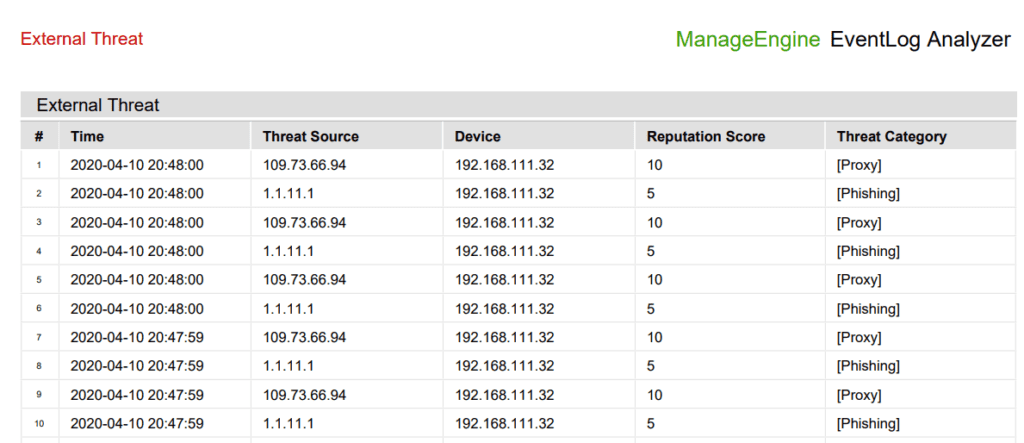

Todos esses componentes geram um imenso volume de dados de log. Verificar manualmente os logs de todas essas fontes é totalmente inviável. Isso dificulta o a busca de eventos de segurança como: acessos de usuários, atividades incomuns, anomalias de comportamento do usuário, violações de políticas, ameaças internas, ataques externos, roubo de dados e muito mais.

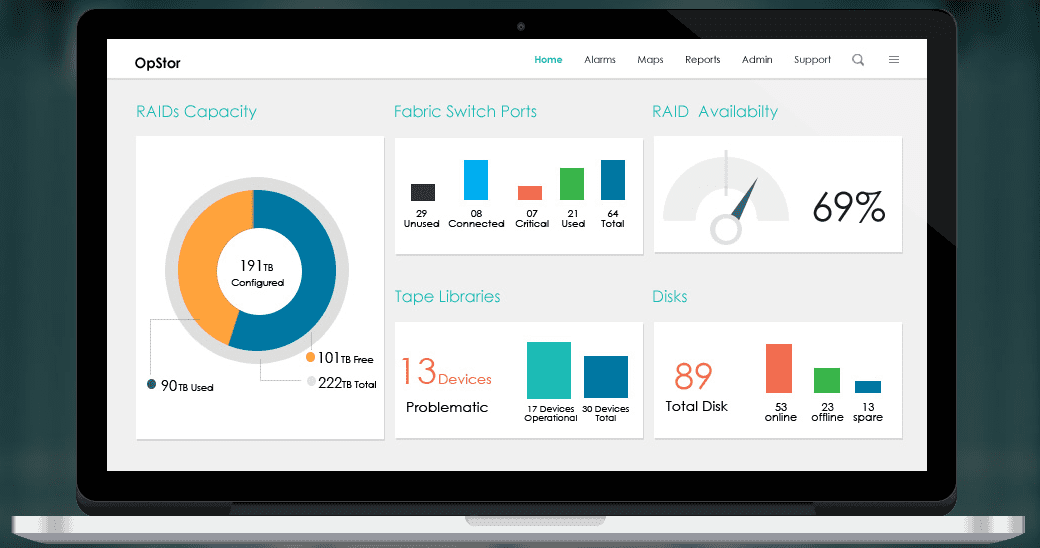

Com o EventLog Analyzer conseguimos gerenciar todas essas fontes de logs em uma única console, contando com diversos tipos de relatórios de acordo com o log coletado. É um completo SIEM para quem deseja investir é uma ferramenta robusta e inteligente.

2. Ignorar a correlação de eventos

Logs são grãos de areia no deserto da atividade da rede e contem informações altamente detalhadas sobre todas as atividades do usuário e do sistema em sua rede. A análise básica de log ajuda a classificar facilmente milhões de logs e escolher os que indicam atividades suspeitas, bem como identificar logs anômalos que não se alinham com a atividade normal da rede.

Um único log pode parecer completamente normal, mas quando visualizado com um grupo de outros logs relacionados, pode formar um padrão de ataque em potencial. As soluções SIEM, que coletam dados de eventos de várias fontes em sua rede, podem detectar qualquer incidente suspeito em seu ambiente.

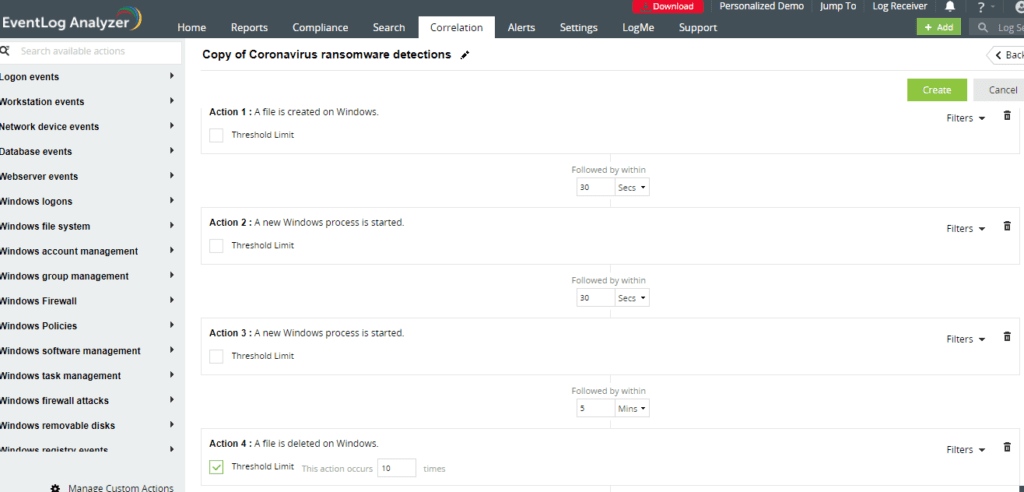

O mecanismo de correlação de log do EventLog Analyzer descobre sequências de logs que indicam possíveis ataques e o alerta rapidamente sobre a ameaça. A criação de fortes recursos de correlação e análise de log de eventos permite que você comece a tomar medidas proativas contra ataques.

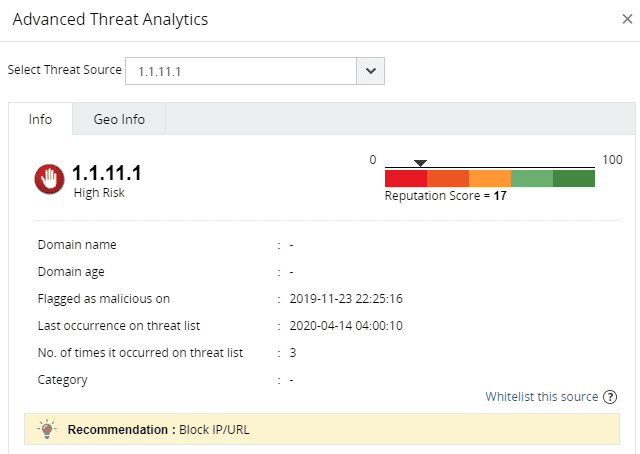

3. Não obter análise forense avançada

Junto aos pontos citados anteriormente, é necessário um mecanismo que faça uma análise aprofundada e preditiva de todas essas informações. Com o auxílio da machine learning, conseguimos ter uma visão holística das vulnerabilidades e ameaças que são apontadas nas correlações de eventos e assim por diante.

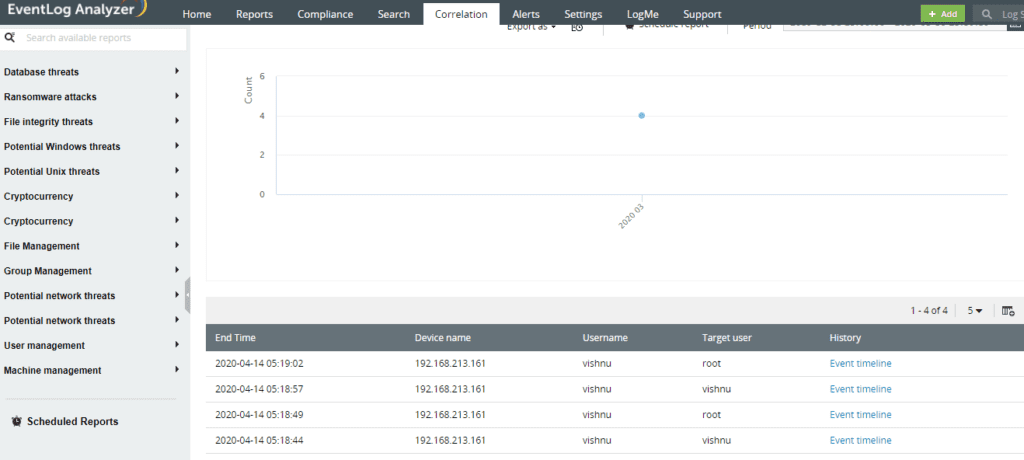

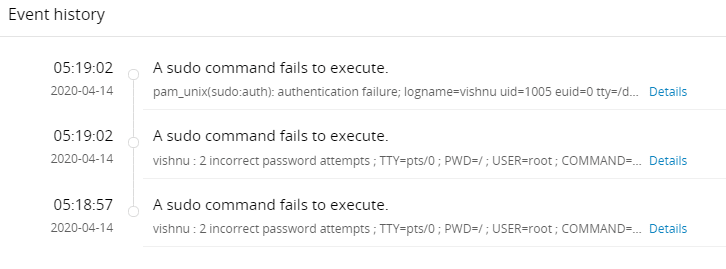

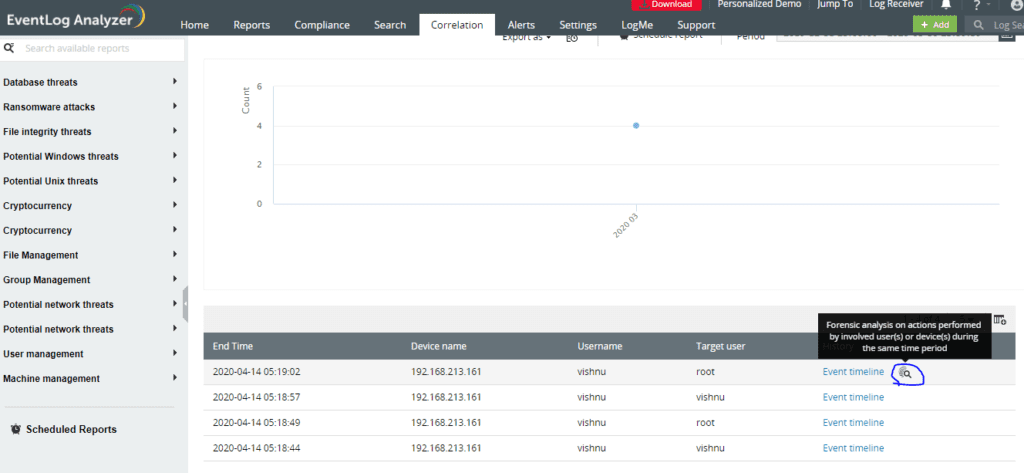

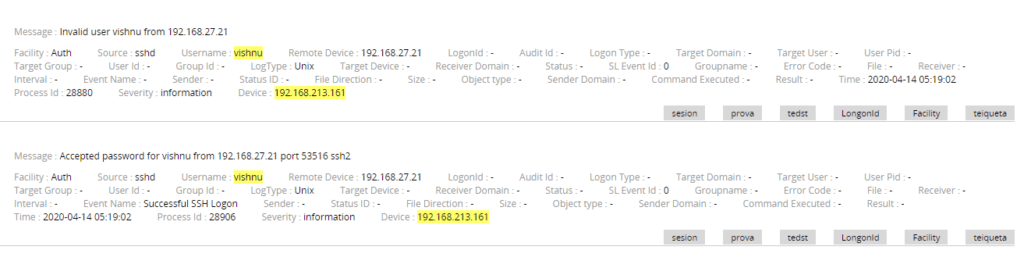

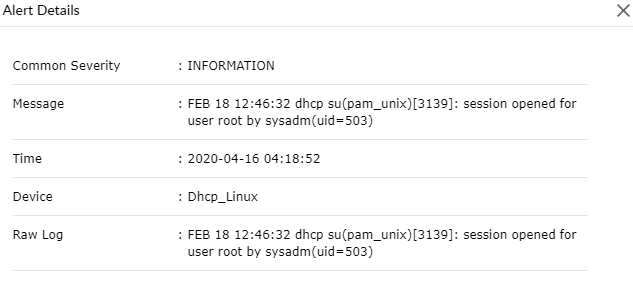

Desta forma, o EventLog Analyzer e capaz de conduzir uma análise forense do registro dos logs de eventos e syslog, rastreando a causa raiz da violação de segurança.

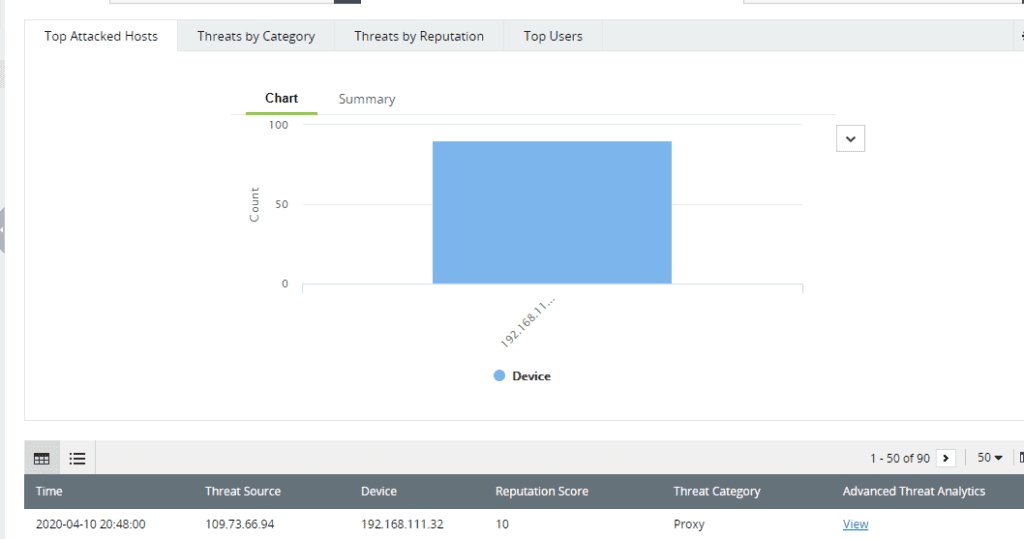

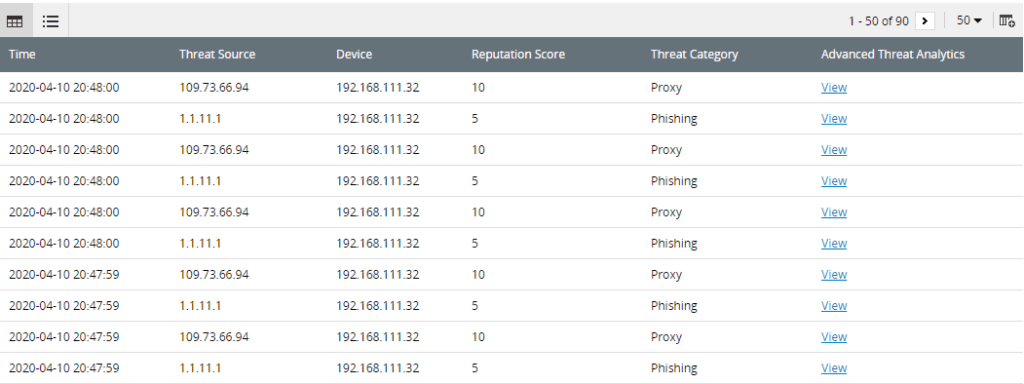

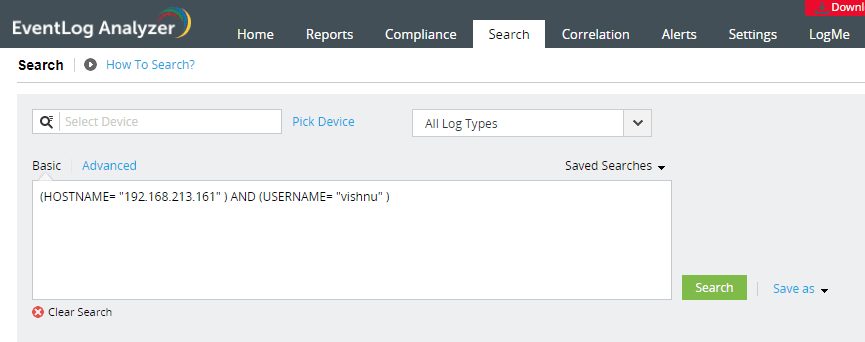

Ainda no relatório de correlação de eventos, basta clicar conforme imagem abaixo que a aplicação irá fazer um search avançado com a query já construída:

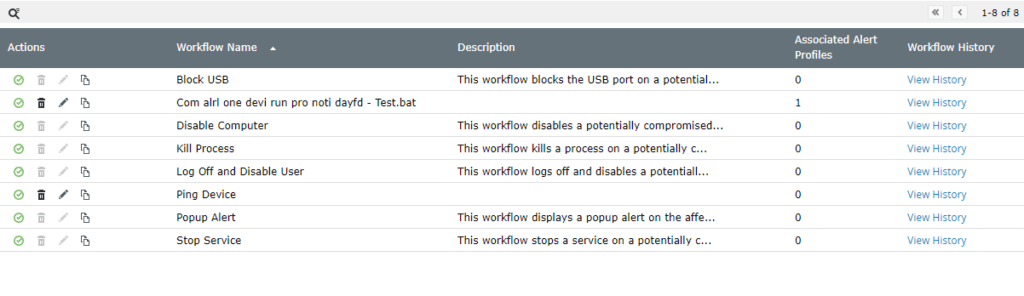

4. Não automatizar a mitigação de ameaças

Agora que estamos monitorando todas as fontes de logs, monitorando a correlação de eventos e tendo análise avançada do comportamento da minha rede, o que mais podemos fazer?

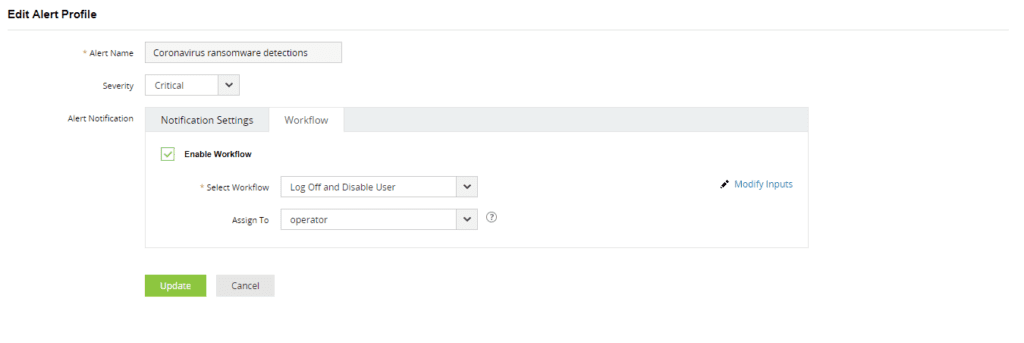

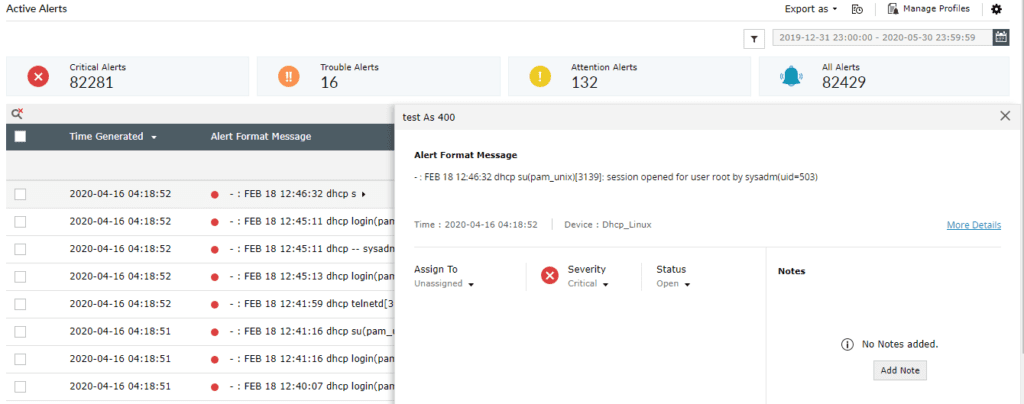

Receber um alerta quando um ataque iminente já pode ter causado algum dano, não é o suficiente. Criar perfis de alerta direcionando para os operadores de cada área é fundamental no processo de mitigação de ameaças. Melhor ainda é automatizar uma correção e até mesmo impedir um incidente através desses alertas, tudo de forma automatiza.

Abaixo temos a configuração de um perfil de alerta para quando um relatório de correção de eventos do Ransomware Coronavirus for detectado, além de enviar a notificação por e-mail/sms, note que atribuímos a um operador específico e configuramos um workflow:

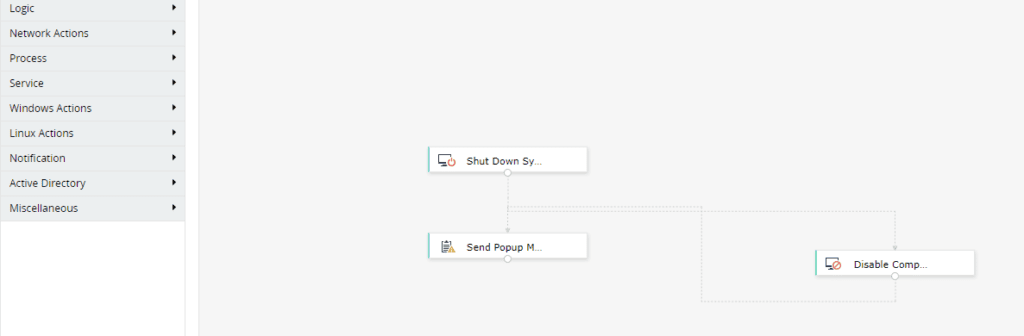

Desta forma, assim que o alarme for disparado o mesmo irá executar a tarefa automática de fazer logoff e desabilitar o computador. Impedindo que o ataque aconteça.

Além dessa ação, podemos ainda parar um serviço/processo e criar nossas próprias ações:

Quando o técnico receber o alerta por e-mail/sms, automaticamente será atribuído também ao alarme, onde será possível gerir o incidente através de status e notas.

5. Não ter relatórios de incidentes e compliances automáticos

Após todas essas configurações e tarefas automáticas, o gerenciamento de logs além de ficar muito mais fácil, com o monitoramento contínuo mitigamos ameaças e vulnerabilidades que podem se tornar incidentes.

E como podemos comprovar que estamos tomando todas essas medidas de segurança, obter relatórios de incidentes e mostrar que estamos em compliance?

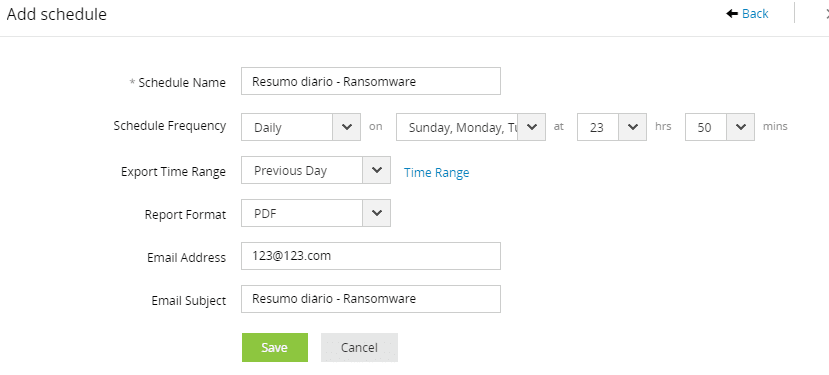

Todas os pontos citados geram relatórios específicos que podem ser emitidos de forma automatizada com o agendador de relatórios. Assim, recebemos no e-mail de forma automática dentro da periodicidade definida.

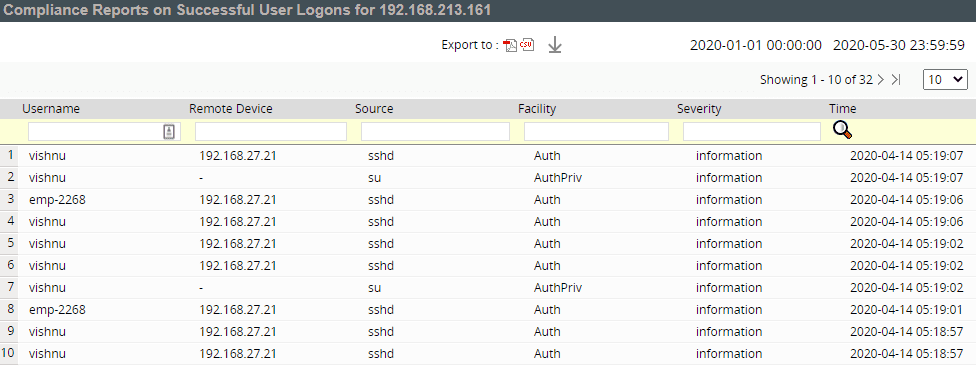

Exportação de relatórios em PDF/CSV:

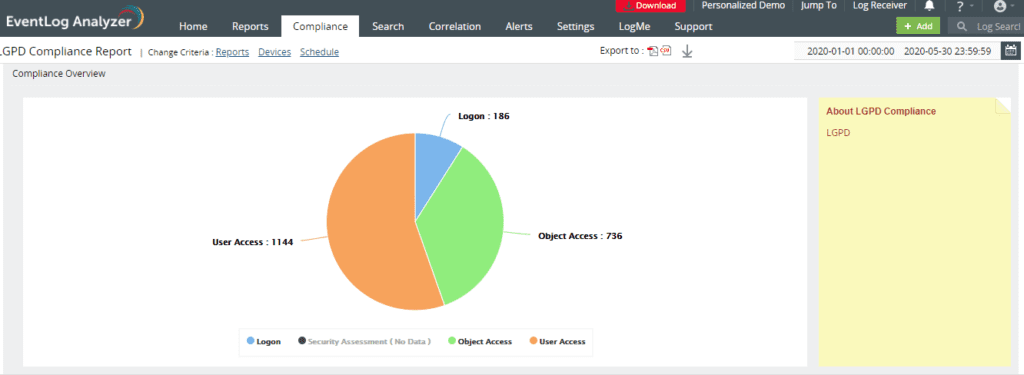

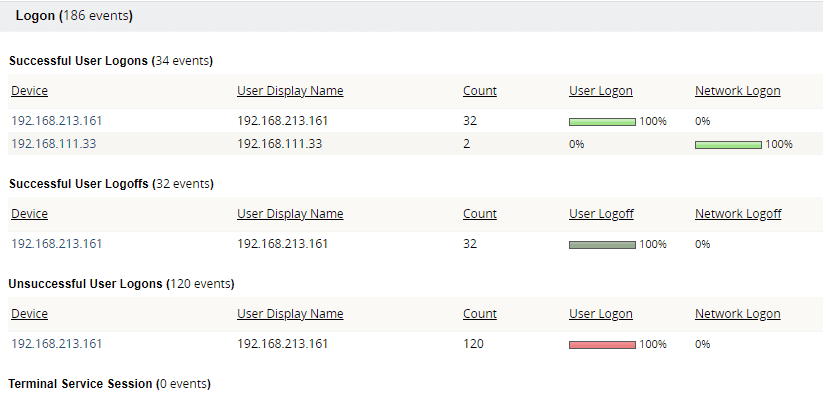

Relatórios de Compliance

O EventLog Analyzer vem com diversas conformidades já configuradas, dentre elas a GDPR, HIPAA, SOX, ISO 27001:2013, PCI, entre outras. Podendo customizar de acordo com cada compliance.

Com a LGPD já em vigor é crucial que tenhamos a visão de conformidade ou não de toda a nossa rede:

Se você deseja experimentar todos esses recursos e conhecer tudo que o Eventlog Analyzer é capaz de fazer, clique aqui e inicie uma a avalição gratuita de 30 dias, junto a equipe da ACSoftware.

Além disso, estamos oferecendo um diagnóstico tecnológico GRATUITO para te ajudar a entender seus processos internos e como aplicar soluções que te ajudarão a estar em compliance com a LGPD, basta clicar no botão abaixo.

ACSoftware revenda e distribuidora ManageEngine no Brasil. Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.