As Empresas contam sempre com o Active Directory (AD) isso se dá pela sua capacidade de gerenciar e organizar recursos, como usuários, computadores e serviços, de maneira centralizada e segura.

Como risso, existe sempre a possibilidade de que “agentes maliciosos” visem o AD para realizar modificações e alterações de configuração, buscando obter acesso não autorizado, o que pode resultar em violações de dados, interrupções de serviço e outros incidentes de segurança.

Neste blogpost, vamos apresentar cinco casos de uso críticos em que os administradores de TI e as equipes de segurança devem considerar e se atentar para garantir a segurança de seu ambiente.

Realize auditorias de modificações de GPO

A GPO tem como função definir vários ajustes para contas de usuários e computadores dentro de um ambiente AD. Qualquer alteração não autorizada nas configurações da GPO relacionadas a privilégios, acesso a informações ou serviços, ou configurações de segurança pode resultar em interrupções, bem como desafios de segurança.

A auditoria das modificações de GPO no AD é crucial por diversas razões:

- Auditar alterações críticas de políticas, como mudanças na política de bloqueio de contas e na política de alteração de senhas, ajuda a detectar e responder instantaneamente a atividades maliciosas.

- A auditoria dos GPOs é essencial, pois é usada para gerenciar as configurações de políticas para as atualizações do Windows em unidades organizacionais. Monitorar essas alterações garante que essas políticas estejam configuradas corretamente, prevenindo quaisquer alterações não aprovadas que possam representar uma ameaça à segurança.

- Monitorar qualquer alteração não autorizada ou modificação nas configurações de segurança do GPO é crucial. Algumas modificações, como a redução dos requisitos de complexidade ou comprimento de senhas, a desativação dos firewalls do Windows ou a permissão de serviços de desktop remoto em redes inseguras, tornam a organização vulnerável a possíveis violações de segurança.

Exemplos:

Visualize uma situação em que um cibercriminoso obtém acesso não autorizado ao ambiente AD e altera configurações do GPO. O atacante pode enfraquecer políticas de senhas, desativar configurações críticas de segurança ou conceder acesso não autorizado a arquivos sensíveis.

Sendo assim, vamos considerar que o exemplo acima é de um cibercriminoso que deseja enfraquecer as políticas de senhas para obter acesso não autorizado às contas de usuário.

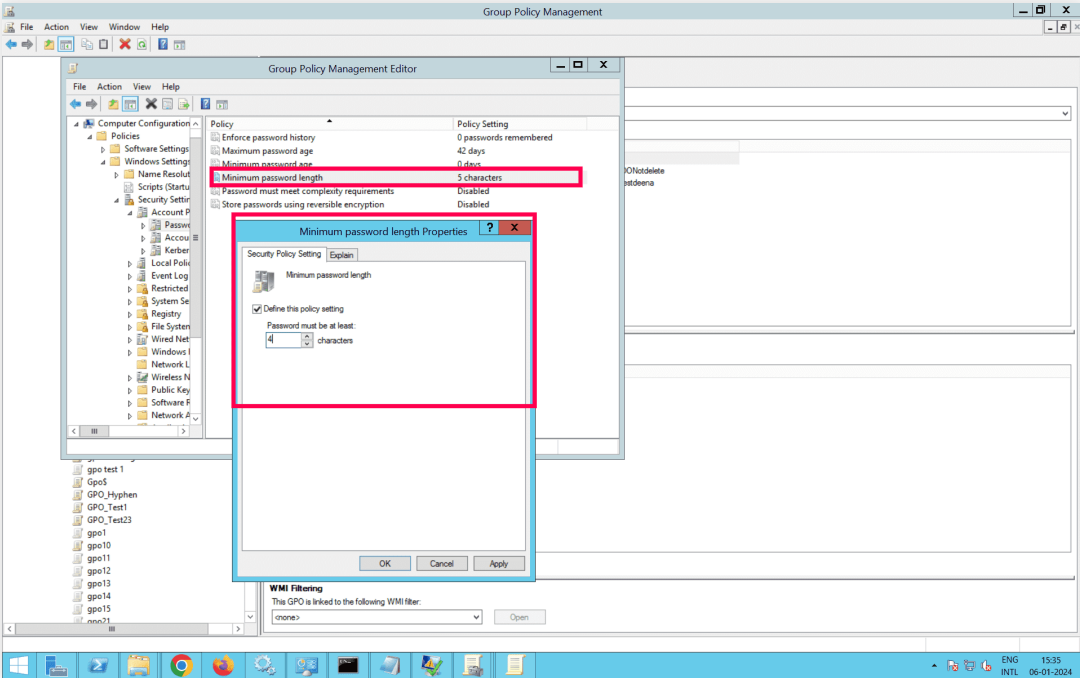

Dentro um ambiente AD nativo, as configurações de política de senha são normalmente definidas por meio das configurações do GPO, e ficam comumente localizadas na Política de Domínio Padrão.

Uma das configurações associadas às políticas de senha é o Comprimento Mínimo da Senha.

Como no exemplo da imagem acima o criminoso pode ajustar a configuração para enfraquecer a política de senhas, diminuindo o comprimento mínimo da senha e, dessa forma, ampliando a vulnerabilidade das contas de usuário.

Ações recomendadas:

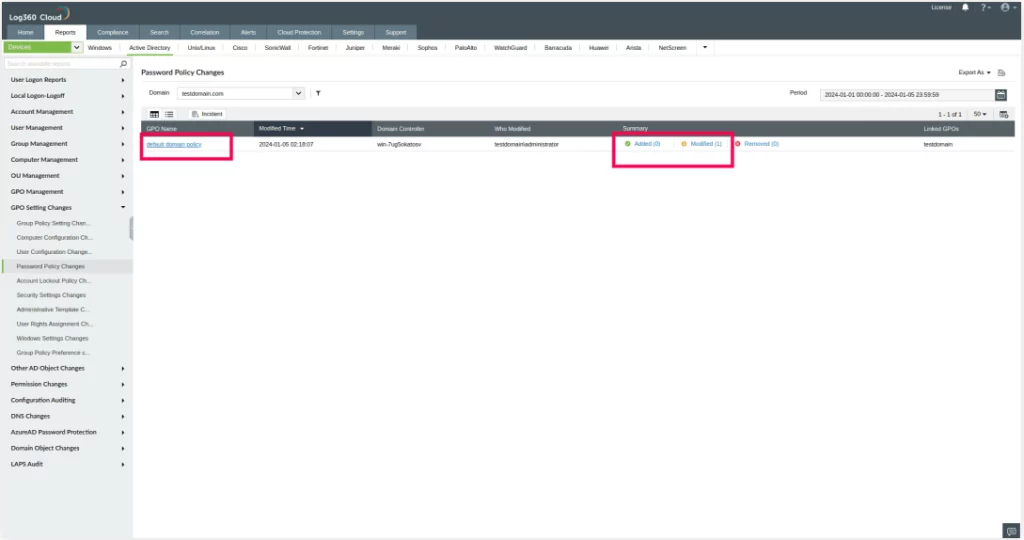

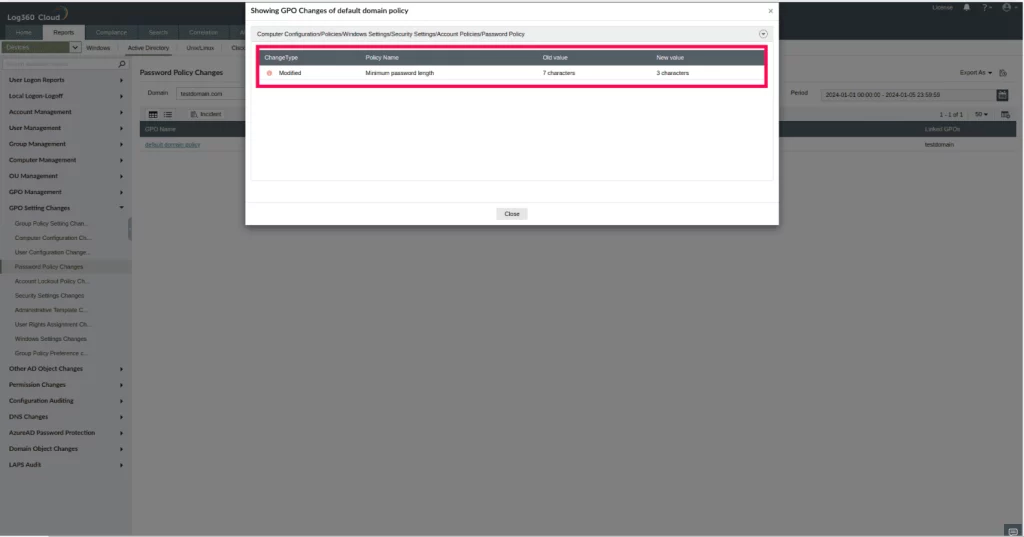

No Log360 você terá visibilidade em relação a estas ações não autorizadas, conforme as informações abaixo:

- Acesse a aba Relatórios.

- Vá até Dispositivos no menu suspenso e, em seguida, no menu Active Directory.

- Acesse Alterações nas Configurações do GPO > Alterações nas Políticas de Senha.

- Clique na alteração relatada.

- Visualize a configuração do GPO alterada.

Auditoria de usuários criados recentemente.

Um usuário, com as permissões de conta adequadas, tem a capacidade de realizar praticamente qualquer alteração no ambiente do AD.

O problema

Imaginemos uma situação em que um intruso cria uma nova conta de usuário e a adiciona a um grupo privilegiado. A criação de usuários pode ser parte da cadeia de ataque que o invasor utiliza para se movimentar dentro da rede. Este usuário pode obter acesso irrestrito a dados sensíveis, dependendo do grupo ao qual foi adicionado.

Voltemos ao LOG360:

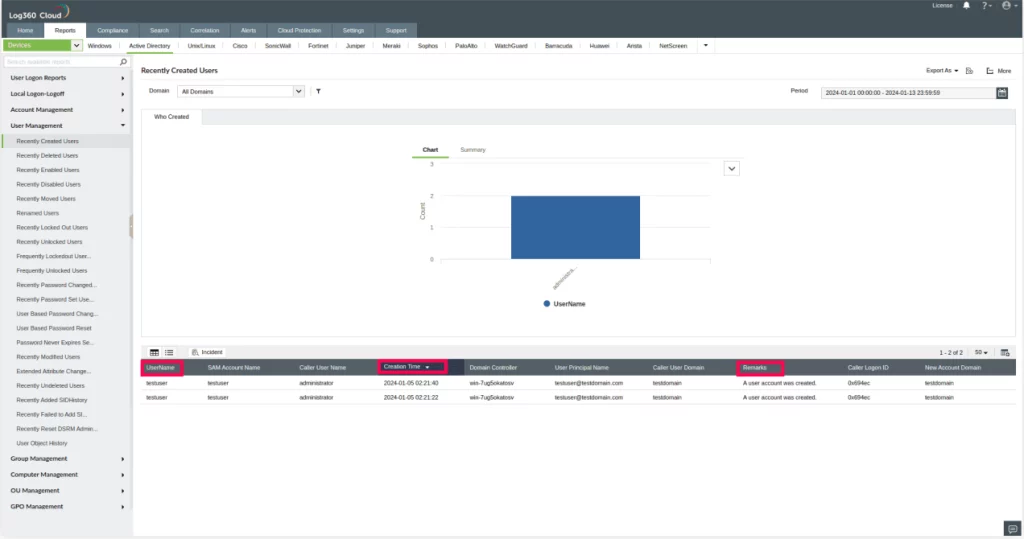

Gerenciamento de Usuários > Usuários Criados Recentemente

- Acesse a aba Relatórios.

- Vá até Dispositivos no menu suspenso, em seguida, vá para o menu Active Directory.

- Acesse Gerenciamento de Usuários > Usuários Criados Recentemente.

- Visualize os usuários criados recentemente.

Auditoria de Usuários Ativados Recentemente

Agentes maliciosos podem tentar ativar contas de usuário que permaneceram em estado inativo ou desabilitado por períodos prolongados para evitar detecção. Situações em que a conta desativada possui privilégios administrativos podem resultar em escalonamento de privilégios, concedendo aos invasores permissões elevadas.

Imagine uma situação em que uma conta de usuário desativada foi habilitada e utilizada por agentes maliciosos. Isso pode facilitar o movimento lateral dentro da rede. Como as contas desativadas atraem menos atenção, reativar uma delas pode ajudar um atacante a manter uma presença mais discreta na rede.

A auditoria de usuários ativados recentemente é especialmente importante quando se trata de alterações nos privilégios do usuário. Modificações repentinas em contas de usuário, como a ativação de acesso administrativo, podem indicar um incidente de segurança ou uma tentativa de escalonamento de privilégios.

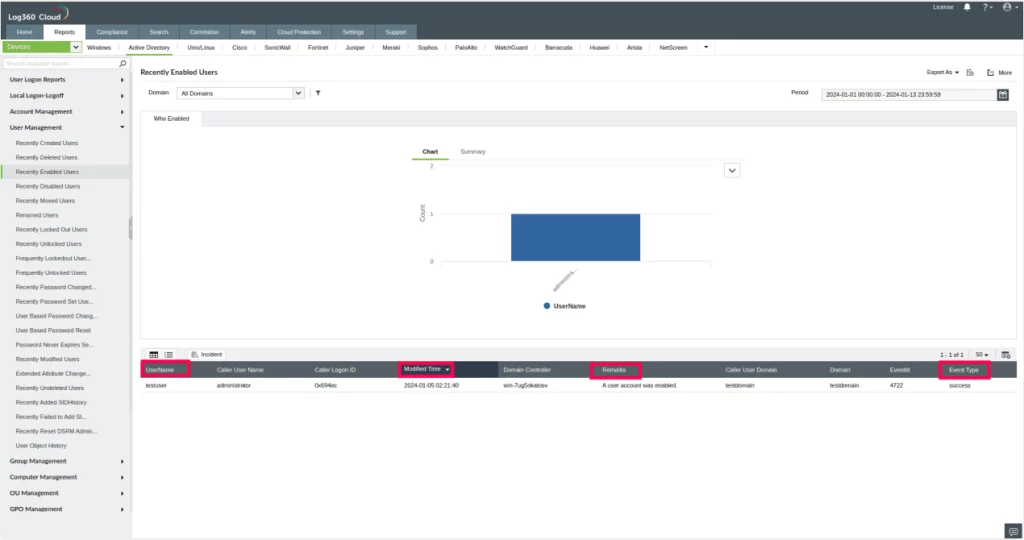

No Log360 Cloud:

Em Usuários Ativados Recentemente

- Acesse a aba Relatórios.

- Vá até Dispositivos no menu suspenso e, em seguida, vá para o menu Active Directory.

- Acesse Gerenciamento de Usuários > Usuários Ativados Recentemente.

- Visualize os usuários ativados recentemente.

Auditoria de Unidades Organizacionais (OU) Modificadas Recentemente

É crucial auditar as alterações nas Unidades Organizacionais (OUs) porque elas representam uma fronteira administrativa. Elas podem conter usuários, computadores, grupos e outras OUs dentro delas. Configurações de políticas podem ser aplicadas em nível de OU vinculando um GPO a uma OU.

Qualquer modificação não autorizada, como adicionar um usuário a uma OU, pode representar uma ameaça à postura de segurança da organização, pois todas as configurações aplicadas à OU também serão aplicáveis à OU recém-adicionada.

Considere a situação em que um invasor bloqueia uma OU específica, impedindo-a de herdar as políticas de segurança implantadas pelo administrador ao manipular as configurações de Herança de Política de Grupo da OU. Isso implica que os usuários e computadores dentro dessa OU ficam suscetíveis a atividades maliciosas.

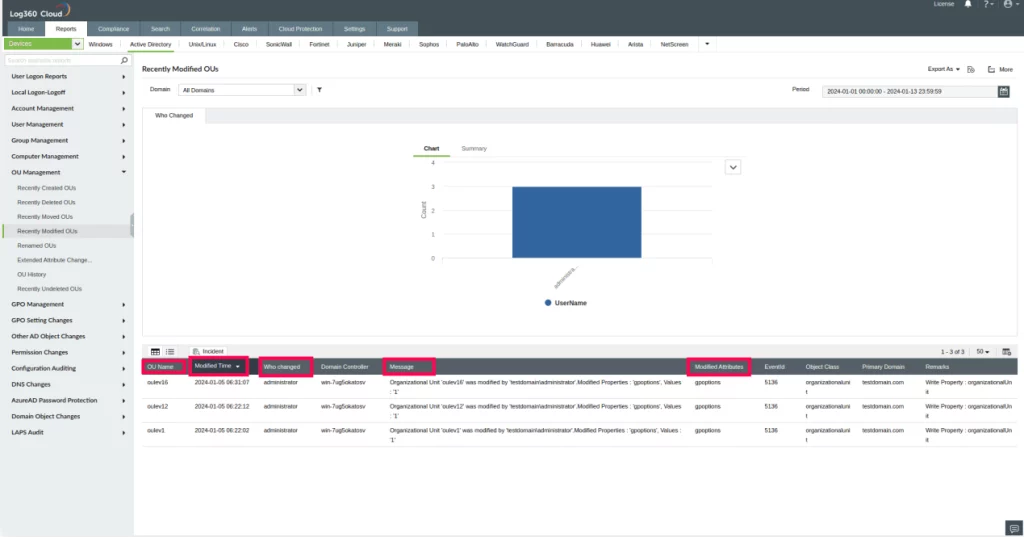

Gerenciamento de OUs > OUs Modificadas Recentemente:

- Acesse a aba Relatórios.

- Vá até Dispositivos no menu suspenso e, em seguida, vá para o menu Active Directory.

- Acesse Gerenciamento de OUs > OUs Modificadas Recentemente.

- Visualize as OUs modificadas recentemente.

Auditoria de novos membros adicionados ao grupo de segurança Domain Admins.

O grupo Domain Admins no AD é utilizado para atribuir funções administrativas a usuários no domínio. Por padrão, esse grupo é membro do grupo Administradores e, portanto, possui um conjunto de privilégios associados a ele. Os membros do grupo Domain Admins têm acesso irrestrito a recursos compartilhados e objetos do AD.

Em mais um exemplo de uma situação em que um agente malicioso adiciona um novo usuário ao grupo Domain Admins. Isso proporcionaria ao novo membro acesso irrestrito a recursos compartilhados e objetos do AD.

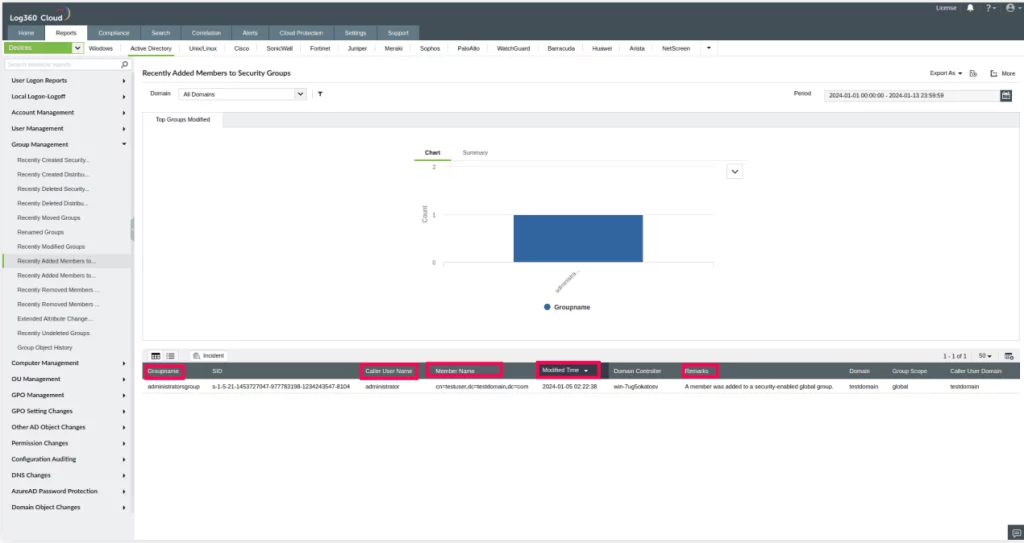

Gerenciamento de Grupos > Membros Adicionados Recentemente aos Grupos de Segurança

- Vá para a guia Relatórios.

- Navegue até Dispositivos no menu suspenso e, em seguida, acesse o menu Active Directory.

- Selecione Gerenciamento de Grupos > Membros Adicionados Recentemente aos Grupos de Segurança.

- Visualize os membros adicionados recentemente.

Conclusão

O Log360 Cloud da ManageEngine é uma solução abrangente de SIEM na nuvem, integrada com capacidades CASB, que oferece às empresas uma defesa robusta contra ciberataques. Através suas análises de segurança, inteligência contra ameaças e funcionalidades avançadas de gerenciamento de incidentes, o Log360 Cloud capacita os analistas de segurança a detectarem, priorizarem e solucionarem ameaças em ambientes locais e na nuvem.

Além disso, a solução destaca-se por sua alta escalabilidade, proporcionando uma significativa redução nos custos associados à infraestrutura e armazenamento.

ACSoftware Parceira ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.