Chegou mais um bote salva vidas para os navegantes do vasto oceano da TI, a Microsoft lançou 55 correções de segurança que sanam problemas severos incluindo Remote Code Execution (RCE). No pacote lançado toda segunda terça feira dos mês que é conhecido como Patch Tuesday, vamos encontrar correções para vulnerabilidades RCE, vazamentos de informações, Elevation of Privilege (EoP), problemas de Use-After-Free e out-of-bounds memory access.

As correções são destinadas ao sistema operacional Windows, além de outros produtos como: Microsoft Office, Hyper-V Server, Azure e Windows Defender. São 3 vulnerabilidades críticas, uma moderada e as demais são consideradas importantes. Segundo a Microsoft, muitas correções de vulnerabilidades vindas no “pacote” estão relacionadas à execução remota de código, porém de acordo com a mesma, não há indícios em relatórios que há uma exploração ativa no momento, com exceção da atualização para CVE-2022-30190 , uma vulnerabilidade da Microsoft Windows Support Diagnostic Tool (MSDT) divulgada em maio.

Conheça algumas vulnerabilidades mais graves resolvidas nesta atualização:

- CVE-2022-30136 : CVSS 9.8, vulnerabilidade RCE do sistema de arquivos de rede do Windows. Os invasores necessitam realizar uma chamada não autenticada e criada para um serviço NFS (Network File System) para acionar o bug.

- CVE-2022-30163 : CVSS 8.5, uma vulnerabilidade RCE do Windows Hyper-V que é explorada por meio de um aplicativo especialmente criado em uma sessão de convidado do Hyper-V.

- CVE-2022-30139 : CVSS 7.5, uma vulnerabilidade RCE do Windows Lightweight Directory Access Protocol (LDAP), mas somente se a política MaxReceiveBuffer LDAP estiver atribuída com um valor maior que o valor padrão.

- CVE-2022-30164 : CVSS 8.4, desvio do recurso de segurança Kerberos AppContainer. Foi possível burlar o recurso de bilhetagem de serviço que realiza verificações de controle de acesso de usuários.

- CVE-2022-30157 : CVSS 8.8, vulnerabilidade RCE do Microsoft SharePoint Server. Os invasores devem ser autenticados e ter permissões de criação de página,

- CVE-2022-30165 : CVSS 8.8, falha de segurança do Windows Kerberos EoP. Era possível falsificar o processo de logon do Kerberos quando uma conexão de armazenamento de credenciais remota era feita via CredSSP.

Segundo a Zero Day Initiative (ZDI), este é primeiro lançamento de patch que não contem atualizações para o Spooler de impressão, como a muito tempo não ocorria. Só no mês passado a Microsoft resolveu 74 bugs no pacote de correções de segurança, que incluíam sete falhas críticas e uma importante, com RCE, escalação de privilégios e vazamentos de informações. E não para por aí, diante do frenético mercado de ataques onde os ambientes de TI são os produtos da prateleira, a Microsoft abordou duas vulnerabilidades zero day durante a Patch Tuesday de abril.

Lembrando que o mais novo alerta do inicio deste mês foi sobre a aposentadoria do Internet Explorer 11. O seu suporte chegou ao fim no dia 15 de junho impactando clientes Windows 10 (versão 20H2 e posterior) e o Windows 10 IoT (versão 20H2 e posterior).O Modo IE ficará no Microsoft Edge até pelo menos 2029 dando aos desenvolvedores tempo para modernizar seus aplicativos IE. Pegando uma carona no “bote salva vidas” outros fornecedores também divulgaram atualizações de segurança, são eles:

- Atualizações de segurança da Adobe

- Atualizações de segurança SAP

- Avisos de segurança VMWare

- Atualizações de segurança da Intel

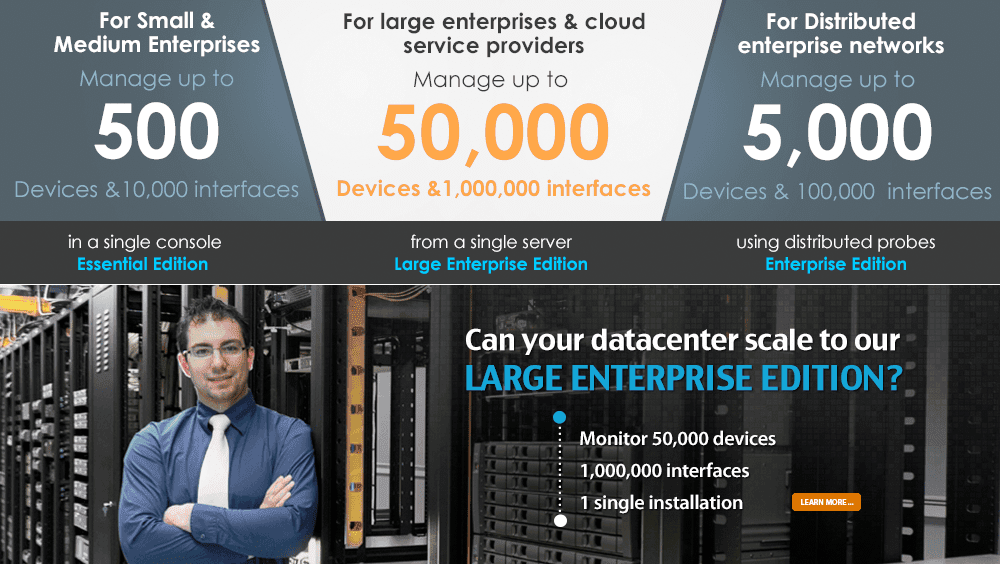

Em meio a selva dos bits e circuitos impressos, o desafio do gestor da atualidade é conseguir conciliar o tempo com a excelência no atendimento das conformidades. É quase impossível ou podemos dizer que é impossível humanamente falando, atender a todo um parque tecnológico em tempo real. O nível de monitoramento vai além de uma planilha, ou de um técnico movido a patinete, se deslocando em cada ilha de computadores. Mais que nunca o cenário exige consoles centralizados e modernos, capazes de trazer uma visão ampla e automatizada das correções de segurança a serem aplicadas. Não dá para simplesmente baixar e implantar um a um. As vulnerabilidades estão presentes e vão ser exploradas e nesta corrida seja o papa léguas! Adiante ao problema, realize a verificação do ambiente e conheça o seu parque, o tenha em suas mãos!

Com o Enpoint Central ou Patch Manager Plus , você pode automatizar completamente todo o processo de gerenciamento de patches, desde o teste de patches até a implantação. Você também pode personalizar as tarefas de patch de acordo com suas necessidades atuais, e com isso poderá manter o ambiente sempre atualizado de forma simples. Criando sua própria janela de implantação, definindo os patches a serem implantados, em seus respectivos alvos a serem corrigidos! Tudo isso em um console unificada e intuitiva!

Conheça e faça sua avaliação gratuita de 30 dias do Endpoint Central da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.