Poderíamos dizer que o cenário tecnológico está vivendo um loop, ou os mais exagerados podem até comparar a situação atual como uma verdadeira confusão envolvendo o multiverso, teorias de universos paralelos e tudo que o universo “nerd” poderia expressar. Mas não, precisamos entender, o que ainda leva aos gestores e seus ambientes a sofrerem tanto com ameaças do “passado”, que voltam para assombrar os dias atuais. A resposta não é nada fantasiosa e muito menos envolve vilões de outras galáxias, somos e inúmeras vezes criamos os nossos inimigos e respectivas ameaças. Uma outra analogia simples pode nos fazer entender a situação que nos assusta diariamente com ataques e mais ataques bem sucedidos.

Vejamos, uma bactéria por exemplo, quando não combatida ela dente a se tornar maior e mais forte, e com isso mais letal, pois bem aplicando a medicação correta teremos sucesso em seu tratamento, claro, isso seguindo uma lógica básica sem levar em consideração outros pontos da ciência nos quais não ousamos mencionar, porém basicamente quando não se trata um foco de infecção corretamente o que tende a acontecer ela retorna ainda mais forte, e encontrando ambiente propicio ela se alastra, fazendo com que o seu hospedeiro venha a perder a batalha. Bom, falando de ambientes tecnológicos , eles são os hospedeiros, e vivemos uma infestação de bactérias tecnológicas, que em sua maioria já obtiveram um antídoto para que não fosse mais explorada, o problema é que o mesmo não é aplicado ao ambiente, e com isso a vulnerabilidade antiga como o CVE-2021-21974 acaba por ser explorada

Para que possamos entender a dimensão do problema saiba o que é ESXIArgs, um parâmetro de inicialização do ESXi (VMware vSphere Hypervisor) que permite especificar opções avançadas de configuração no momento da inicialização do sistema.

Ao usar o ESXiArgs, é possível definir uma ampla gama de configurações avançadas, como configurações de rede, opções de armazenamento, opções de segurança e muito mais. Essas opções podem ser úteis em situações em que é necessário ajustar o comportamento padrão do sistema ou resolver problemas específicos.

Para utilizar o ESXiArgs, basta adicioná-lo ao arquivo de configuração do bootloader do ESXi, que normalmente está localizado na partição de inicialização do ESXi. O formato da linha de comando para o ESXiArgs é semelhante ao da linha de comando do Linux, onde as opções são especificadas como pares de chave/valor separados por espaços. Em resumo, o ESXiArgs é uma ferramenta poderosa para personalizar a configuração do ESXi e solucionar problemas específicos em ambientes de virtualização.

E falando sobre a temida vulnerabilidade que deixou muitos gestores de TI de cabelos em pé, temos as seguintes informações :

O CVE-2021-21974 é uma vulnerabilidade crítica de execução remota de código (RCE) no vCenter Server da VMware, uma plataforma de gerenciamento de data center amplamente utilizada em ambientes empresariais. Essa vulnerabilidade afeta as versões 6.5, 6.7 e 7.0 do vCenter Server.

A vulnerabilidade foi classificada com uma pontuação de gravidade de 9,8 (em um máximo de 10) pelo Sistema de Pontuação de Vulnerabilidade Comum (CVSS). Ela permite que um invasor remoto execute código malicioso no servidor afetado sem a necessidade de autenticação, o que pode resultar em comprometimento completo do sistema.

A VMware corrigiu a vulnerabilidade em uma atualização de segurança lançada em fevereiro de 2021. A empresa também emitiu um alerta de segurança instando os usuários a aplicar a correção o mais rápido possível para mitigar o risco de exploração. Os usuários do vCenter Server afetados pelo CVE-2021-21974 devem atualizar o software o mais rápido possível e monitorar seus sistemas em busca de atividades suspeitas.

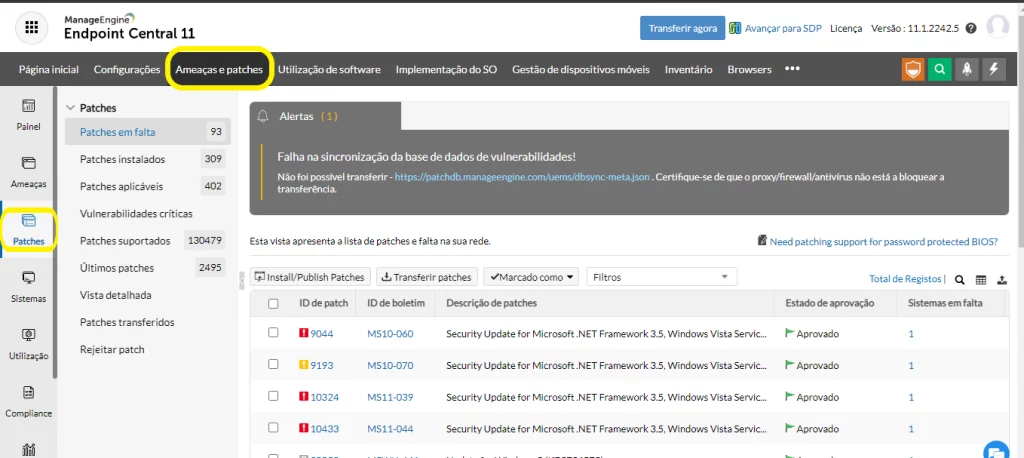

A má noticia é que muitos não estava com sua devida atualização realizada e aí como sabemos que, onde há oferta existirá sempre uma procura, os criminosos deram inicio a “festa”, muito ambientes foram invadidos e só assim principalmente aqui no Brasil, um pequeno nível de consciência despertou pelo menos para atualizar e corrigir esta brecha, a cultura ainda é muito arcaica, no qual muito preferem tratar o caos do que prevenir que ele aconteça! Soluções de mercado estão disponíveis para realizar esta tarefa que deveria ser como um manual de sobrevivência de qualquer ambiente tecnológico e temos como diga o Endpoint Central da ManageEngine, um console unificado que te dará um arsenal de ações de gestão e um deles é atualização de Patches e com ajuda do Add-on Endpoint Security ampliará sua visão a nível de vulnerabilidades de software dentro do ambiente.

Instalando patches específicos ausentes nos computadores afetados

Para instalar patches específicos ausentes nos computadores afetados, siga as etapas abaixo:

Clique em Gerenciamento de Patch

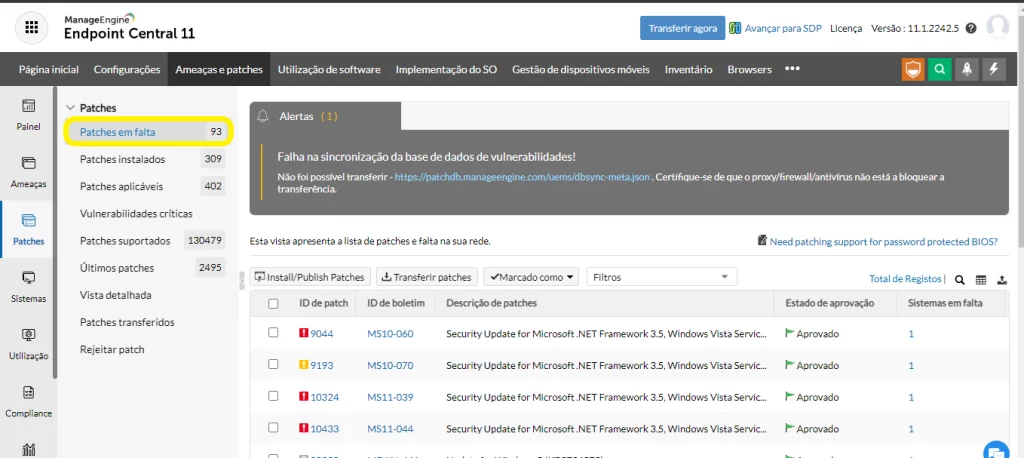

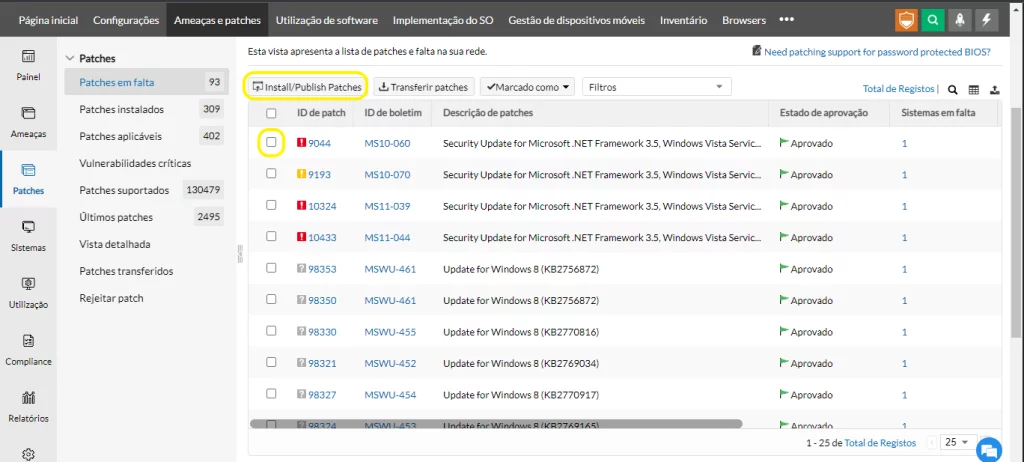

Na opção Patches , clique em Patches em falta

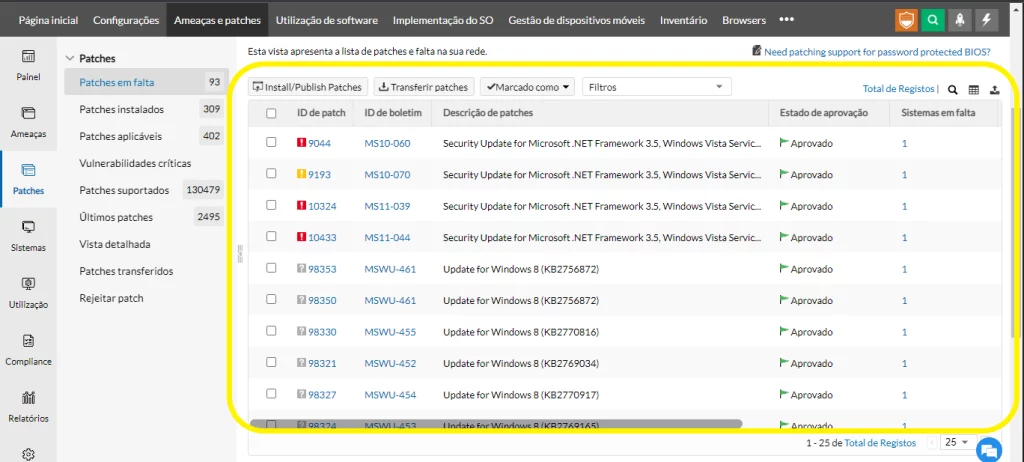

Selecione patches específicos que no qual deseja implantar:

Clique em Instalar Patches

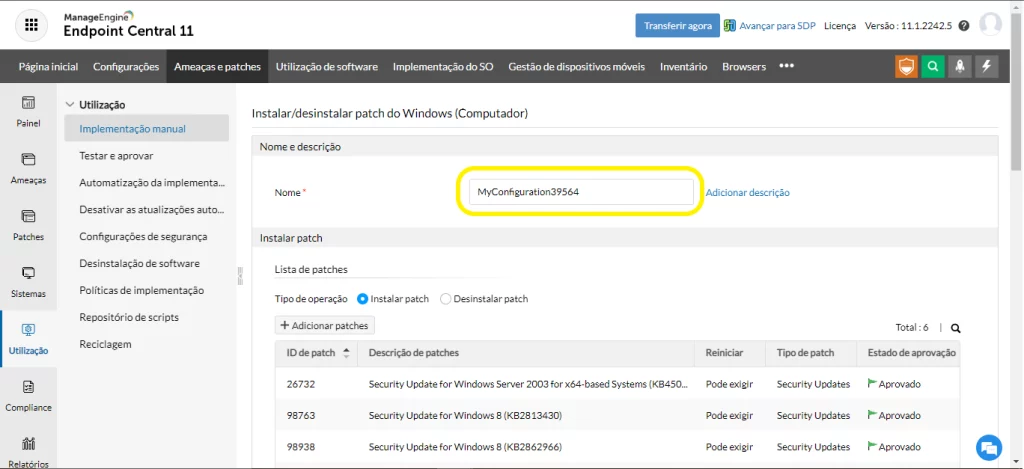

Crie uma configuração para implantar os patches ausentes, seguindo os passos abaixo:

Insira um nome e uma descrição para a configuração

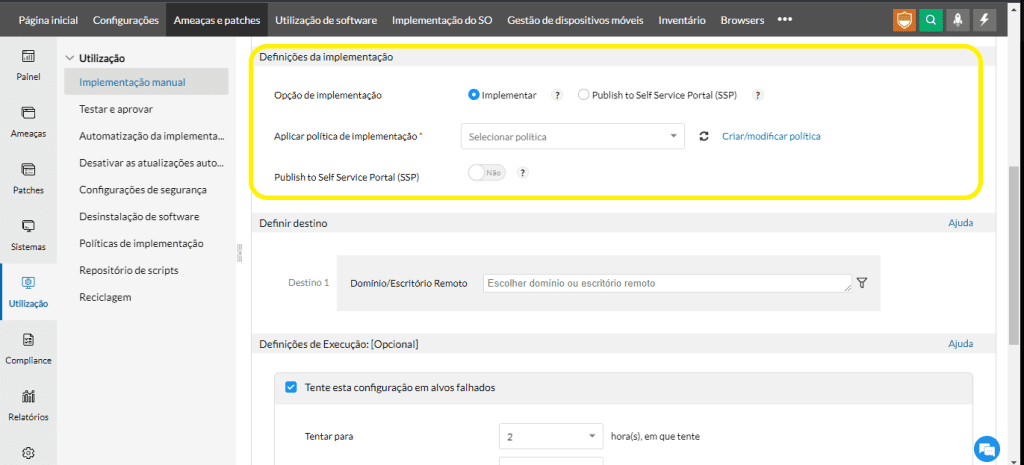

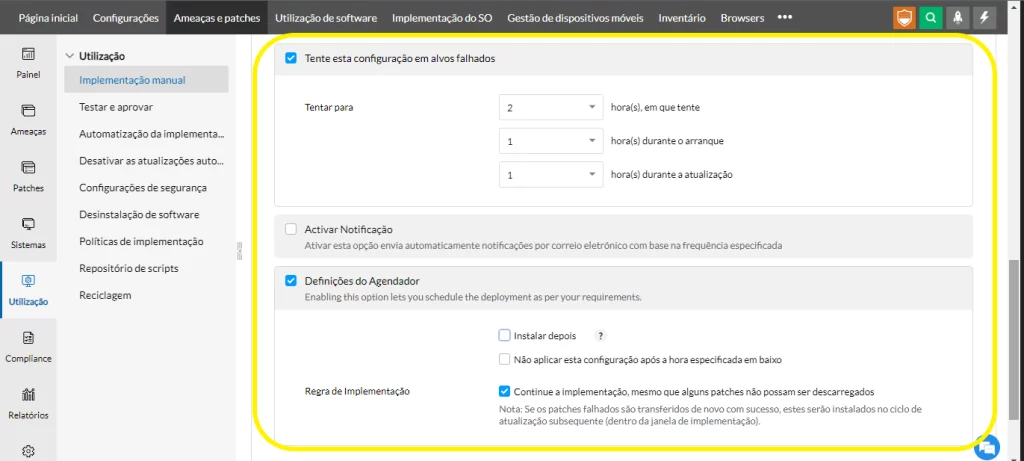

Selecione as configurações de implantação necessárias

1 – A opção marcada por padrão na imagem abaixo implanta os patches selecionados nos computadores de destino. O usuário final não é informado disso, a menos que as configurações de notificação sejam definidas.

2 – Segunda opção (SSP) destacada na imagem abaixo, envia os patches selecionados para o Portal de autoatendimento (SSP), de onde os usuários finais podem iniciar a instalação.

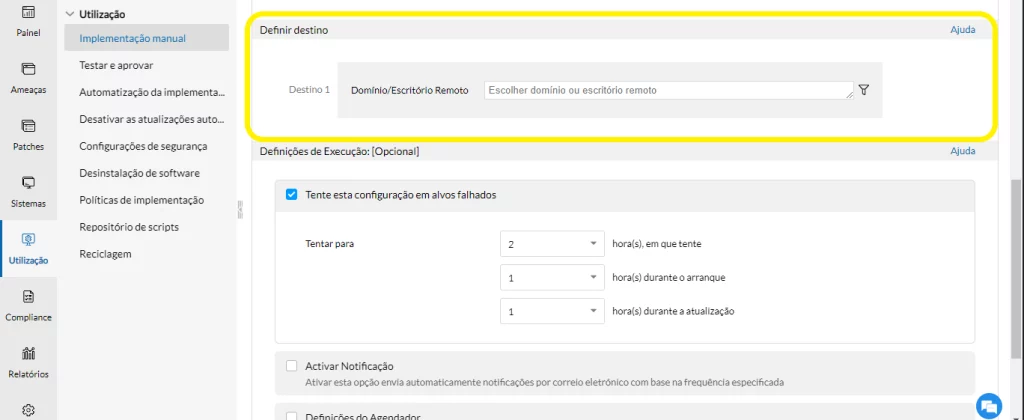

Escolha os computadores afetados como alvos

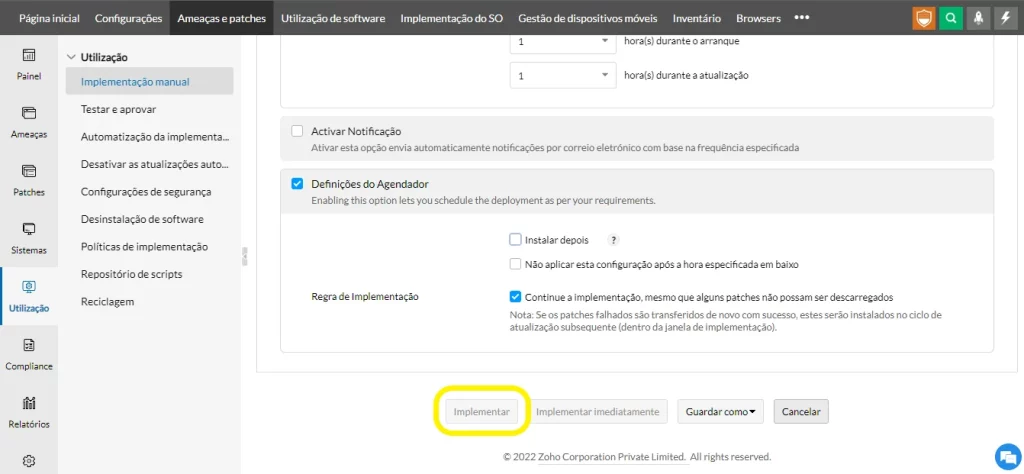

Faça as configurações de execução necessárias

Clique em Implantar

O Endpoint Central da ManageEngine é uma solução importante para proteger dispositivos de endpoint e manter a segurança da rede. Ele fornece uma plataforma centralizada para gerenciar todos os aspectos da segurança de endpoint, desde a implementação de políticas até o gerenciamento de patches e a detecção e resposta a ameaças. Isso permite que as organizações protejam melhor seus dispositivos de endpoint e minimizem o risco de violações de segurança.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.