Os grupos de segurança fazem ou quebram sua segurança de TI. Os membros do grupo são responsáveis pelo acesso administrativo em sua rede e definem o acesso a outros recursos e dados privilegiados em seu domínio. Você já se perguntou como uma simples configuração incorreta de uma associação de grupo pode levar a um incidente de segurança? No post de hoje, elaboramos os erros de configuração ou brechas de segurança mais comuns que podem causar danos aos dados confidenciais em sua rede.

A anatomia de grupos e associações

As associações de grupo, tanto no Active Directory quanto no Azure AD, são extremamente subestimadas quando se trata de segurança. As associações são frequentemente modificadas por administradores, help desks e gerentes de departamento.

Aqui estão as várias maneiras pelas quais as associações de grupo podem ser configuradas incorretamente no AD ou Azure.

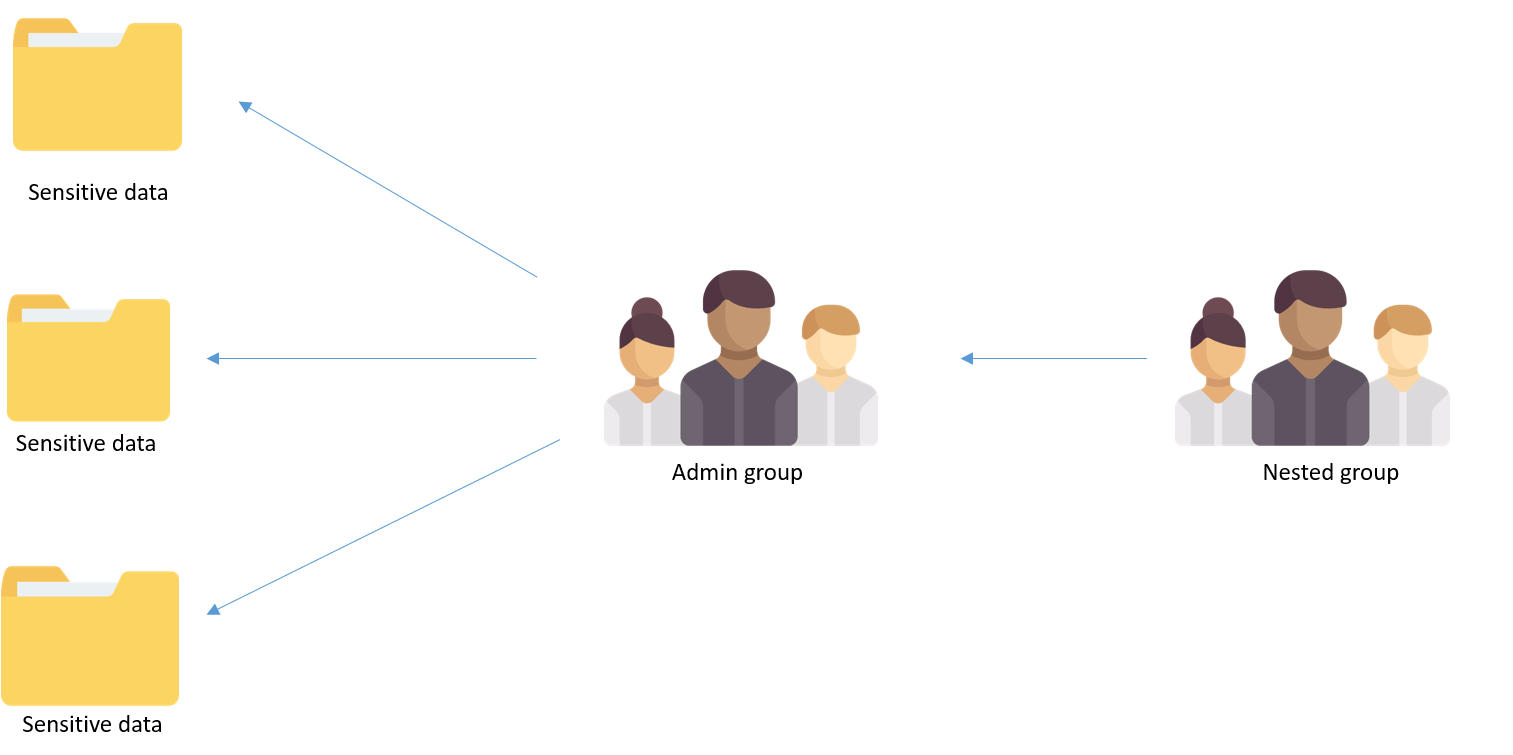

1. Associações a grupos aninhados e indiretos

Adicionar um grupo como membro de outro grupo é chamado de aninhamento. Por exemplo, pode haver um ou mais grupos de segurança adicionados ao Grupo Admin. Embora as alterações neste grupo de administradores sejam monitoradas continuamente, ele ainda pode causar uma falha de segurança quando as alterações no grupo aninhado não são observadas.

Usuários internos mal-intencionados ou invasores externos podem facilmente adicionar membros ao grupo aninhado ou indireto e obter acesso a dados confidenciais, já que o grupo aninhado faz parte do grupo de administração. Para superar esse desafio, as empresas devem adotar uma política de Zero Trust para conceder apenas o nível necessário de acesso aos usuários.

Antes de examinarmos as várias outras maneiras pelas quais os grupos podem ser configurados incorretamente, vamos dar uma olhada em como as alterações de membros do grupo podem ser auditadas no AD.

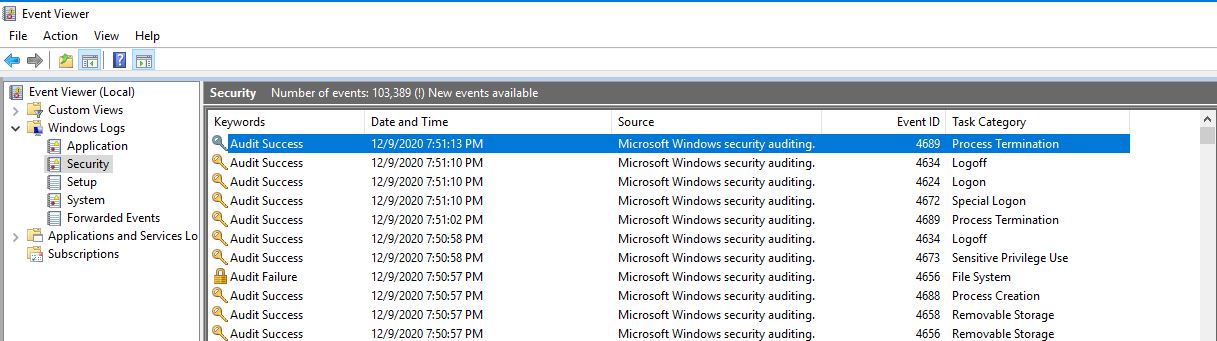

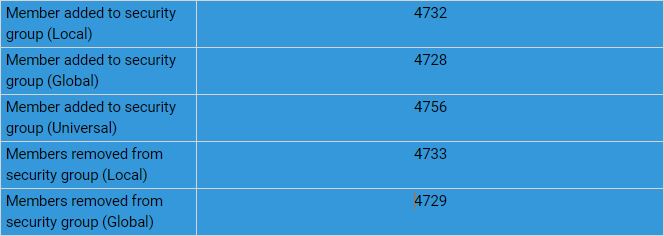

Depois de habilitar as políticas de auditoria necessárias no AD para auditar associações de grupo, qualquer alteração de associação em qualquer tipo de grupo em seu domínio AD será auditada e registrada na guia de segurança do Windows Event Viewer em seus controladores de domínio (DCs).

No entanto, monitorar alterações em grupos não é tão simples, porque todas as outras alterações de segurança no domínio AD, como alterações em permissões, arquivos e pastas, juntamente com atividades de logon e logoff, são despejadas no mesmo local (ou seja, a guia de segurança do Event Viewer ) Precisamos examinar todos esses eventos de segurança usando os respectivos IDs de evento que denotam alterações na modificação do grupo.

Diferentes eventos e IDs são registrados com base no escopo dos grupos e operações realizadas, criação do grupo, alterações de permissão e alterações de associação, o que torna a classificação por meio de alterações de grupo extremamente tediosa e demorada.

2. Os grupos são mais do que apenas grupos de segurança

Os grupos de segurança são os únicos grupos que podem ditar o acesso aos recursos, mas também existem vários outros tipos de grupos no AD e no Azure que concedem acesso a outros recursos da rede.

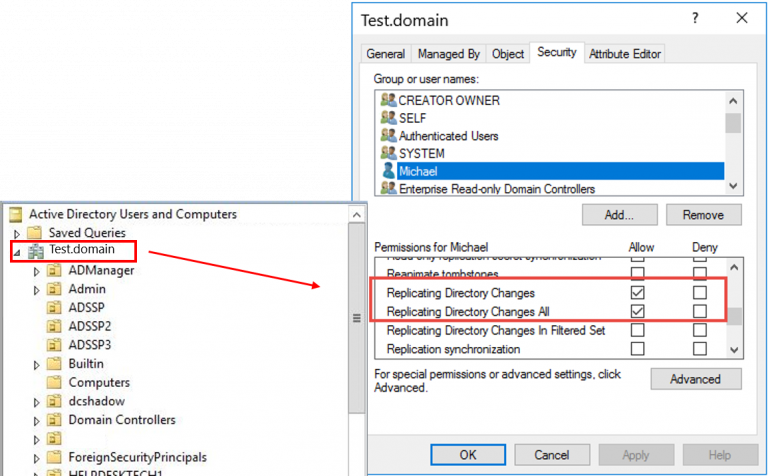

- Grupos de segurança em DCs e grupos universais: Se você possui um ambiente multi-DC, então você já deve estar ciente desses grupos. Existem grupos de administradores padrão, como administradores DNS, administradores de domínio e administradores corporativos, que permitem aos usuários gerenciar vários componentes de seu domínio AD. Os grupos universais permitem definir funções ou gerenciar recursos que abrangem mais de um domínio.

- Outros grupos de plataforma: qualquer grupo criado por um serviço de terceiros pode ditar o acesso a esse serviço. Por exemplo:

- Grupos AD locais: são usados para acessar recursos Azure.

- Grupo do Exchange Server: Por padrão, este grupo tem o direito de limpar o log de segurança do domínio. Qualquer usuário malicioso que seja membro deste grupo pode facilmente apagar o log de segurança do domínio, eliminando assim todos os vestígios de atividades maliciosas.

- Grupo de permissões do Exchange Windows: tem controle de gravação DACL sobre o nó DNS do domínio. Qualquer usuário com permissões sobre o nó DNS do domínio pode modificar e assumir o controle de todos os objetos no domínio.

Grupos de segurança do Azure AD e grupos do Microsoft 365: os grupos do Azure AD e do Microsoft 365 são essenciais para o gerenciamento de recursos no Azure AD.

- Os grupos de segurança são usados para gerenciar o acesso de membros e computadores a recursos compartilhados para um grupo de usuários no Azure.

- Os grupos do Microsoft 365 fornecem colaboração dando aos membros acesso a uma caixa de correio compartilhada, calendário, arquivos, sites do SharePoint e muito mais.

Vamos dar uma olhada na auditoria de associação de grupo no Azure AD.

Logs de auditoria do Azure AD

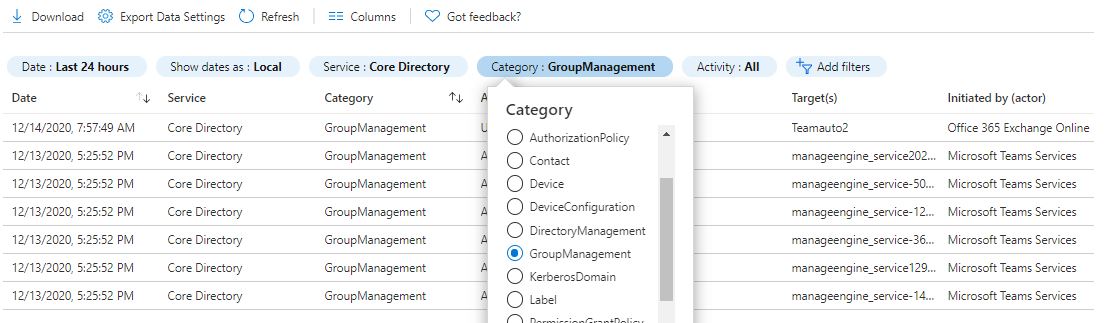

Assim como o Windows Event Viewer no Active Directory local, o Azure AD também tem um local central onde os logs de auditoria são armazenados. Esses logs de auditoria registram mudanças baseadas em diretório, como mudanças em usuários, grupos e aplicativos.

Felizmente, o Azure AD oferece mais opções de classificação e filtragem em comparação com o AD local. Por exemplo, você pode filtrar eventos de segurança com base no tempo, operação e muito mais.

No entanto, os registros de auditoria não oferecem uma visão panorâmica das alterações de segurança. Por exemplo, vamos supor que você queira descobrir uma lista de grupos de segurança que foram modificados em seu Azure AD. Você terá que abrir e verificar cada registro para determinar qual grupo foi modificado, o que não é rápido nem fácil. Vamos dar uma olhada em outras maneiras possíveis de auditar eventos de segurança no Azure AD.

Registros de auditoria unificados do Microsoft 365

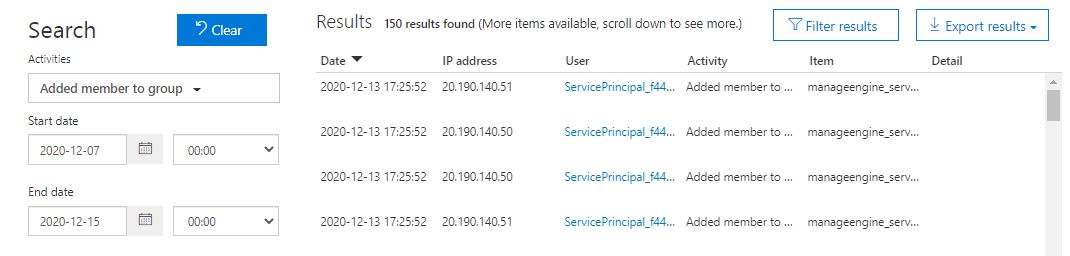

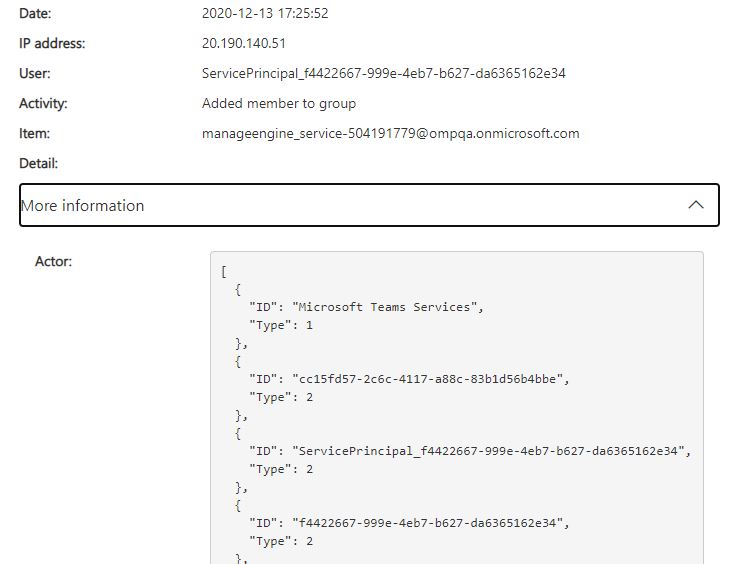

A Microsoft forneceu uma solução para o problema mencionado acima por meio do log de auditoria unificado em seu Centro de Conformidade e Segurança. No entanto, essa solução não é eficiente.

Como você pode ver na imagem acima, o Centro de Segurança e Conformidade possui um recurso de pesquisa de registro de auditoria que permite pesquisar e filtrar registros de auditoria. Parece ótimo, certo? Não exatamente! Se você quiser fazer uma análise mais detalhada do evento, os detalhes estarão no formato JSON ao abri-lo. A única maneira de analisar esses dados é exportar os dados de log JSON e filtrá-los usando o Microsoft Excel.

Como você pode ver, embora as opções de filtragem sejam significativamente melhores, os desafios de auditoria e análise que você enfrenta em uma infraestrutura típica de AD local também existem no Azure! Além disso, tanto o Azure AD, quanto o Microsoft 365 armazenam logs apenas por um curto período de 30 e 90 dias, respectivamente, o que torna difícil realizar análises forenses.

A captura e a análise oportuna das mudanças nos membros do grupo de segurança são a necessidade do momento. Embora as opções nativas capturem eventos sensíveis no tempo, os recursos limitados de classificação e pesquisa tornam a análise desses eventos um desafio. Às vezes, detectar uma mudança no quadro social não é suficiente. Sua organização deve ter um mecanismo de alerta em tempo real e uma ação de atenuação em vigor para combater quaisquer alterações não autorizadas de membros do grupo.

Procurando uma solução abrangente para resolver seus problemas de segurança de grupo? Confira e inicie agora mesmo sua avaliação gratuita de 30 dias do Log360 da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.