Recentemente pesquisadores de segurança da Microsoft encontraram uma vulnerabilidade gravíssima que recebeu o apelido de ‘MagicWeb’, um recurso pós-comprometimento (que se instala após o sistema ter ficado vulnerável ao ataque) usado por um agente de ameaças rastreado como ‘NOBELIUM’ (grupo de hackers responsáveis por vários ataques recentes) que busca manter o acesso persistente a ambiente que foram comprometidos de alguma forma.

O grupo NOBELIUM está atualmente ativo, executando várias frentes de ataques, campanhas visando organizações governamentais, não governamentais, intergovernamentais, e grupos de reflexão nos EUA, Europa e Ásia Central. O que têm preocupado muitos especialistas brasileiros é a ameaça eminente de que as campanhas sejam direcionadas ao Brasil.

Segundo o setor de inteligência da Microsoft (MSTIC) a avaliação inicial é de que o MagicWeb tenha sido implantado durante um outro comprometimento já em andamento, sendo aproveitado pelo NOBELIUM possivelmente a fim de manter o acesso durante etapas de contenção estratégica para vulnerabilidades. Basicamente se aproveitando que os esforços estavam em X para passar despercebido e continuar rodando no sistema mesmo após terminar os esforços para limpar a rede.

A NOBELIUM explora vulnerabilidades usando o roubo de credenciais e identidades como método para manter a ‘persistência’ no sistema. Ataques desse tipo têm se tornado cada vez mais comuns, em setembro de 2021 a Microsoft havia divulgado um recurso pós-exploração chamado FoggyWeb que usava metodologia semelhante ao MagicWeb. Mas note que estar “comum” não significa que a ameaça seja menor, menos danosa ou inofensiva, na realidade ataques desse tipo levam muitas empresas à falência. Estar comum é pela crescente de ataques que diariamente empresas tem sofrido.

A forma de ataque usada pela NOBELIUM para implantar o MagicWeb foi obtendo acesso à credenciais com alto nível de privilégio, após isso moveu-se lateralmente para obter novas credenciais mas com acessos administrativos para um sistema AD FS. Com isso foi possível ao invasor substituir uma DLL legítima por sua própria DLL maliciosa, fazendo com que o AD FS carregasse a DLL maliciosa/alterada.

Qual foi o protocolo realizado para identificar a DLL infectada?

Logicamente para encontrar esse tipo de alteração um trabalho integrado entre equipes de multiprofissionais foi realizado, essencialmente o backdoor foi descoberto pela Equipe de Detecção e Resposta da Microsoft (DART) juntamente com o MSTIC e Microsoft 365Defender Research durante uma investigação de resposta a incidentes que estavam realizando. O MagicWeb tem dado fortes indicios de ser altamente direcionado.

A recomendação da Microsoft é que controladores de domínio, servidores AD tenham o seu nível de segurança elevados para que possam se precaver contra esse tipo de ataque. A empresa ainda deixa claro a importância de proteger o AD FS como um sistema de “camada 0” como outros sistemas de identidade em sua rede, além de recomendar o uso de criptografia de token, proteção estendida para autenticação, registro dos logs e rastreamento também (sendo essencial para identificar padrões suspeitos de comportamento, porta de entrada usada pelo malware e outros), bem como o bloqueio de softwares de terceiros.

Tenha em mente a importância de estar sempre protegendo seu AD FS, SQL Server atrás de um firewall em um ambiente de rede fisicamente seguro, bem como habilitar apenas terminais do SQL Server necessários, segue abaixo algumas práticas recomendadas pela Microsoft para segurança do AD FS específicas para SQL Server:

- Sempre implante o SQL Server atrás de um firewall em um ambiente de rede fisicamente seguro.

- Execute o SQL Server em uma conta de serviço em vez de usar contas de serviço padrão integradas do sistema.

- Habilite somente os terminais do SQL Server necessários.

- Evite usar autenticação baseada no SQL.

- Avalie com cautela a necessidade de usar segurança de canal adicional na instalação do SQL.

- Configure o acesso criado com segurança usando procedimentos armazenados para executar todas as pesquisas baseadas em SQL por AD FS de dados armazenados SQL.

Fonte Microsoft

Sendo a infraestrutura de rede um ponto crítico de toda organização, para quem usa o AD FS, é importante garantir que invasores não consigam obter credenciais de acesso (sejam elas privilegiadas ou administrativas). Como prática de segurança a Microsoft recomenda que cada setor funciona isoladamente, com proteção de entrada para cada ambiente. De modo figura é como colocar um porteiro, segurança e recepcionista na entrada de todo departamento dentro da organização, para garantir que cada acesso seja feito sob autorização e orientado para deixar apenas o verdadeiro dono da credencial passar.

Entendendo que o AD FS é um servidor local e eventualmente implantações e patches ficam desatualizados (mesmo que se atualize com algumas horas após o lançamento, vulnerabilidades não corrigidas, podem servir como porta de entrada de invasores que estão diariamente tentando o ataque, basta alguns minutos vulneráveis para que infiltrem se em sua rede). A migração para soluções em nuvem tem sido o mais recomendado pelas fabricantes de soluções, justamente para que serviços de segurança robusta oferecidos pelo provedor supram as brechas que podem ser encontradas em servidores locais, utilizar o Azure Active Directory é uma alternativa para quem utiliza o AD FS, segundo recomendação da própria Microsoft.

Como funciona o MagicWeb

Ele é um malware pós-comprometimento da rede, implantado por agente de ameaças após obter acesso altamente privilegiado a um ambiente, com isso ele se moverá lateralmente para um servidor AD FS em busca de novas credenciais até alcançar o ponto chave do ataque. Para atingir seu objetivo de manter o acesso persistente a um ambiente validando a autenticação para qualquer conta de usuário no servidor AD FS, a NOBELIUM criou uma DLL de backdoor copiando o arquivo Microsoft.IdentityServer.Diagnostics.dll legítimo usado nas operações do AD FS.

A Microsoft explica que “A versão legítima deste arquivo é assinada pelo catálogo pela Microsoft e normalmente é carregado pelo servidor AD FS na inicialização para fornecer recursos de depuração. A versão backdoor do NOBELIUM do arquivo não está assinada. O acesso altamente privilegiado do agente da ameaça que permitiu que eles acessassem o servidor AD FS significava que eles poderiam ter realizado qualquer número de ações no ambiente, mas eles escolheram especificamente direcionar um servidor AD FS para facilitar seus objetivos de persistência e roubo de informações durante suas operações.”

Acessando aqui você pode ler na íntegra a explicação técnica feita pela equipe Microsoft sobre o incidente e como ele funciona.

A interceptação e manipulação de declarações pelo MagicWeb permite que o ator gere tokens que permitem que o adversário ignore as políticas do AD FS (políticas de função, políticas de dispositivo e políticas de rede) e entre como qualquer usuário com qualquer declaração, incluindo autenticação multifator (MFA).

Como mitigar essa ameaça

Trate os seus servidores AD FS como um ativo de camada 0, tendo foco em proteger com a mesma política empregada para controladores de domínio ou outra infraestrutura de segurança crítica. Ao obter acesso administrativo a um servidor AD FS, que fornece autenticação para partes confiáveis configuradas, o invasor pode obter total controle da autenticação para outras partes confiáveis configuradas (usuários do Azure AD configurados para usar o servidor AD FS também entram na lista).

Práticas de higiene cibernética são essenciais para assegurar credenciais de acesso. Assim você conseguirá proteger e prevenir a exposição de contas de administrador com alto nível de privilégio. Isso se aplica especialmente em sistemas mais facilmente comprometidos, como estações de trabalho com controles como restrições de logon e prevenção de movimento lateral para esses sistemas com controles como o Firewall do Windows.

Protocolo de Busca de Vulnerabilidades Recomendado

- Tenha políticas de emissão de certificado de inventário em seu ambiente de rede (PKI).

- Procure nos logs de eventos do Windows.

- Procure arquivos executáveis portáteis nos diretórios GAC ou AD FS em sistemas não assinados pela Microsoft e inspecione esses arquivos.

- Execute uma auditoria de suas configurações de exclusão e garanta também que o AD FS e o GAC sejam incluídos nas verificações.

Em detecções realizadas pelo Microsoft Defender (antivírus da Microsoft) essa ameaça aparece com o nome de ” Trojan:MSIL/MagicWeb.A!dha ” e deve ser imediatamente mitigada do sistema. Já no Microsoft Defender para Endpoints aparece como ” Backdoor persistente do ADFS detectado “.

Acessando aqui você consegue ter acesso à Análise Técnica do MagicWeb realizada pela Microsoft.

Existem soluções capazes de prevenir esse tipo de atividade ou pelo menos dificultar que consigam acessar o sistema, fazendo com que técnicos tenham maior tempo para identificar e responder ameaças e comportamentos suspeitos na rede.

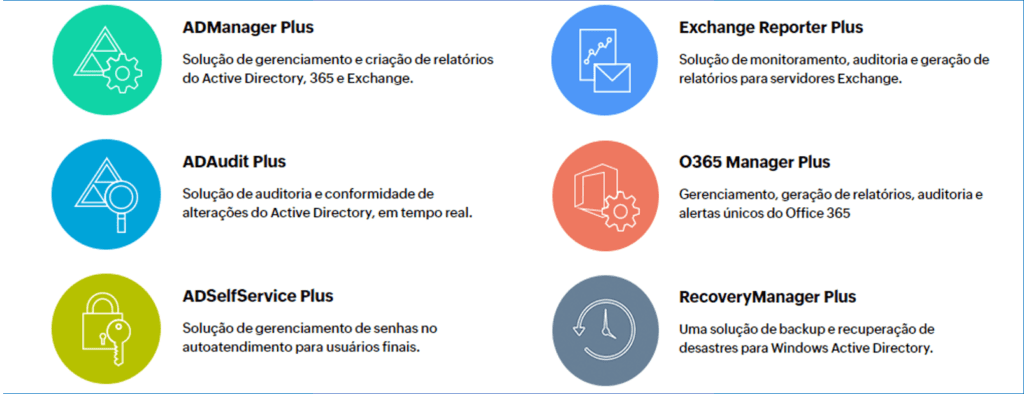

AD360 é uma solução integrada que compreende ADManager Plus, ADAudit Plus, ADSelfService Plus, Exchange Reporter Plus, O365 Manager Plus e RecoveryManager Plus. Com o AD360, basta você escolher os módulos que precisa e começar a resolver desafios de IAM e segurança no local, na nuvem e em ambientes híbridos a partir de um único console.

O AD360 ainda conta com soluções integradas para garantir maior eficiência e segurança usando:

- Configuração centralizada

As configurações, incluindo as configurações de domínio, alta disponibilidade, backup e migração de banco de dados, servidor de e-mail, e muito mais, serão atualizadas automaticamente em todas as quatro soluções.

- Auditoria segura do AD, Office 365 e servidores de arquivos

- SSO para aplicativos da empresa

- Gerenciamento de Senhas com autoatendimento

Com o recurso de gerenciamento de senhas no autoatendimento do AD360, os usuários podem redefinir sua senha e desbloquear a sua conta sem assistência de help desk, economizando tempo e dinheiro. Ative o autoatendimento para outras tarefas comuns, embora cruciais, como atualizar os atributos do usuário no AD e subscrever para grupos de correio.

Clicando no botão abaixo você ganha o apoio técnico exclusivo do time da ACSoftware BR por 30 dias durante seus testes do AD360 da ManageEngine, contando inicialmente com uma demonstração completa do AD360! Clique no botão abaixo e confira!

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.