O que é um SIEM?

SIEM, quando expandido, torna-se Gerenciamento de eventos de informações de segurança. Como o próprio nome sugere, a principal função de um SIEM é o gerenciamento de eventos. A solução SIEM, uma vez implementada de forma completa e eficaz, terá visibilidade completa sobre a rede de uma organização. Isso ajuda administradores, operadores de SIEM a monitorar a atividade de rede em sua infraestrutura. Mas, curiosamente, pode-se categorizar vários ativos (dispositivos de rede e serviços) para que a capacidade de monitoramento do SIEM possa ser ajustada em grande medida. A ferramenta SIEM pode gerar alertas e incidentes com base em regras de correlação específicas. Por exemplo: Se uma varredura de porta for iniciada em um sistema, o SIEM gerará um alerta de varredura de porta com todos os detalhes, como origem e destino, números de porta etc. Isso ajuda a organização a encontrar incidentes ou tentativas de hacking quase em tempo real.

Como o SIEM funciona?

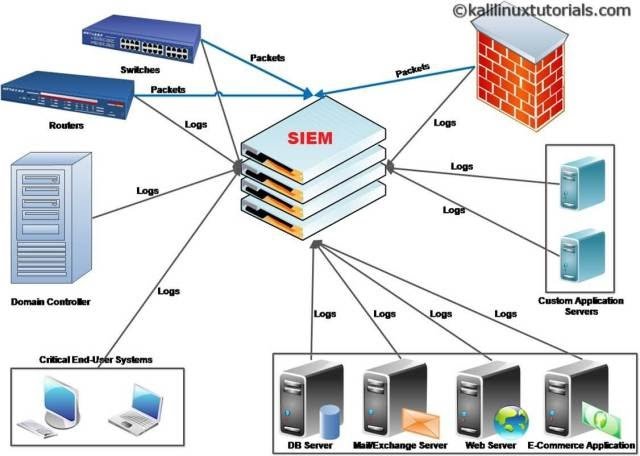

Você deve ter notado a palavra “Correlação” no parágrafo anterior. Sim, para a pergunta como funciona o SIEM, a resposta de um ponto é uma correlação. Mas não é só isso, claro. Basicamente, uma ferramenta SIEM coleta logs de dispositivos presentes na infraestrutura da organização. Algumas soluções também coletam o NetFlow e até mesmo pacotes brutos.

Com os dados coletados (principalmente logs, pacotes), a ferramenta fornece uma visão dos acontecimentos da rede. Ele fornece dados sobre cada evento que ocorre na rede e, portanto, atua como um sistema completo de monitoramento de segurança centralizado.

Além disso, a ferramenta SIEM pode ser configurada para detectar incidentes específicos. Por exemplo, um usuário está tentando efetuar login em um servidor do AD. Nas primeiras 3 vezes a autenticação falhou e a 4ª vez teve sucesso.

Agora, este é um incidente para se observar. Existem muitas possibilidades. Talvez uma pessoa esteja tentando adivinhar a senha de outro usuário e acertar, o que é uma violação. Ou talvez se o usuário esqueceu sua senha, mas acertou no final e assim por diante. É aqui que entra a correlação.

Para tal caso, uma regra de correlação pode ser feita de tal forma que, se um evento de falha de autenticação estiver ocorrendo 3 vezes consecutivamente seguido por um sucesso em um período de tempo específico, o alerta será exibido. Isso pode ser mais investigado, analisando os logs das respectivas máquinas. Então minha definição de correlação é: “É a regra que agrega eventos em um incidente que é definido por uma aplicação ou cenário específico”.

Como os logs atingem o SIEM?

Logs são buscados no SIEM de duas maneiras diferentes. Baseado em agente e não baseado em agente. Na abordagem baseada em agente, um agente de envio de logs é instalado na máquina cliente a partir da qual os logs são coletados. Em seguida, esse agente é configurado para encaminhar logs para a solução. No último tipo, o sistema cliente envia logs por conta própria usando um serviço como syslog ou serviço de coletor de eventos do Windows, etc. Há também aplicativos e dispositivos específicos que podem ser integrados por meio de uma série de procedimentos específicos do fornecedor.

Como exatamente o SIEM gera um alerta?

Bem, agora você sabe que os logs de diferentes dispositivos estão sendo encaminhados para o SIEM. Tome um exemplo: Uma varredura de porta é iniciada em uma máquina específica. Nesse caso, a máquina geraria muitos logs incomuns. Analisando os logs, ficará claro que várias falhas de conexão estão ocorrendo em portas diferentes em intervalos regulares.

Vendo informações de pacotes, se possível, podemos detectar as solicitações SYN enviadas do mesmo IP para o mesmo IP, mas para portas diferentes em intervalos regulares. Isso conclui que alguém iniciou uma varredura SYN contra nosso ativo. O SIEM automatiza esse processo e gera alertas. Diferentes soluções fazem isso de maneiras diferentes, mas produzem os mesmos resultados.

O impacto comercial da solução SIEM

Este é um dos tópicos para os quais foram realizadas discussões de longa data e, mesmo assim, uma solução completa e clara ainda não chegou. A questão é: “Por que gastar uma quantia enorme de dinheiro por algo que não retorna nada?” Bem, o que você acha disso? A solução SIEM lhe dá alguma coisa? Bem, sim! Atualmente, as soluções SIEM estão evoluindo de uma forma, não apenas para proteger uma infraestrutura de TI, mas também para identificar os riscos de negócios que surgem da infraestrutura de TI.

Mesmo existindo uma estratégia separada conhecida como GRC, o IT Governance Risk & Compliance, isso integra e relaciona aspectos tecnológicos de segurança de TI (como ataques DOS) usando soluções SIEM com o aspecto comercial (o ativo sendo atacado e a perda aproximada, reportando-se ao gerenciador de ativos). Tais estratégias trazem diferentes departamentos e profissionais (como Operadores / Gerentes de SOC, CISO, Consultores Financeiros, CXOs etc) sob um único painel. Isso é feito integrando diferentes soluções juntas. Por exemplo: Os alertas e incidentes do SIEM são encaminhados pela solução BPM (Business Process Management) pelo CISO, identificando e correlacionando os impactos técnicos e comerciais. Considere um cenário simples, vamos ‘tomar o mesmo ataque DDOs contra um site de e-banking (webserver).

A solução primeiro identifica o ataque e os Operadores / Analistas reportam isso ao seu gerente / CISOs. Os gerentes e CISOs obtêm informações mais técnicas sobre a natureza do ataque (especificações como país de origem, número de sessões, etc.). Com base nisso, eles identificam quanta perda seria se o servidor da Web estivesse inativo por um tempo específico (digamos, 30 minutos).

Agora eles relatam os detalhes técnicos, sugestões e etapas para iniciar as equipes do firewall / IDS-IPS e do servidor da Web. Em seguida, eles relatam à Gerência Sênior e Gerentes Financeiros sobre a perda que teriam que sofrer se a ação não fosse tomada.

Se a gerência estiver satisfeita, eles tomam uma decisão e dão aprovação às equipes do Firewall / IDS-IPS e do servidor da Web para agir. Eles tomariam medidas e o servidor da Web teria tempo de inatividade por apenas 5 minutos. Assim, os recursos do servidor web são salvos, mas, em última análise, o dinheiro também é economizado e a satisfação do cliente é mantida.

Então o ponto aqui, é que hoje em dia, as soluções SIEM podem se adaptar de acordo com a maneira que você quiser. Todo esse processo descrito pode ser automatizado, integrando diferentes soluções. O cenário acima é apenas um caso simples, mas a abordagem é a mesma em todas as situações. No final das contas, dinheiro é o que importa, mas infelizmente ninguém ainda reconhece o impacto financeiro da segurança de TI.

SIEM e Compliance

Além de alertas e resposta a incidentes, o SIEM também ajuda uma organização em questões de conformidade e regulamentação. Para a conformidade como ISO 27001, HIPAA, PCI, a retenção de registros é um critério importante. Por exemplo, na ISO27001 existe um controle para Registro e Monitoramento (A – 12.4), que sugere que todos os Registros de Eventos, atividades do usuário, eventos de segurança devem ser registrados em log com um registro de data e hora adequado

Os logs também devem ser protegidos contra acesso não autorizado, adulteração, etc. Há uma lista de controles a serem implementados para estar em conformidade. Aqui SIEM pode ajudar. Como dito anteriormente, a ferramenta SIEM coleta logs de diferentes dispositivos e os mantém em suas reservas.

Por isso, pode funcionar como um servidor de coleta de logs centralizado. Além disso, a ferramenta mantém todos os registros com os carimbos de data e hora corretos e os arquiva no armazenamento em massa sem perda de integridade. Isso ajuda nos controles de vários padrões.

Conclusão

Para finalizar, há muitos benefícios implementando uma solução SIEM em uma empresa. Mas, infelizmente, muitas organizações consideram o SIEM um desperdício de dinheiro.

Mas, é porque eles não estão percebendo o fato de que o SIEM pode não apenas proteger sua rede e ativos, mas também seus negócios. Além disso, hoje em dia, você pode integrar quase tudo na ferramenta SIEM como servidores, aplicativos personalizados, dispositivos de rede, dispositivos de usuário final, smartphones, soluções de gerenciamento e colaboração, etc. Isso dá ao pessoal envolvido uma visão clara das percepções de sua própria organização .

Eles podem ter uma visão geral de seu próprio sistema e podem continuar mudando para obter melhores resultados. Até mesmo alguns SIEMs têm capacidades de análise de malware, funcionalidades de avaliação de vulnerabilidade que o tornam um servidor de segurança centralizado que fornece múltiplas funções simultaneamente.

Fonte: https://kalilinuxtutorials-com.cdn.ampproject.org/c/s/kalilinuxtutorials.com/a-beginners-guide-to-siem/amp/

Gostaria de conhecer uma excelente solução de SIEM? Inicie agora mesmos os testes do EventLog Analyzer da ManageEngine, contando com o apoio da equipe ACSoftware para lhe auxiliar!

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

Artigo muito bom.