A infraestrutura da sua empresa está sendo assombrada nesse momento e você não sabe! O objetivo dessas assombrações é encontrar uma falha real que possibilite o roubo de seus dados.

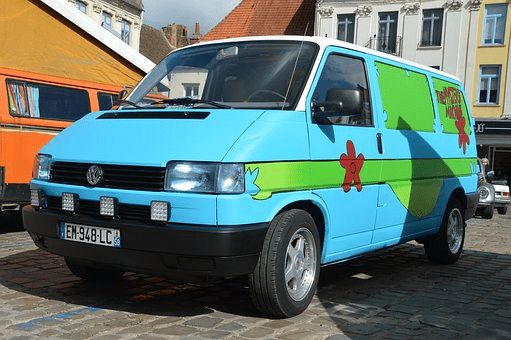

Quem não se lembra dos desenhos de Scooby-Doo? Onde um ‘fantasma‘ assombrava uma casa, hotel, empresa, na finalidade de expulsar os atuais residentes de lá e conseguir ficar com a propriedade só para ele. No final sempre descobríamos que tinha alguém se passando por um ser de outro mundo, mas e se eu te disser que estão assombrando a sua infraestrutura de rede nesse momento? Só que, ao invés de querer a sua ‘propriedade’ o objetivo é bem mais perigoso que isso, através de técnicas sofisticadas de invasão, grupos de pessoas mal intencionadas estão tentando encontrar a menor brecha possível na sua rede para que consigam explorar e possam pegar o seu bem mais precioso: dados.

Uma das frentes mais usadas para ataques é o roubo de credenciais com alto privilégio de rede. No desenho não era muito difícil ver que na maioria das vezes quem se passava por “fantasma” tinha acesso pleno às instalações que ocupava e por conta disso se aproveitava para usar toda a infraestrutura possível para afastar as pessoas. Até que os especialistas chegavam para descobrir as vulnerabilidades (passagens secretas e afins) que possibilitaram o “fantasma” à se instalar por ali.

Toda organização está sujeita à ataques, desde roubo de cartões de crédito à chantagens para devolver dados essenciais para o funcionamento da rede. Novas ameaças de malware, técnicas de invasão e afins surgem diariamente e nem sempre as organizações estão preparadas para lidar com isso. Assim como no desenho, quando chamavam uma equipe de especialistas em assombrações para lidar com os fantasmas, na vida real empresas tem buscado cada vez mais times especializados para lidar com os fantasmas virtuais, a fim de eliminar as assombrações diárias que sofrem.

As medidas convencionais de segurança, que temos orientados frequentemente aqui no site, têm surtido ótimos resultados. Mas sabemos que são medidas paliativas, dia após dia técnicas diferentes são criadas para burlar o que tem sido adotado. Além das medidas cibereducativas ter soluções criativas e intuitivas se tornou regra para a maioria das organizações.

Medidas tradicionais de cibereducação que já deveriam ter virado regra em todas organizações:

- Treinar os funcionários sobre as melhores práticas de segurança: devendo ser uma das principais medidas de segurança para sua rede, esse tipo de treinamento deve ocorrer semanalmente para as equipes de TI e quinzenalmente para os demais colaboradores da organização. A maior vulnerabilidade de rede hoje é o funcionário que utiliza o endpoint, ele está sujeito à golpes como phishing até hoje.

- Crie uma política de acesso e uso privilegiado: Além de ter um critério sobre como os funcionários podem usar PCs, dispositivos, softwares acesso à internet e e-mail empresarial, é fundamental que seja regulamentado até onde cada um pode ir, gerenciando seu acesso e limitando a rede à “daqui em diante você não pode acessar”. Quanto maior o grau de conhecimento, mais acesso à rede, assim é possível limitar que os colaboradores não coloquem toda a rede em risco, além de evitar que usem seus próprios dispositivos vulneráveis para acessar dados da empresa.

- Uma política de senhas FORTES em todos os setores da empresa: Essencialmente, seja na vida pessoal ou corporativa, as senhas devem ser fortes, contendo mais de 8 caracteres, letras maiúsculas e minúsculas, símbolos, números não sequenciais e etc. Não é para dificultar a vida de quem as usa, mas sim de quem tenta descobrir a senha para fins maliciosos.

- ATUALIZE SEUS PATCHES: No começo dessa lista falamos sobre a importância de treinar a equipe frequentemente, isso é em decorrências das vulnerabilidades que surgem diariamente, brechas novas que são aproveitadas, por isso fornecedores de software estão frequentemente atualizando suas soluções para evitar que estejam suscetíveis à ataques. Corrija e atualize os sistemas com frequência, quanto mais atualizado estiver melhor, e isso pode ser automatizado com a solução para patches correta, uma breve pesquisa no Google por “automatize a atualização de patches” te indicará o Patch Manager Plus da ManageEngine, solução completa e com maior eficiência no mercado atualmente.

- Bloqueie o download de softwares não autorizados: Todo download está sujeito à vir com um “brinde” potencialmente danoso à rede. Essa é uma das maneiras mais fáceis e rápidas de acessar a infraestrutura de rede de qualquer empresa, trazendo junto do download um código malicioso que poderá ser incorporado à aplicativos que aparentemente são inofensivos.

- TENHA UM FIREWALL EXCELENTE: A sua linha de frente defensiva é o firewall, embora não pareça ele pode ser a sua principal barreira contra hackers, por isso invista em um firewall de primeira categoria, que garanta um bom monitoramento e manutenção.

Não vamos nos aprofundar nessas diretrizes por já ser um tema bastante conhecido por todos, o que essencialmente deve ser aprimorado hoje é sobre como é feita a segurança da informações e como os dados têm sido organizados/guardados para evitar possíveis brechas e vulnerabilidades na infraestrutura geral da rede das organizações.

A conversa fica mais séria a partir de agora, a segurança da informação é item essencial para equipes de TI focadas em defender à rede. O foco é proteger seus dados contra roubos e invasões, porém, esse é o segundo maior erro que sua rede está sujeita, o principal erro é não saber manipular corretamente os dados. Existe uma preocupação ainda maior hoje, a perde de dados por exclusão acidental ou falhas de hardware.

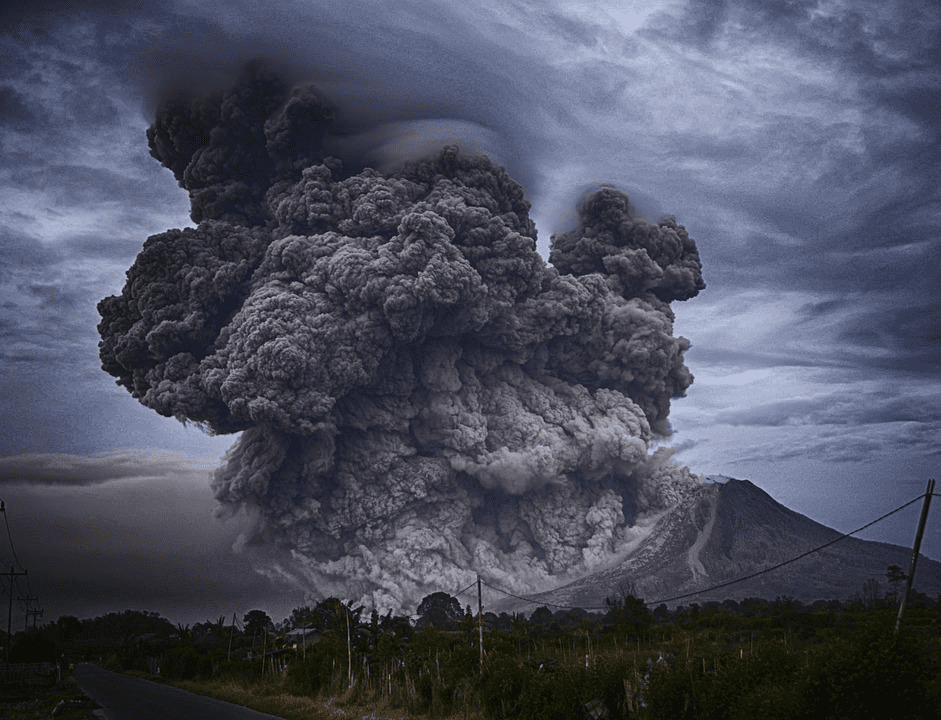

Imagine perder arquivos importantes que podem colocar em risco o sucesso da organização, tudo por causa de um desastre natural, que acabou queimando os dispositivos de rede, e sem ter um recurso reserva para proteger esses dados parte dos dados sobre pedidos feitos, para empresas de venda por exemplo, foi perdido e não há o que fazer para recuperar. Horrível pensar isso, certo? Até eu fico arrepiado todas as vezes que pergunto “você tem um sistema de backup?” e a resposta é “Não”. Vamos lá, vou falar sobre o que mais sua rede precisa ter como prioridade para estar segura contra desastres internos:

BACKUP DE DADOS

Todos os arquivos importantes devem ter uma cópia local guardada em segurança e atualizada frequentemente. Além dos serviços de backup em nuvem, certos casos exigem que você possua um backup local, capaz de te fornecer acesso a uma cópia dos dados perdidos rapidamente. Os dados de backup nessa modalidade ficam fisicamente com você em seu escritório, permitindo uma fácil e ágil recuperação, além do controle desses arquivos (através de HDs, SSDs, Pendrives, etc).

Além do Backup interno empresas precisam se atentar ao backup de fácil acesso, também chamado de backup externo. Esse tipo de ação é conhecido por redundância, garantindo integridade aos dados caso o primeiro backup falhe. Digamos que um desastre natural ocorra, destruindo o escritório, ainda assim os dados estarão seguros garantindo que a empresa possa recomeçar de onde parou, normalizando o quanto antes sua rede e sistemas. Serviços em nuvem são uma boa solução, como o caso do Dropbox para empresas, que garante integridade, redundância e segurança aos dados armazenadas em um sistema cloud.

O ideal para esse cenário é que esses backups sejam automatizados, garantindo que os arquivos importantes sejam automaticamente salvos/copiados na instância pré definida. Eliminando o problema de depender da memória para se lembrar de executar o backup. Ainda assim em cenários automatizados é importante você assuma o pensamento de Zero Trust (confiança zero) já falado anteriormente aqui no blog, verifique se os backups estão em execução corretamente com frequência.

Ter redundância dos backups não é excesso de precaução, já que seu backup pode falhar por vários motivos: não foi executado, não foi executado corretamente ou por falha de hardware mesmo, conforme comentamos aqui. Até mesmo o filtro de mídia, degradação dos dados podem ser motivo para falha do backup.

PROTEÇÃO DevOps

Para profissionais que utilizam integração com outras soluções e plataformas de entrega, é essencial se proteger contra ataques baseados no roubo de credenciais. Ter uma solução integrada à segurança de senha em seu pipeline de DevOps é essencial, mas estar atento à uma solução capaz de fornecer proteção sem comprometer a eficiência da engenharia é fundamental.

PROTEÇÃO PARA DISPOSITIVOS MÓVEIS

Vários profissionais e organizações adotaram o uso de telefones, tablets, notebooks para realizar o trabalho corriqueiro do dia a dia, tanto pela conveniência quanto pela eminente necessidade que a pandemia trouxe. Esses dispositivos normalmente possuem privilégios de acesso sem restrição aos dados da organização. Com essa conveniência as vulnerabilidade e brechas surgem ainda mais fortes, facilitando o acesso indevido e tentativas de ataque.

Todo dispositivo móvel necessita ser protegido com a mesma intensidade que os dispositivos de uso primários, desktops e afins. O recomendável é ter senhas individuais, reforçadas, para cada dispositivo que tenha acesso à rede, bem como definir o privilégio de uso dele. Aliado à profissionais que usam dispositivos móveis, o acesso biométrico pode ser essencial para auxiliar no reforço à rede (impressão digital ou reconhecimento fácil), garantindo que o verdadeiro dono daquela credencial seja quem está tentando o acesso. Além disso, é essencial ter um protocolo ou solução para casos de perda ou roubo do dispositivo, possibilitando bloqueio e limpeza imediata dos dados do aparelho, sem comprometer a rede.

CRIPTOGRAFIA DE DISCO

Imagine que você foi viajar para o interior e lá encontrou uma garrafa de vidro e dentro dela havia um pedaço de papel, com códigos e uma escrita que você não consegue decifrar. O que você faria? Certamente jogaria fora ou não daria importância por não entender o que são aquele aglomerado de caracteres irreconhecíveis. Assim são os dados criptografados de uma empresa, apenas quem os criptografou possui a chave para ler e entender o que está ali.

A criptografia completa de disco é uma das melhores maneiras de proteger os dados confidenciais e importantes armazenados em laptops e desktops. Esse tipo de ação fará com que os usuários que tiverem seus dispositivos móveis roubados ou perdidos estejam seguros e legíveis apenas para quem eles pertencem, até mesmo em casos evidentes de tentativa de roubo dos dados sequestrando o HD físico. Adicionando esse tipo de reforço na segurança dos dados será possível garantir e evitar a perda de dados no caso de acesso físico não autorizado ao dispositivo (móvel ou local).

Análise do comportamento do usuário privilegiado

Esse é o tipo de atividade capaz de detectar anomalias rapidamente, identificando atividades privilegiadas incomuns, em casos de perda de credenciais é essencial que seja identificado antes de qualquer atividade/prejuízo. Monitorar de perto os usuários privilegiados pode salvar a infraestrutura contra atividades potencialmente prejudiciais que certamente afetarão os negócios.

Existe uma ameaça iminente sobre o uso indevido de privilégios, sendo uma das principais ameaças à segurança cibernética. A preocupação sobre o tema aumenta pois é o tipo de atividade maliciosa que pode impactar diretamente sobre os lucros das empresas, tanto por ser caro o processo de recuperação após o desastre, como por correr o risco de perder dados essenciais para o funcionamento pleno das atividades comerciais da empresa. Ataques que visam se aproveitar de privilégios são mais comuns do que se possa imaginar e tem se tornado populares por permitir ao invasor estar alocado na rede sem disparar nenhum alarme até que o dano seja causado, na maioria dos casos o ataque só é anunciado em sua fase final de negociação.

Ter um plano completo focado em melhorar a segurança das empresas, embora complexo, é essencial para manter o bom e pleno funcionamento dos negócios. A maioria dos gestores de TI enfrentam barreiras para implantação de um plano completo, mas ter uma solução que faça a gestão de acesso privilegiado e ajude a reforçar a segurança da rede é o passo inicial em qualquer plano. O ManageEngine PAM360 capacita as empresas que desejam ficar à frente desse risco crescente com um programa robusto de gerenciamento de acesso privilegiado (PAM) que garante que nenhum caminho de acesso privilegiado a ativos de missão crítica seja deixado sem gerenciamento, desconhecido ou não monitorado.

Assim como uma solução para gerenciar o acesso privilegiado é ter um aliado, que vai estar ali cumprindo seu papel essencial, além de oferecer recursos essenciais, o PAM30 é capaz de criar um console central onde diferentes partes do seu sistema de gerenciamento de TI se interconectam para uma correlação mais profunda dos dados de acesso privilegiado e dados gerais da rede, facilitando inferências significativas e soluções mais rápidas.

Baixe o PAM360 e inicia sua avaliação gratuita em menos de 5 minutos! Tenha ainda acompanhamento da equipe de suporte/pre vendas da ACSoftware durante seus testes, clique no botão abaixo e comece hoje!

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.