Qualquer organização com ativos de dados é um alvo possível para um invasor. Os hackers usam várias formas de técnicas avançadas de ataque cibernético para obter dados valiosos da empresa; na verdade, um estudo da Universidade de Maryland mostrou que um ataque cibernético ocorre a cada 39 segundos, ou 2.244 vezes por dia, em média. Esse número aumentou exponencialmente desde que a pandemia COVID-19 forçou o trabalho remoto e aumentou drasticamente a superfície de ataque de organizações em todo o mundo.

Outro estudo da Security Intelligence revelou que o custo médio de uma violação de dados para uma organização é de US$ 3,92 milhões. Essa taxa é suficiente para colocar uma empresa permanentemente fora do mercado. Embora os números possam parecer esmagadores, existem maneiras de ajudar a nivelar o campo de jogo. As empresas devem usar a devida diligência para ficar duas etapas à frente dos cibercriminosos.

É aqui que uma estratégia de centro de operações de segurança (SOC – Security Operations Center) eficiente entra em jogo. Uma estratégia de SOC é fundamental para construir uma postura de segurança robusta e melhorar as operações e respostas gerais de segurança. Neste post, vamos discutir como você pode identificar e melhorar os elos mais fracos em sua infraestrutura de TI e construir uma estratégia de SOC.

Identificando as fendas em sua armadura

Os invasores são mais propensos a visar um ponto fraco em seu sistema em vez de penetrar em um componente resistente. Por exemplo, os invasores geralmente não tentam obter informações criptografadas, uma vez que alguns algoritmos podem levar anos para decodificar. Por outro lado, uma autenticação quebrada e um componente de gerenciamento de sessão são comparativamente mais fáceis de violar, portanto, é crucial identificar os pontos fracos em seu sistema antes de elaborar uma estratégia de SOC robusta.

Aqui estão cinco dicas que podem te ajudar a identificar vulnerabilidades em seu sistema.

1. Procure por autenticação de usuário fraca

Muitas violações de segurança ocorrem porque as vulnerabilidades de autenticação permitem o acesso não autorizado a aplicativos, sistemas e dados. Um aplicativo que protege informações valiosas deve usar uma técnica de autenticação forte, como autenticação multifator. Senhas fracas, mecanismos de bloqueio ineficientes e métodos de reconfiguração de senha fracos são algumas indicações de autenticação de usuário fraca. Um teste de penetração em seu sistema pode revelar vulnerabilidades como essas em seu sistema de autenticação.

Empregar boas práticas, como políticas de senha fortes, alterar credenciais padrão, desabilitar contas não utilizadas e utilizar métodos de recuperação de senha segura pode ajudar a evitar que um invasor obtenha acesso aos seus dados.

2. Identificar vulnerabilidades de software

Uma vulnerabilidade de software é um defeito relacionado à segurança em seu software que pode permitir que um ator de ameaça invada sua rede e cause danos. Por exemplo, pontos de entrada vulneráveis para um aplicativo da web podem incluir soquetes inseguros, registros, variáveis de ambiente, argumentos de linha de comando, manipuladores de protocolo, cabeçalhos HTTP e muito mais. Os 25 principais erros de software mais perigosos do CWE de 2019 do MITRE apresentam erros comumente encontrados que são frequentemente explorados por agentes de ameaças.

É crucial garantir que os testes de segurança para tais vulnerabilidades sejam realizados periodicamente e que os patches e atualizações oportunos sejam fornecidos pelo fornecedor do software para corrigir quaisquer problemas.

3. Avalie a consciência de segurança dos colaboradores de sua organização

Independentemente de quaisquer medidas de segurança de alto nível, seus funcionários acabam por fazer ou quebrar a postura de segurança de sua empresa. Os hackers geralmente visam as falhas psicológicas em humanos usando técnicas de engenharia social cada vez mais sofisticadas para extorquir informações valiosas. Para evitar isso, as empresas devem focar na diligência e no treinamento dos colaboradores, além de controles e procedimentos internos otimizados.

Algumas metodologias úteis de treinamento e teste incluem questionários, análises de segurança no local de trabalho, simulações de ataque de phishing, workshops de segurança cibernética e muito mais. Encontrar maneiras criativas de promover treinamentos sobre a conscientização da segurança cibernética ajuda muito na prevenção de possíveis violações de dados a longo prazo.

4. Avalie contas privilegiadas

Os usuários privilegiados são uma parte importante de qualquer organização e geralmente têm acesso às informações mais valiosas de uma rede. Usuários privilegiados como administradores, engenheiros de rede e analistas de segurança requerem acesso irrestrito a servidores, aplicativos, dispositivos e bancos de dados para realizar seus trabalhos. No entanto, isso significa que eles correm um risco maior de serem alvos de uma ameaça avançada persistente ou de um ataque de engenharia social.

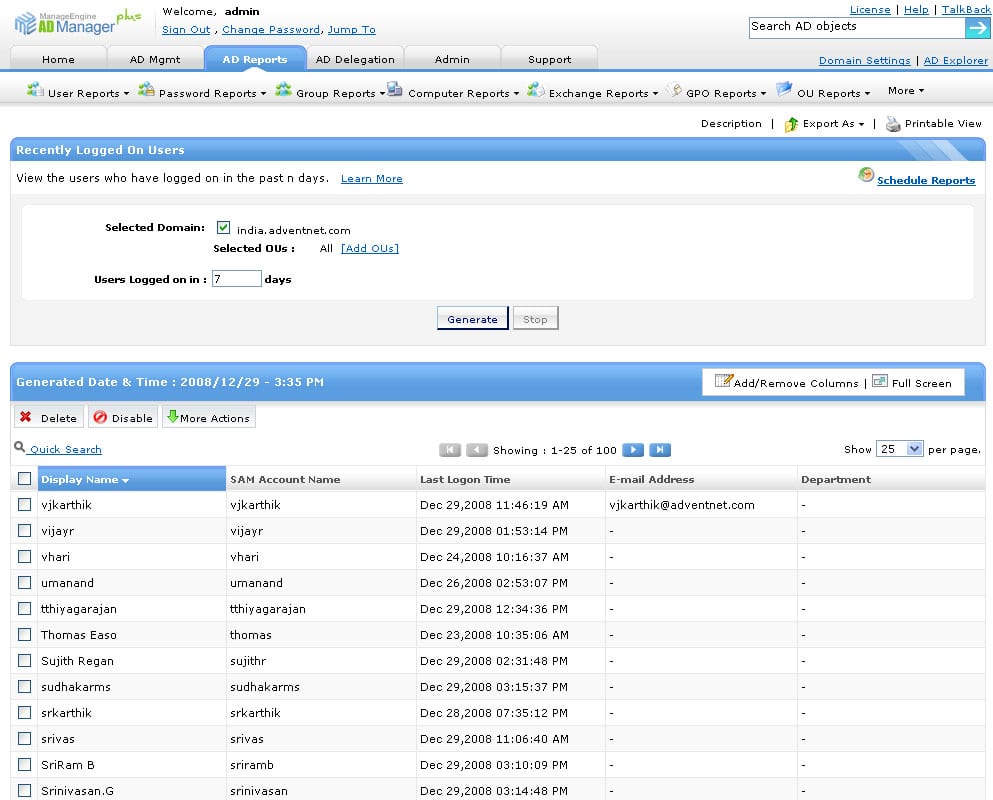

O monitoramento da atividade do usuário com privilégios permite que você procure atividades maliciosas sem afetar a produtividade. Ao monitorar essas contas, você pode detectar escalonamento de privilégios, detectar anomalias comportamentais e verificar se as ações de usuários privilegiados são legítimas.

5. Identifique programas de backdoor ocultos

Um programa backdoor é um script malicioso que permite o acesso não autorizado e muitas vezes irrestrito a um ator de ameaça. Os backdoors parecem pedaços normais de código e geralmente estão escondidos dentro de um programa ou arquivo legítimo. Eles podem ser difíceis de detectar, pois geralmente são discretos e bem disfarçados.

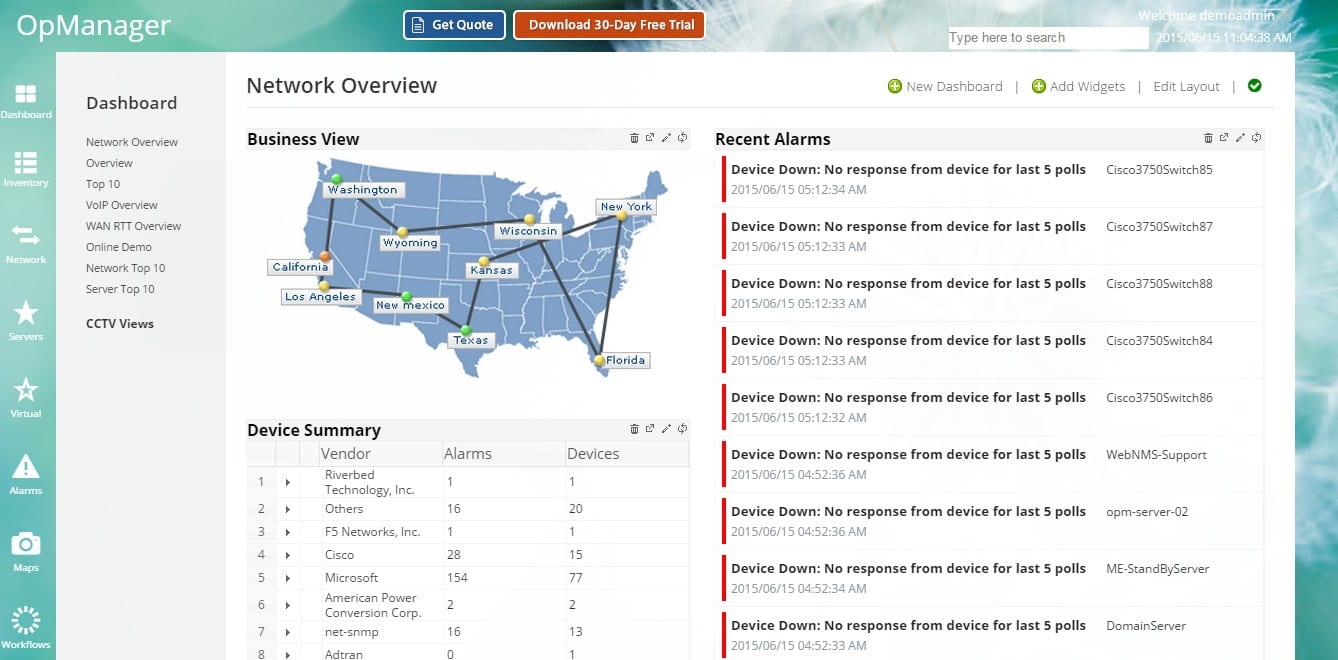

Pesquisar assinaturas de malware conhecidas em seu sistema pode ajudar a identificar backdoors. Alterar as senhas regularmente, monitorar a atividade da rede e usar uma solução de gerenciamento de eventos e informações de segurança (SIEM) eficiente ajuda a identificar backdoors em seu sistema.

Você está procurando uma solução de SIEM abrangente que possa ajudá-lo a identificar os elos fracos em seu sistema? Entre em contato conosco e solicite uma avaliação gratuita de 30 dias do Log360 da ManageEngine.

Conheça na prática e na realidade de sua empresa o que as soluções ACSoftware|ManageEngine podem fazer por você. Contamos com um portfólio extenso para gerenciamento de TI.

Com soluções para segurança de TI, gerenciamento de acesso e identidade (Active Directory), gerenciamento de endpoints, ITSM – Gerenciamento de Serviços de TI, ITOM – Gerenciamento de Operações de TI (monitoramento de redes, servidores, aplicações, sites banda e análise de tráfego, gerenciamento de endereços IP e portas de switch), análise avançada de dados e muito mais.

Conte sempre com o apoio da equipe ACSoftware, sua revenda e suporte ManageEngine no Brasil.

Participe agora mesmo do grupo TIMEBRA dedicado aos usuários ManageEngine no Brasil, que tem a intenção de criar uma comunidade para troca de experiências, esclarecer dúvidas, bem como ficar por dentro de dicas e novidades.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.