Caso 2020 não seja suficientemente distópico, aqui estão algumas notícias mais inacreditáveis. Em 15 de julho de 2020, o gigante da mídia social Twitter admitiu ter sido vítima de uma violação de segurança.

Os atacantes alvejaram 130 contas no Twitter, incluindo várias pertencentes a indivíduos de alto nível, envolvendo autoridades como o ex-presidente Barack Obama e líderes empresariais, incluindo Bill Gates, Jeff Bezos e Elon Musk.

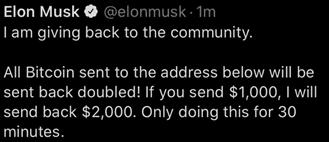

Os invasores twittaram golpes de criptomoeda nessas contas de alto perfil com mensagens semelhantes à mostrada na captura de tela abaixo como uma tentativa de gerar renda.

Alegadamente, alguns usuários cederam ao golpe e enviaram bitcoins para o endereço mencionado nos tweets. Mas não foi tudo, de acordo com o tweet mais recente divulgado pela empresa, os hackers fizeram muito mais do que apenas enviar tweets.

A ferramenta Your Twitter Data , permite que o titular da conta obtenha um resumo dos detalhes pessoais da conta. Usando esse recurso, os invasores conseguiram acessar dados confidenciais, incluindo nomes de usuário, endereços de e-mail, números de telefone, histórico de login, incluindo IP de login e informações de localização, os navegadores e dispositivos móveis associados às contas e todo o histórico de tweets. As atividades criminais nas outras 41 contas ainda não foram divulgadas.

O que causou o ataque?

A investigação do incidente está se desenrolando, e o Twitter deve revelar detalhes mais finos sobre a violação à medida que forem descobertos, principalmente em relação à correção, que você pode procurar na conta de suporte oficial do @Twitter ou em seu blog.

Vamos primeiro abordar o elefante na sala, particularmente a questão de como a violação ocorreu? A violação poderia ter sido interrompida? Era específico da plataforma ou poderia acontecer com alguém?

Como a violação aconteceu: a intrusão clássica

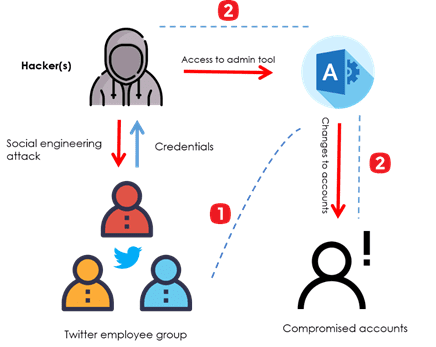

A razão pela qual chamamos essa intrusão de “clássica” é porque foi projetada socialmente. Um pequeno número de funcionários do Twitter provavelmente foi enganado a fornecer credenciais confidenciais, que foram usadas para contornar a proteção de dois fatores e acessar um sistema interno essencial.

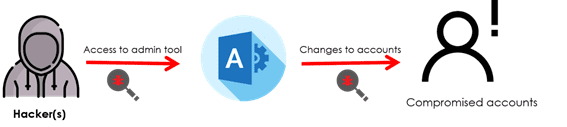

Pensa-se que as credenciais adquiridas pelos atores mal-intencionados tenham sido aproveitadas para obter acesso a um servidor interno ou a um painel administrativo. De qualquer forma, o acesso foi suficiente para permitir que os hackers assumam o controle completo das contas do Twitter. Para este post, consideraremos o painel administrativo o propagador na violação.

A violação pode ter sido interrompida ou detectada anteriormente?

O elemento humano sempre desempenha um papel importante na segurança cibernética, e essa violação é uma evidência disso. Infelizmente, não há muitas maneiras de conter um ataque de engenharia social além de treinar e educar todos os funcionários de uma empresa sobre os conceitos básicos de campanhas de phishing e scam. O comportamento humano é imprevisível, o que é uma razão convincente por trás dos sistemas tradicionais de segurança e de detecção de incidentes que não conseguem detectar tais intrusões.

Veja como achamos que a violação pode ter sido detectada com bastante antecedência:

Se você der uma olhada na ilustração acima, notará duas linhas pontilhadas e numeradas. Isso significa os possíveis pontos fracos na estrutura de segurança que podem ter sido aproveitados para iniciar a violação ou permitir que ela se espalhe.

1.Controle de acesso dos funcionários ao painel do administrador

Um artigo publicado pela DARK Reading especula que muitas pessoas na empresa tiveram acesso às contas verificadas, o que significa que os funcionários tiveram amplo acesso ao painel de administração. Esse é um problema contínuo em muitas organizações, independentemente do setor ou tamanho. São situações em que:

O princípio do menor privilégio é completamente ignorado e os usuários recebem mais acesso do que o necessário por um dos três motivos abaixo:

- Evitar o esforço meticuloso de conceder e revogar manualmente o acesso granular aos funcionários durante a vida útil da organização.

- O acesso é concedido temporariamente, mas esquece-se de ser revogado mais tarde.

- O acesso é concedido a um funcionário sem supervisão ou aprovação.

2. Rastreando logs no painel de administração

Vamos supor que as especulações de DARK Reading estejam incorretas e o Twitter tenha um sistema adequado de gerenciamento de identidade e acesso (IAM), no qual apenas funcionários autorizados possam acessar o painel de administração.

A violação ainda poderia ter sido detectada e possivelmente evitada rastreando acessos ao painel de administração ou alterações feitas nos recursos (nesse caso, as contas) no painel de administração.

Por exemplo, depois de obter acesso ao painel de administração, os atacantes conseguiram redefinir as senhas de 45 contas, fazer login nas contas e enviar tweets. As redefinições de senha não foram notadas e a violação não foi detectada até que os tweets estivessem ativos.

É provável que o Twitter não tenha um sistema eficiente de detecção de incidentes e análise de fraudes para capturar envios de locais, horários e endereços IP ímpares, ou considerar outros fatores.

Isso poderia acontecer com você?

Concedido, não é possível zerar a configuração exata de TI que resultou na violação do Twitter para adaptar uma solução, portanto, o foco aqui muda para a técnica usada na violação. Embora isso possa parecer uma violação dos dias de hoje, em sua essência, é simplesmente um roubo de credenciais e uma escalada de privilégios – uma tática de ataque usada há décadas e que pode ser reprojetada para afetar qualquer organização, independentemente da configuração de TI.

O Log360 da ManageEngine é uma solução de detecção de segurança e incidentes projetada com os requisitos do atual cenário de segurança cibernética em mente. Com o Log360, você pode:

- Monitorar permissões e funções privilegiadas concedidas às contas.

- Saiba instantaneamente sobre ações administrativas do usuário (como redefinir senhas e adicionar membros a grupos de segurança).

- Gere relatórios sobre e-mails recebidos com assuntos confidenciais (como redefinições de senha) nas caixas de correio dos usuários

- Audite atividades críticas e sensíveis, incluindo:

- Logons em controladores de domínio e servidores membros críticos.

- Acessos e modificações de dados em dispositivos de armazenamento.

- Os scripts são executados em servidores confidenciais e dispositivos removíveis conectados.

- Alterações críticas na configuração do domínio e muito mais.

Além disso, como o elemento humano de um ataque cibernético é significativo, você pode aproveitar o recurso de análise de comportamento do usuário (UBA) do Log360 para estabelecer uma linha de base do comportamento normal do usuário. Quaisquer desvios no padrão comportamental (como um usuário que se conecta repentinamente a um servidor que hospeda dados comerciais críticos fora do horário de trabalho) são instantaneamente detectados e alertados!

Com suporte estendendo-se a implantações locais como o Active Directory (AD) e serviços de nuvem pública como Azure AD, Google Cloud ou AWS, você pode garantir que mudanças críticas sempre sejam detectadas e alertadas, mesmo quando você estiver ausente!

Além disso, com a capacidade de reduzir instantaneamente os danos, desligando dispositivos, encerrando sessões do usuário ou executando outras ações com base nos scripts configurados, você pode ter certeza de que as alterações maliciosas e críticas são imediatamente acionadas.

Saiba mais sobre o Log360 da ManageEngine e solicite agora mesmo seu teste gratuito.

Conheça na prática e na realidade de sua empresa o que nossas soluções ACSoftware|ManageEngine podem fazer por você. Contamos com um portfólio extenso para gerenciamento de TI.

Com soluções para segurança de TI, gerenciamento de acesso e identidade (Active Directory), gerenciamento de endpoints, IT help desk e gerenciamento de serviços de TI (monitoramento de rede, banda e análise de tráfego), gerenciamento de operações de TI (Network e Server), gerenciamento de aplicativos e muito mais.

Conte sempre com o apoio da equipe ACSoftware, sua revenda e suporte ManageEngine no Brasil.

Participe agora mesmo do grupo TIMEBRA dedicado aos usuários ManageEngine no Brasil, que tem a intenção de criar uma comunidade para troca de experiências, esclarecer dúvidas, bem como ficar por dentro de dicas e novidades.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.