A não correção das vulnerabilidades antigas nos ambientes de TI pode ter consequências devastadoras, tanto para as empresas quanto para os usuário, sendo assim, à medida que novos sistemas e ferramentas são desenvolvidos, a segurança desses sistemas torna-se cada vez mais importante. Desta forma a não correção das vulnerabilidades antigas pode aumentar significativamente os riscos de segurança de um sistema, pois os cibercriminosos estão constantemente procurando por falhas e vulnerabilidades em sistemas desatualizados e com o passar do tempo, o conhecimento dessas vulnerabilidades se espalha, tornando-as mais acessíveis para aqueles com intenções maliciosas.

Quando as vulnerabilidades não são corrigidas, a probabilidade de um ataque bem-sucedido aumenta consideravelmente e isso pode resultar na perda de dados importantes ou no comprometimento de informações pessoais e confidenciais. As violações de dados podem ter implicações legais, financeiras e de reputação, e em muitos casos, podem ser evitadas com a devida atenção à correção das vulnerabilidades, sim tudo isso pode ser evitado com medidas que a principio são simples porém de grande impacto na segurança do ambiente.

Não somente o comprometimento de informações mas a não correção das vulnerabilidades antigas também pode levar a interrupções nos negócios e na produtividade. Os ataques cibernéticos podem causar atrasos, indisponibilidade de serviços e a perda de acesso a sistemas críticos, sendo assim, pode ter um impacto significativo na capacidade de uma empresa de operar com eficácia. E não para por aí, quando acontece um ataque bem-sucedido, os custos de recuperação são altos e isso inclui a necessidade de investigar a causa do ataque, a recuperação de dados perdidos e a implementação de medidas de segurança adicionais com o objetivo de evitar futuros ataques. Em muitas situações, esses custos poderiam ter sido evitados se as vulnerabilidades antigas tivessem sido corrigidas a tempo. Além de todo problema operacional as empresas que enfrentam violações de segurança podem sofrer danos significativos à sua reputação. Os clientes e parceiros podem perder a confiança na capacidade da empresa de proteger suas informações, o que pode resultar em perda de negócios e parcerias. Além disso, as empresas podem enfrentar penalidades legais, a depender da natureza da violação.

Com o claro objetivo de evitar esses impactos negativos, é crucial que as organizações invistam na correção de vulnerabilidades antigas e na manutenção da segurança dos sistemas de TI. Isso inclui a implementação de práticas de gerenciamento de patches eficazes, a realização de avaliações de segurança regulares e a promoção de uma cultura de segurança da informação em toda a organização. É fundamental que as organizações tratem a segurança da informação como uma prioridade e adotem práticas sólidas de gerenciamento de riscos para proteger seus sistemas e dados.

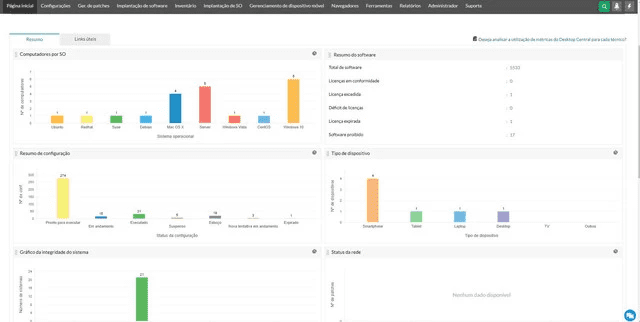

O Endpoint Central da ManageEngine é uma solução de gerenciamento unificado de endpoint (UEM) que ajuda no gerenciamento de servidores, laptops, desktops, smartphones e tablets a partir de um local central. É uma abordagem moderna do gerenciamento de desktop que pode ser dimensionada de acordo com as necessidades organizacionais. O Endpoint Central aumenta um serviço tradicional de gerenciamento de desktop, oferecendo mais profundidade e personalização.

Automatize rotinas de gerenciamento, tais como: instalação de patches, implantação de software, geração de ISO’s e implantação de SO. Além disso, também permite gerenciar ativos e licenças de software, monitorar estatísticas de uso de software, gerenciar o uso de dispositivos USB, assumir o controle de desktops remotos e muito mais.

O Endpoint Central oferece suporte aos sistemas operacionais Windows, Mac e Linux. Gerencie seus dispositivos móveis para implantar perfis e políticas, configurar dispositivos para Wifi, VPN, contas de e-mail, etc. Aplique restrições em instalações de aplicativos, uso de câmera, navegador e proteja seus dispositivos habilitando senha, bloqueio / limpeza remoto, etc. Gerencie todos os seus smartphones e tablets iOS, Android e Windows a partir de um único console.

Gerenciamento de Patch: Automatize a implantação de patches relacionados ao sistema operacional e outros aplicativos de terceiros para proteger as máquinas Windows e Mac contra ameaças de segurança.

Implantação de software: Simplifique a distribuição de software para instalar e desinstalar software com modelos integrados para a criação de pacotes.

Compartilhamento remoto do desktop: Solucione problemas de desktops remotos com colaboração multiusuário, transferência de arquivos, gravação de vídeo e muito mais.

Gerenciamento de ativos de TI: Gerenciar seus ativos de TI, Software Metering , Software License Gestão , Software Proibido, e muito mais.

Configurações de desktop: Mais de 50 configurações predefinidas, incluindo gerenciamento de energia , gerenciamento de dispositivos USB , políticas de segurança e assim por diante.

Instalação do Service Pack: Faça a varredura e detecte service packs ausentes de SO e aplicativos e automatize a implantação para se manter atualizado.

Relatórios do Active Directory: Mais de 100 relatórios prontos para uso fornecem uma visão rápida e completa da infraestrutura do Active Directory.

Administração do usuário: Defina funções com privilégio seletivo e delegue usuários a essas funções para uma gestão eficaz.

Implantação de SO: Crie imagens e implante sistemas operacionais nos modos offline e online.

Gerenciamento de dispositivo USB: Restrinja e controle o uso de dispositivos USB na rede tanto no nível do usuário quanto no nível do computador.

Gerenciamento de energia: Torne-se ecológico com gerenciamento de energia eficaz aplicando esquemas de energia, desligando computadores inativos e obtendo relatório de tempo de atividade do sistema.

Aplicativo móvel: Comece a gerenciar seus desktops e servidores em trânsito. Baixe o aplicativo móvel para dispositivos Android e iOS.

Registro do dispositivo: Registre dispositivos manualmente, em massa ou faça os usuários auto inscreverem seus dispositivos iOS ou Android com autenticação de dois fatores.

Gerenciamento de aplicativos: Distribua aplicativos internos e de loja para dispositivos, remova / desabilite aplicativos da lista negra, atribua códigos de resgate para aplicativos comerciais e muito mais.

Gerenciamento de perfil: Crie e configure políticas e perfis para diferentes departamentos / funções e associe-os aos grupos apropriados.

Gestão de ativos: Faça a varredura para obter os detalhes de aplicativos instalados, restrições aplicadas, certificados instalados e detalhes de hardware do dispositivo.

Gerenciamento de segurança: Configure políticas de segurança rigorosas, como senha, bloqueio de dispositivo para proteger os dados corporativos de ameaças externas.

Auditoria e Relatórios: Auditar dispositivos móveis com relatórios prontos para uso, como dispositivos enraizados, dispositivos com aplicativos de lista negra, etc.

Aumente a segurança do endpoint para detectar e se defender proativamente contra ameaças cibernéticas

Avaliação de vulnerabilidade e mitigação de ameaças: Faça a varredura dos endpoints regularmente para detectar vulnerabilidades e mitigá-las imediatamente usando patches ou correções alternativas.

Gerenciamento de configuração de segurança: Elimine configurações padrão / deficientes e remova software de alto risco para aumentar a segurança.

Gerenciamento automatizado de patches: Automatize todo o teste de patch e processo de instalação para manter sua rede atualizada

Controle de aplicativos: Adicione aplicativos maliciosos à lista negra, coloque aplicativos críticos de negócios na lista de permissões e simplifique o uso de aplicativos em sua rede

Gerenciamento de privilégios de endpoint: Adote o modelo de segurança de confiança zero e imponha privilégios baseados em funções com gerenciamento de privilégios de endpoint

Controle de dispositivo: Limite os ataques do Insider com uma política de apenas dispositivos confiáveis. Ganhe visibilidade nos dispositivos periféricos conectados à sua rede

Prevenção de perda de dados: Obtenha perda zero de dados espelhando, monitorando e restringindo a transferência de dados por meio de dispositivos corporativos.

Segurança de browsers: Fortaleça os navegadores filtrando sites e monitorando os plug-ins, add-ons e extensões usados ??em sua rede. Garanta a conformidade do navegador com padrões de segurança como STIG e CIS.

Gerenciamento de BitLocker: Garanta a proteção de dados gerenciando a criptografia BitLocker em seus dispositivos, juntamente com proteção para máquinas com e sem TPM.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.