O Network Access Control (NAC) é usado para reforçar a segurança da rede, restringindo a disponibilidade de recursos de rede para endpoints gerenciados que não atendem aos requisitos de conformidade da organização.

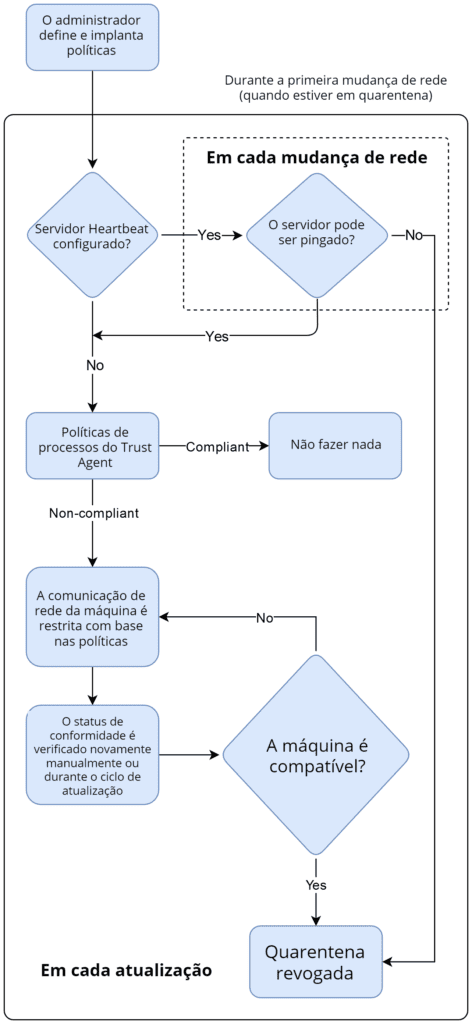

As configurações de quarentena do NAC alcançam essas conformidades, permitindo que os administradores de sistema permitam/restrinjam o acesso aos recursos de rede da empresa para endpoints que não estejam em conformidade com as configurações de conformidade fixadas por eles. O módulo NAC funciona da seguinte maneira:

- O admin cria as políticas que definem o status de conformidade das máquinas em sua organização.

- O TrustAgent é o executável que verifica o status de conformidade dos sistemas com base nas políticas definidas no gerador de políticas de quarentena pelo Admin.

- Se um sistema não estiver em conformidade, os recursos de rede desse sistema serão restritos ou o sistema estará em quarentena.

- O usuário pode solucionar o problema que está causando a não conformidade e verificar novamente o status do sistema manualmente.

- Por padrão, o status de conformidade de todos os sistemas é verificado automaticamente durante cada ciclo de atualização.

- O status de conformidade das máquinas não quarentenadas para as quais as políticas de conformidade foram implantadas, será verificado toda vez que houver uma mudança de IP (ou seja, quando a máquina estiver conectada / desconectada da rede).

- Se a conformidade for alcançada ou se o Agente tiver sido desinstalado, a quarentena nesses sistemas será revogada.

Como instalar e executar o módulo NAC?

- Baixe o TrustAgent: EMS Trust Agent V1.0.0

- Descompacte o conteúdo de TrustAgent.zip para o diretório de sua preferência.

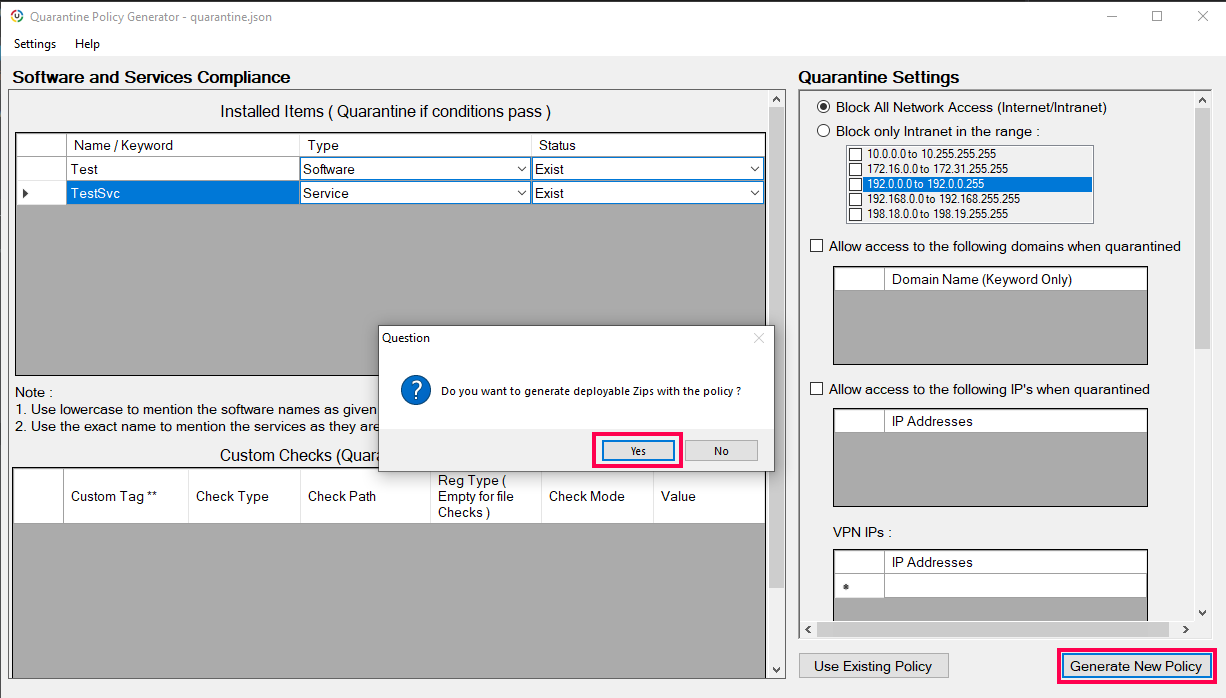

- Abra a ferramenta Gerador de políticas de quarentena (QuarantinePolicyGenerator.exe). Esta ferramenta requer a instalação do .NET 4.0.

- Em seguida defina as políticas de acordo com os requisitos da sua Organização. Sua política pode incluir verificações de software, verificações de serviço e verificações personalizadas.

- Depois de definir as políticas para o endpoint, clique em Gerar nova política e salve o arquivo como quarantine.json. Ele precisa ser salvo como quarantine.json para que o TrustAgent o reconheça.

- Quando solicitado a atualizar os zips, dê ‘sim’ para atualizar os zips automaticamente, caso contrário, você terá que adicionar manualmente quarantine.json em TrustAgent_x86.zip e TrustAgent_x64.zip.

- Adicione um script no repositório do servidor do Desktop Central com o nome de arquivo TADeployer.exe

- Crie uma nova configuração de script com este script e adicione TrustAgent_x86.zip e TrustAgent_x64.zip como arquivos de dependência.

- Habilite o registro e implante esta configuração.

- Se uma máquina não for compatível (com base em quarantine.json), a comunicação da máquina na rede será restrita.

- O administrador do sistema pode definir as restrições de comunicação escolhendo permitir restringir o acesso à Internet/Intranet, nas configurações de Quarentena .

- A seção de comentários da implantação indicará se a máquina foi colocada em quarentena ou não.

- Da mesma forma, clicando em ‘Carregar política existente‘, você pode modificar a política existente, se necessário, salvá-la e usá-la de acordo.

- Para saber o status da quarentena dos terminais gerenciados, adicione o executável EPStatusTester.exe como um script no repositório do servidor do DC.

- Crie uma configuração com este script e implante-a em todos os terminais gerenciados. O status de configuração mostrará ‘Sucesso’ se o sistema estiver em quarentena e o motivo da quarentena do sistema será mostrado na seção ‘Comentários’. Se o status de configuração mostrar ‘Falha’, isso significa automaticamente que o sistema não está em quarentena.

Se você quiser colocar uma máquina em quarentena, independentemente de seu status de conformidade, inclua o switch -ondemand, ao implantar a configuração acima. Mesmo que não haja nenhuma política a ser processada neste caso, certifique-se de fornecer as configurações de quarentena, pois o Agente de Confiança exigiria (quarantine.json válido) para operar.

Configurando políticas de conformidade

Adicionar verificações de software

- Navegue até Painel de controle -> Programas e recursos.

- Selecione o aplicativo de que você precisa para formar sua política.

- Escolha uma palavra-chave para especificar o aplicativo, na coluna ‘Nome’. Esta palavra-chave deve identificar exclusivamente o aplicativo e não deve entrar em conflito com o nome de outro aplicativo.

- Preencha esta palavra-chave na coluna ‘Nome’, no gerador de política, em letras minúsculas.

- Selecione o tipo como ‘Software’.

- Selecione o status como ‘Existe’ ou ‘Não existe’.

- Abra services.msc na janela Executar.

- Selecione o serviço de que você precisa para sua política.

- Copie o nome completo do serviço da coluna ‘Nome’.

- Cole o mesmo na coluna Nome/palavra-chave no gerador de política.

- Selecione o tipo como ‘serviço’.

- Selecione o status de acordo com sua necessidade.

- Tags personalizadas são usadas para nomear / identificar as condições que são verificadas. Essas tags podem ser nomeadas de acordo com a conveniência do usuário.

- As tags personalizadas são tratadas como verificações individuais e o sistema é considerado não compatível, mesmo se uma dessas tags for satisfeita.

- Se você deseja executar uma verificação de grupo, especifique as várias condições em uma única tag.

- Você pode optar por bloquear todo o acesso à rede (Internet / Intranet) ou optar por bloquear o acesso à Intranet na faixa que desejar.

- Também pode definir os domínios ou endereços IP que deseja permitir que a máquina em quarentena acesse.

- Além disso, você também pode definir para revogar automaticamente a quarentena, quando a máquina em quarentena perder a conectividade com todas as máquinas de pulsação (máquinas que estabelecem conectividade e formam uma rede).

- Crie uma nova configuração com o script TAUninstaller.exe

- Implante-o nas máquinas que foram colocadas em quarentena.

- A seção de comentários na configuração mostrará os resultados da revogação da quarentena.

- Este recurso é compatível com o Windows 7 e versões superiores do sistema operacional. O Windows 7 deve estar atualizado ou pelo menos o KB3033929 instalado.

- Se você estiver executando este módulo em sistemas Windows Server 2016, ele deve ter a ‘inicialização segura’ desativada.

- Se uma solicitação a um serviço de encurtador de URL for feita, via proxy, ela será bloqueada.

- As configurações de proxy de todo o sistema são aplicadas automaticamente.

- Qualquer proxy específico do aplicativo que deve ser permitido deve ser adicionado à lista.

*Respeitamos suas preocupações com segurança e privacidade, portanto, nenhuma informação de identificação pessoal (PII) ou dados de navegação são coletados ou registrados por padrão.

* O módulo de controle de acesso à rede está disponível a partir da build 10.5.595 do Desktop Central.

Gostou dessa funcionalidade e deseja conferir todo o potencial do Desktop Central? Clique no botão abaixo e inicie sua avalição gratuita de 30 dias, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.