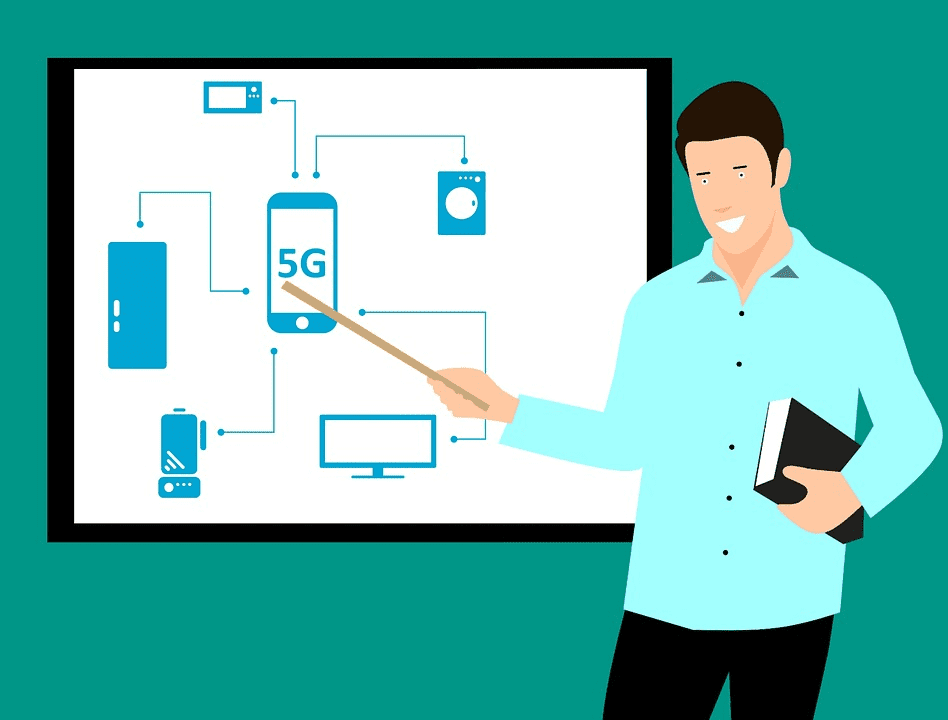

Um dos avanços mais esperados da década é a implantação do 5G, isso todos estamos cientes e aguardamos ansiosamente que cada vez mais essa tecnologia alcance novas cidades no Brasil. Algumas capitais já possuem suporte e acesso para essa tecnologia, como é o caso de Brasília (DF), Belo Horizonte (MG), João Pessoa (PB), Porto Alegre (RS) e São Paulo (SP). A expectativa é que até 29 de setembro a implantação do sinal 5G alcance todas as regiões brasileiras.

Com várias transformações digitais mudando a forma de nos comunicamos, entregando informações em tempo real, possibilidade que trabalhos sejam feitos remotamente, avanços para áreas de pesquisa, medicina, a infinidade de vantagens que esse desenvolvimento trás é enorme. Junto de todo progresso existem os riscos e com o grande avanço das tecnologias surge também um grande avanço de tentativas para encontrar brechas, vulnerabilidades na rede e nos pontos de acesso à ela. Cibercriminosos estão diariamente trabalhando para descobrir novas formas de invadir as redes e com o avanço do trabalho remoto quem se torna alvo desses ataques são os dispositivos e redes móveis.

Muitas empresas brasileiras têm empregado funcionários que desempenham funções enquanto vivem em várias localidades do país, em muitos casos possibilitando a liberdade geográfica de poder trabalhar de onde quiser. Cada vez mais esse cenário tem se tornado comum, mas para que isso funcione a internet móvel deve ser impecável, possuindo velocidade e sinal estável, sendo essa justamente a promessa do sinal 5G, possibilitar que não se perca qualidade de conexão ao usar o sinal móvel.

Apesar de toda felicidade que será proporcionada com a implantação do 5G no Brasil, existem algumas organizações preocupadas se o 5G para empresas atenderá a todos os requisitos de segurança da rede. O que temos hoje é que a rede WAN sem fio (WWAN) que usamos hoje para acesso à internet via dispositivo móvel, tem oferecido um serviço com segurança de nível empresarial na borda da rede por muitos anos. A expectativa é que com o acesso ao 5G talvez seja ainda mais seguro do que o 4G atual, graças aos novos desenvolvimentos no nível do núcleo da rede.

Algumas mudanças de segurança que o 5G já tem mostrado desde o início de sua implantação é:

Nova Estrutura de autenticação

O 5G trouxe uma nova estrutura de autenticação, baseado em um protocolo de TI bem estabelecido e amplamente usado, conhecido como EAP – protocolo de autenticação extensível – que é aberto e mais seguro.

Privacidade aprimorada do usuário

Existem alguns ataques onde uma mensagem é enviada ao dispositivo móvel usando o 3G/4G, onde aparentemente quem enviou é a própria operadora. Esse tipo de ataque não tem sido eficaz. O 5G a I.I.U.M (identidade internacional de usuário móvel), em inglês IMSI (Internacional Mobile Subscriber Identity), não é usado em paging, havendo menos troca de texto e ainda a própria rede realiza análises no ambiente de transmissão, detectando estações base anônimas. Com esse método, os invasores conseguem puxar o sinal que uma estação base da operadora transmite para ao aparelho do consumidor.

Existem alternativas para que algumas organizações não corram risco de invasão por exposição à rede móvel, para isso há possibilidade da criação de uma rede 5G privada. Focado em organizações com grandes áreas que exijam conectividade segura do tipo LAN, esse tipo de implantação garante que possa ser controlado o que será transmitido pela rede e a integridade geral da segurança da mesma.

Mas e a segurança das redes com e sem fio?

Nos dias atuais várias organizações buscam reforçar cada vez mais sua infraestrutura e não vai ser diferente com a implantação do 5G em todas as cidades do país. O que antes era visto como “nunca é tarde para reforçar a sua rede” hoje está mais para “já é tarde para reforçar sua rede, faça-o hoje e não invadido amanhã!”. Pensando assim existem algumas medidas que precisam ser tomadas quando o assunto é uso de dispositivos móveis para acessar à rede corporativa, sendo:

Zero Trust na rede que vai ser acessada

Partimos da verdade que qualquer pessoa que esteja tentando acessar à rede ou aplicativo é um agente malicioso – sendo alguém que precisará ser verificado constantemente. Através de uma política de verificação adaptativa por sessão que é capaz de levar em consideração coisas como o dispositivo utilizado, geolocalização, identidade, hora e data de acesso, e padrões de uso observado. Esse tipo de articulação é possível utilizando uma solução de gerenciamento que forneça além dos itens iniciais, também seja capaz de oferecer uma IA (isso mesmo, inteligência artificial) para automatizar esse processo, até mesmo na análise do comportamento de usuário.

Com a emergência da Internet das Coisas (IoT) e grande avanço digital atual, cada vez mais organizações tem se tornado cirúrgicas no gerenciamento de dispositivos remotos e na autenticação e identificação dos acessos dos dispositivos e o fluxo de dados entre eles. Tem crescido o número de organizações que, por exemplo, utilizam uma solução com IA para assegurar padrões de comportamento do usuário e que sejam capazes de automatizar operações de gerenciamento e TI.

Gestão de Ativos

É essencial que se faça uma varredura de rede, em busca de informações e detalhes de aplicativos instalados, restrições aplicadas, certificados instalados e detalhes de hardware do dispositivo, para garantir que nenhum código malicioso seja instalado junto à uma aplicação de terceiros aparentemente inofensiva.

Gerenciamento de perfil

Como dito anteriormente, analisar o padrão de uso e acesso dos usuários é essencial numa política zero trust e essa tem sido uma das features mais buscadas no mercado atual. Afim de criar e configurar políticas e perfis para diferentes departamentos/funções, associando aos grupos apropriados, soluções que utilizam IA para identificar como o usuário se comporta são ferramentas essenciais para toda TI.

Prevenção de Perda de Dados

Falamos recentemente em um post aqui no site sobre a importância de estar preparado em caso de perda de dados, seja qual for o motivo. Ter uma política de perda zero de dados é essencial, e a solução pode ser simples, espelhar monitorando e restringindo a transferência dos dados trocados entre dispositivos móveis corporativos.

Garantia de Acesso Seguro aos Dados com uma solução em Nuvem

Com a crescente implantação de serviços em nuvem, a maioria dos dados e aplicações estão sendo direcionados para esses provedores. Existem vantagens diretamente ligadas à segurança ao utilizar um provedor de serviço em nuvem. Combinando funções de rede e segurança que entregam o tráfego de acesso aos dados se torna criptografado e direcionado ao serviço em nuvem, onde uma pilha complexa de soluções de segurança são aplicadas.

Se adequar ao lançamento do 5G em todo o território nacional garante que você se sobressaia em relação aos seus concorrentes de mercado, o setor corporativo em geral será diretamente impactado quando o serviço estiver disponível em todo território nacional.

Todas organizações serão capazes de melhorar sua capacidade de escalar com segurança rapidez seus serviços, seja com a implantação de roteadores capazes de usufruir dos serviços 5G, que também podem ser gerenciados em nuvem e com a implantação de camadas de segurança de maneira coesa. O Endpoint Central UEM (antigo Dekstop Central) da ManageEngine se enquadra perfeitamente nestes requisitos. Ele é uma solução integrada de gerenciamento completo de endpoints e segurança, e com o a integração do Gereciamento de Dispositivos móveis (MDM) oferecido pela solução é possível gerenciar smartphones, laptops, tablets e desktops e vários sistemas operacionais, como iOS, Android, Windows, macOS e Chrome OS.

Além disso é possível com o Mobile Device Manager do Endpoint Central obter através de um dashboard intuitivo e interface fácil de usar o gerenciamento com uma visão geral de todo o ecossistema de dispositivos em sua organização.

Garantindo que os dispositivos estejam contando com as medidas de segurança do 5G (fornecidas pela provedora) e também estejam em conformidade com as políticas internas da organização, através da configuração de perfis para adoção de políticas para Wi-Fi, VPN e outros parâmetros.

Quer entender como é possível proteger e gerenciar os aplicativos executados nos dispositivos da sua rede, utilizando o gerenciamento de aplicativos móveis? Tendo segurança de ponta para os dados corporativos, fortalecendo cada vez mais a segurança corporativa? Clique no botão abaixo e faça um teste grátis de 30 dias do Endpoint Central com todos os recursos da solução e mais, contando com o apoio exclusivo dos especialistas da ACSoftware BR!

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.