Embora implantar patches e acabar com as vulnerabilidades de uma vez por todas pareça ideal, há casos em que os patches não estão disponíveis para corrigir a falha, como vulnerabilidades de zero-day e vulnerabilidades divulgadas publicamente. Descubra como o Vulnerability Manager Plus da ManageEngine pode ajudá-lo a proteger seus sistemas e softwares contra vulnerabilidades de zero-day e vulnerabilidades divulgadas publicamente.

O Vulnerability Manager Plus ajuda a proteger sua rede contra exploits de zero-day

Embora as explorações de zero-day sejam difíceis de prevenir, você tem uma chance contra elas avaliando constantemente a postura de segurança do endpoint e fortalecendo suas defesas. Vamos dar uma olhada em como o Vulnerability Manager Plus te ajuda nesse sentido.

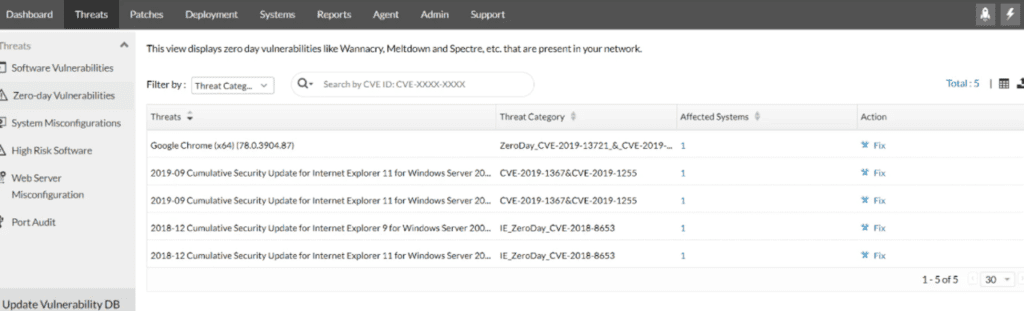

Aproveite uma visão dedicada para zero-days

Os pesquisadores de segurança da ManageEngine investigam constantemente a Internet em busca de detalhes sobre novas ameaças. Assim que detalhes sobre vulnerabilidades de zero-day e vulnerabilidades divulgadas publicamente vêm à luz, as informações são verificadas e atualizadas no banco de dados de vulnerabilidade central de uma vez, e os dados são sincronizados com o servidor Vulnerability Manager Plus.

O Vulnerability Manager Plus então varre sua rede em busca de vulnerabilidades de zero-day e as exibem em no console, evitando que sejam confundidas com vulnerabilidades menos críticas. Um dos componentes do painel de vulnerabilidade o mantém constantemente informado sobre quantas vulnerabilidades de zero-day permanecem sem solução em sua rede.

Implantar scripts de mitigação

Assim que os exploits de zero-day começarem a circular e os fornecedores ficarem cientes, eles publicarão rapidamente uma solução alternativa para mitigar a exploração do problema enquanto trabalham no desenvolvimento de um patch. Agora, você pode administrar essas soluções alternativas para todas as máquinas afetadas em um instante com scripts de mitigação pré-construídos do Vulnerability Manager Plus para proteger sistemas, alterar valores de registro, fechar portas vulneráveis, desativar protocolos legados, etc., minimizando assim a probabilidade de uma vulnerabilidade de zero-day ser explorada em sua rede.

Mantenha-se atualizado com os patches mais recentes

Embora manter todas as vulnerabilidades conhecidas corrigidas não possa garantir a segurança completa contra exploits de zero-day, isso torna mais difícil para os hackers terem sucesso se o alvo pretendido exigir que vulnerabilidades adicionais sejam exploradas. O recurso de implantação de patch automatizado no Vulnerability Manager Plus mantém todos os seus sistemas operacionais e aplicativos atualizados com os patches mais recentes, impedindo os hackers mesmo que eles consigam colocar as mãos em uma vulnerabilidade de zero-day.

Receba notificações sobre patches de zero-day

Quando os patches são lançados para vulnerabilidades que eram anteriormente rotuladas como zero-day, eles são chamados de patches de zero-day. Assim que um patch de zero-day estiver disponível, o Vulnerability Manager Plus alerta você na barra de notificação do console. Você pode então reaplicar o script de atenuação para reverter a solução alternativa relevante e aplicar o patch para corrigir a vulnerabilidade permanentemente.

Estabeleça uma base segura com gerenciamento de configuração de segurança

As vulnerabilidades são usadas apenas como uma forma de entrada para a rede. Depois que os invasores estiverem presentes, serão as configurações incorretas existentes que eles manipularão para se mover lateralmente em direção ao alvo pretendido. Considere, por exemplo, o infame ransomware Wannacry; poderia ter sido facilmente impedido de se espalhar por uma rede antes que a Microsoft chegasse a uma correção, apenas desabilitando o protocolo SMBv1 e definindo a regra de firewall para bloquear a porta 445. Usando o recurso de gerenciamento de configuração de segurança do Vulnerability Manager Plus para realizar uma análise completa e avaliação de configuração periódica de seu sistema operacional, navegador de Internet e software de segurança, você pode facilmente trazer qualquer configuração incorreta de volta à conformidade.

Auditar soluções de antivírus para arquivos de definição

Contanto que sua proteção antivírus esteja atualizada, você deve estar protegido dentro de algumas horas ou dias de uma nova ameaça de zero-day. É recomendável que você audite o software antivírus em sua rede para garantir que ele esteja habilitado e atualizado com os arquivos de definição mais recentes.

Acompanhe o sistema operacional e o fim da vida útil do aplicativo

O software que já atingiu o fim de vida irá parar de receber atualizações de segurança do fornecedor e permanecerá para sempre vulnerável a quaisquer vulnerabilidades de zero-day descobertas. Portanto, é essencial realizar uma auditoria de software de alto risco para saber quais aplicativos e sistemas operacionais estão se aproximando do fim da vida útil ou já atingiram o fim da vida útil. Assim que chegarem ao fim de sua vida útil, é recomendável migrar para a versão mais recente do software obsoleto.

Não há solução mágica que torne sua rede impenetrável para vulnerabilidades de zero-day, mas ter o Vulnerability Manager Plus em sua rede e implementar as medidas de segurança discutidas acima pode muito bem melhorar sua postura contra exploits de zero-day. Se sua ferramenta de gerenciamento de vulnerabilidade atual depende apenas de fornecedores de software para corrigir zero-days e deixa sua rede aberta até então, é hora de você optar por uma ferramenta que ofereça uma solução alternativa.

Faça já o upgrade ou inicie sua avaliação gratuita de 30 dias do Vulnerability Manager Plus da ManageEngine, contando sempre com o apoio da equipe ACSoftware e fortaleça sua rede contra exploits de zero-day.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.