No post de hoje, falaremos sobre portas abertas e as armadilhas de segurança relacionadas.

Portas em sua rede

Há um total de 65.535 portas TCP e UDP, das quais 1.024 são portas padrão ou “bem conhecidas”. Cada uma dessas portas é atribuída a um serviço de Internet específico pela Internet Assigned Numbers Authority. Para acessar um serviço em um computador, uma solicitação de conexão de porta é enviada à porta associada.

As portas podem ser encontradas em três estados: aberta, fechada ou bloqueada. Dependendo do estado de uma porta, o computador responde a uma solicitação de conexão de porta da seguinte maneira:

- Porta aberta: A solicitação é permitida para estabelecer uma conexão.

- Porta fechada: a porta está em uso e não permite conexões.

- Porta bloqueada: nenhuma resposta é emitida.

O que é um ataque de varredura de porta?

Uma varredura de porta é um ataque em que o invasor envia solicitações aos endereços IP de servidores ou estações de trabalho, na esperança de descobrir portas abertas e explorar vulnerabilidades no serviço atribuído.

Os ataques de varredura de porta costumam fazer parte de um ataque cibernético maior. Os invasores usam software de varredura de portas para realizar varreduras de ping, varreduras de SYN, varreduras de rejeição de FTP, etc.

A maioria dessas atividades não é registrada por dispositivos e firewalls, pois eles usam sinalizadores TCP; isso torna os ataques de varredura de porta ainda mais difíceis de detectar. Muitos ataques de ransomware que se propagaram globalmente por meio de movimento lateral, como WannaCry, NotPetya, Mirai, ADB.Miner e PyRoMine, são explorações de porta.

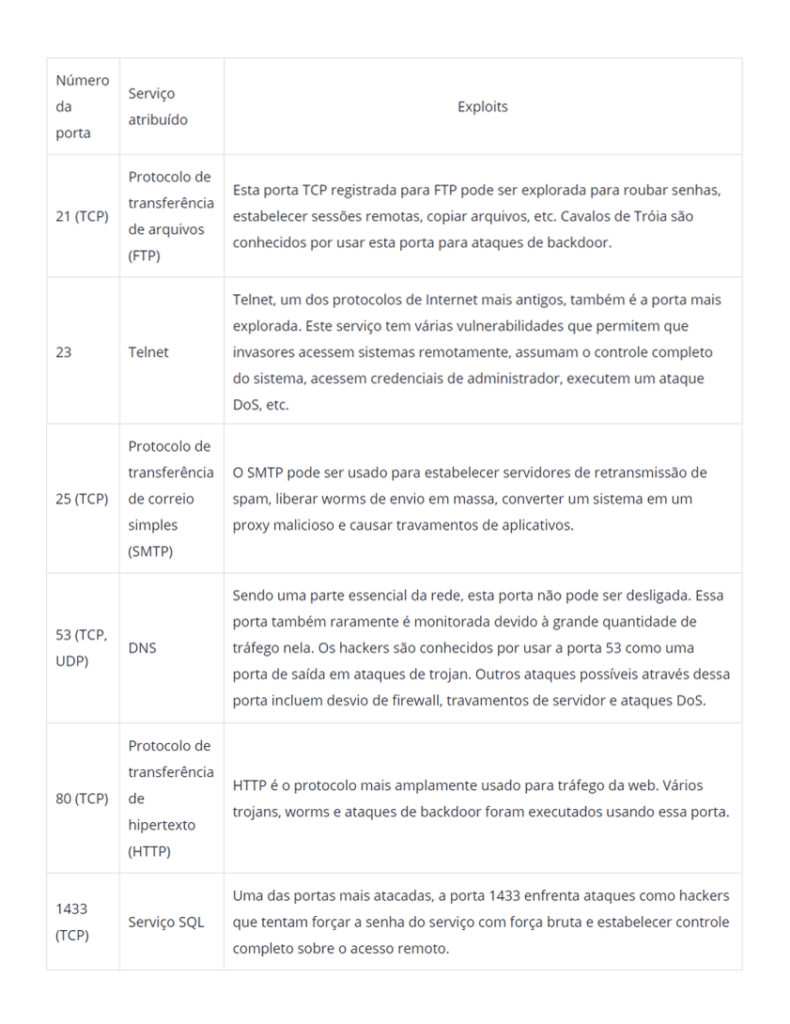

Aqui estão algumas das portas frequentemente mais exploradas:

Encontrando portas abertas

A correção mais direta para a vulnerabilidade de portas abertas é encontrar portas abertas e bloqueá-las. Uma maneira de obter a perspectiva de um invasor é realizar você mesmo um ataque de varredura de porta! Isso faz parte de muitos procedimentos de teste de caneta, que revelam o quão vulnerável sua rede está a tentativas de exploração.

Também é recomendável bloquear todas as portas de um sistema, exceto as absolutamente essenciais. Scanners de vulnerabilidade – que consultam e coletam dados sobre software instalado, certificados, bem como outras informações – podem ajudá-lo a encontrar portas abertas, registrar dados relacionados e observar a atividade de varredura de portas.

Além disso, todas as portas de escuta devem ser monitoradas e avaliadas regularmente quanto a vulnerabilidades. Os administradores devem estar cientes das portas mais vulneráveis em sua rede a qualquer momento.

O EventLog Analyzer da ManageEngine analisa efetivamente os dados do scanner de vulnerabilidade e os consolida em um único painel. Com vários relatórios pré-construídos, ele fornece sistematização e visibilidade de sua rede. Ele oferece suporte a dados de log de scanners de vulnerabilidade como Nessus, Qualys, OpenVas e NMAP e também aproveita as informações de porta de seus logs para que você possa monitorar tendências baseadas em porta em seu tráfego e estar alerta para atividades suspeitas.

Inicie agora mesmo sua avaliação gratuita de 30 dias do EventLog Analyzer da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.