Se você é daqueles que só acredita vendo, pois é, a LGPD chegou! E se havia uma certa confusão sobre o que e como fazer, agora temos que correr contra o tempo para entender os nossos processos e adequá-los a Lei Geral de Proteção de Dados.

Antes de pensarmos em ferramentas que serão fundamentais para nos auxiliar, devemos repensar nossos processos e análise de negócios e como isso me afeta e pode afetar futuramente com base legal nos artigos dispostos.

Como já falamos em um post passado é preciso ressaltar sete fases em cada seção da lei no processo de implantação:

É praticamente implantarmos soluções para qualquer finalidade sem entender os nossos processos e como isso afetará como um todo. Se tratando de LGPD, incluirá tanto dados internos como externos.

Mas por quê isso é tão importante?

Imagine que você está prestes a implantar uma solução DLP (Data Loss Prevention), busca por soluções de primeira linha e no processo de implantação batemos na primeira trave: como meus processos internos interferem na DLP?

Não é simplesmente configurar boas práticas e tudo está perfeito. Claro, isso irá dificultar o processo de uma ataque, por exemplo, mas não irá garantir o todo, já que não sabemos como o passo a passo das nossas atividades diárias são feitas, suas vulnerabilidades e como podemos melhorá-las.

Isso serve de exemplo para qualquer outro ponto da LGPD, bem como para qualquer outra situação parecida.

Mudança de cultura

Ainda sobre os pontos de melhorias internos, outro fator crucial durante essa transição é a mudança de cultura dos colaboradores.

A LGPD está aí, chegou a hora de sentar com todas equipes e alinharmos alguns pontos, como:

- Evitar o negligenciamento no uso de e-mails, navegadores, sistemas, entre outros, fazendo com que o cofre de dados esteja com a porta aberta facilmente.

- Quem tem acesso a o que? Realmente precisamos de tudo isso?

- O famoso #sextou nas redes sociais com o print da tela contendo dados a serem tratados.

- Entendimento dos papéis do Data Protection Officer, Controlador e Operadores.

- Entre outros.

Metodologia 5W2H para mapeamento de dados

Agora que entendemos nossos processos internos e preparamos as equipe, chegou o momento de mapear os dados que armazenamos e consequentemente vamos tratar e monitorar.

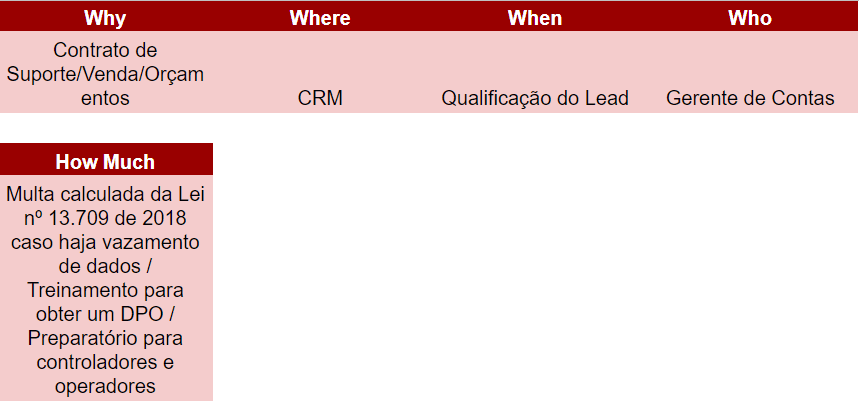

Com a metodologia 5W2H conseguimos definir um step by step com o por quê precisamos daquele dado e até quanto isso irá custar caso haja algum problema que não esteja em compliance com a LGPD.

5W:

- What – o que será feito?

- Why – por que será feito?

- Where – onde será feito?

- When – quando será feito?

- Who – por quem será feito?

2H:

- How – como será feito?

- How much – quanto vai custar?

Na prática:

Tripé da LGPD

Finalmente chegamos ao tripé da LGPD. Os três pontos principais que qualquer negócio deve se preocupar independente do seu segmento.

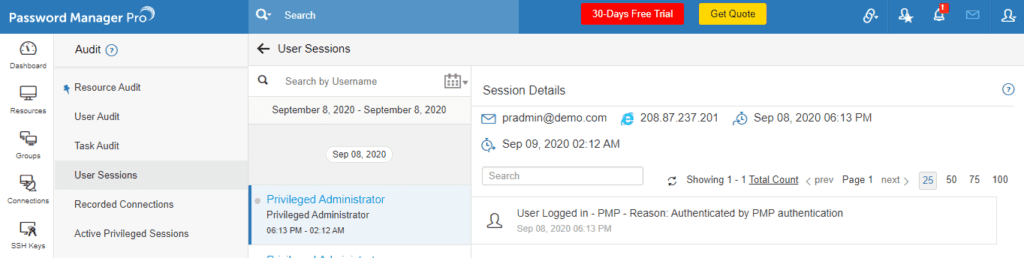

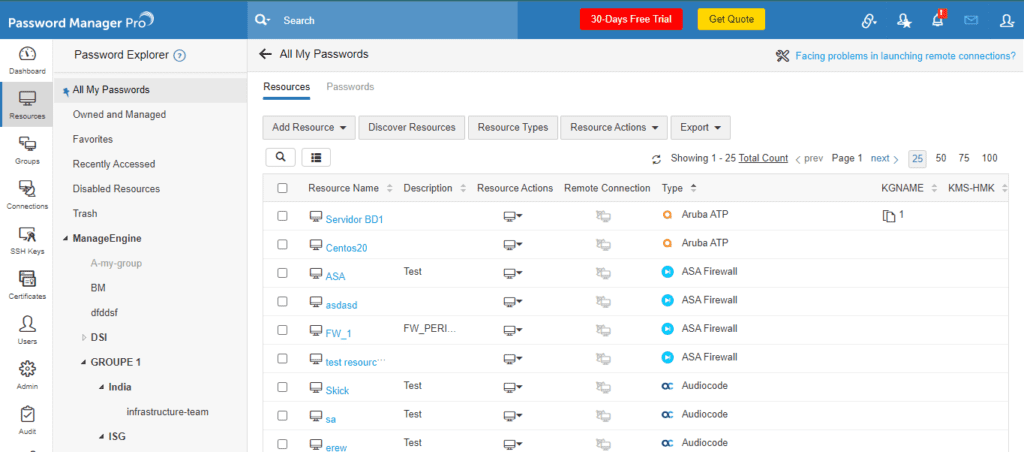

1 – Gerenciamento de identidade e acesso

Quando falamos sobre entender processos e quem tem acessos e os executam, temos que garantir que recursos privilegiados sejam monitorados e garantir os acessos somente as pessoas autorizadas.

Com o Password Manager Pro da ManageEngine podemos gerenciar esses acessos e garantir o sigilo de senhas documentos de forma compartilhada. Podendo definir períodos de aprovações para utilização. Isso permitirá compartilhar de forma segura, acessos como “Administrador” no Windows, ‘root’ no Unix/Linux, ‘enable’ no Cisco, ‘sa’ no SQL, entre outros.

Com isso, temos um nível a mais de segurança além de gerenciarmos pontos de vulnerabilidades que poderiam vir por estes meios.

2 – Gerenciamento de vulnerabilidades

Imagine um acesso privilegiado indevido, um endpoint com vulnerabilidades em patches e configurações, acesso a links maliciosos em websites suspeitos, e-mails e extensões de navegadores. E até mesmo a instalação sem supervisão de softwares.

Quando falamos de gerenciamento unificado de endpoints (UEM) e vulnerabilidades, elas caminham lado a lado, visto que um endpoint mal gerenciado está aberto para que o usuário usufrua dessas fraquezas de forma não consciente.

Como podemos melhorar isso?

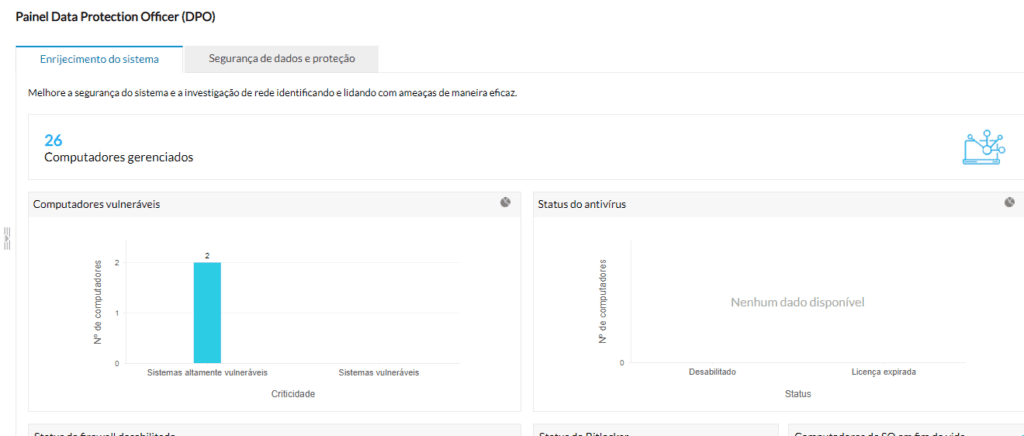

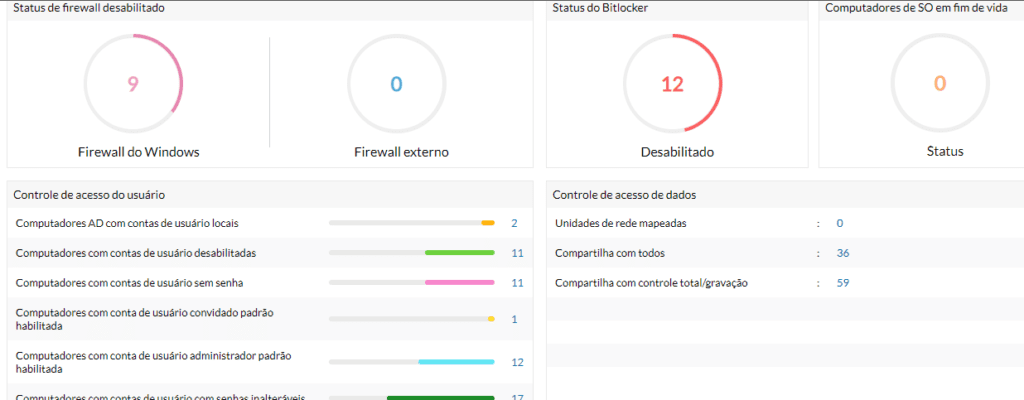

Utilizando o Desktop Central da ManageEngine integrado ao Browser Security Plus e Vulnerability Manager Plus, podemos gerenciar todos os pontos citados acima e muito mais. Além de contar com o painel do DPO:

Seja com Bring Your Own Device (BYOD), utilização local ou remota de dispositivos da empresas, gerenciar prontos críticos de vulnerabilidades é o próximo passo para implantar a LGPD e garantir a segurança dos dispositivos e dados da rede.

3 – Monitoramento e descoberta de dados sensíveis

Agora que gerenciamos o acesso privilegiado e pontos de vulnerabilidades em vários níveis em qualquer endpoint, chegamos ao terceiro passo.

Por mais que tenhamos termos de consentimento, DPO, controlador, operador, comitê de segurança de dados, entre outros, como garantir que um dado pessoal/sensível não foi inserido por engano por um de nossos colaboradores?

Provavelmente mais cedo ou mais tarde iríamos descobrir, mas e até lá o que poderia acontecer caso o cliente desejasse um relatório de tudo que armazenamos sobre ele ou no pior dos cenários, sermos vítimas de ataques e sofrermos perda de dados? Isso pode custar a empresa.

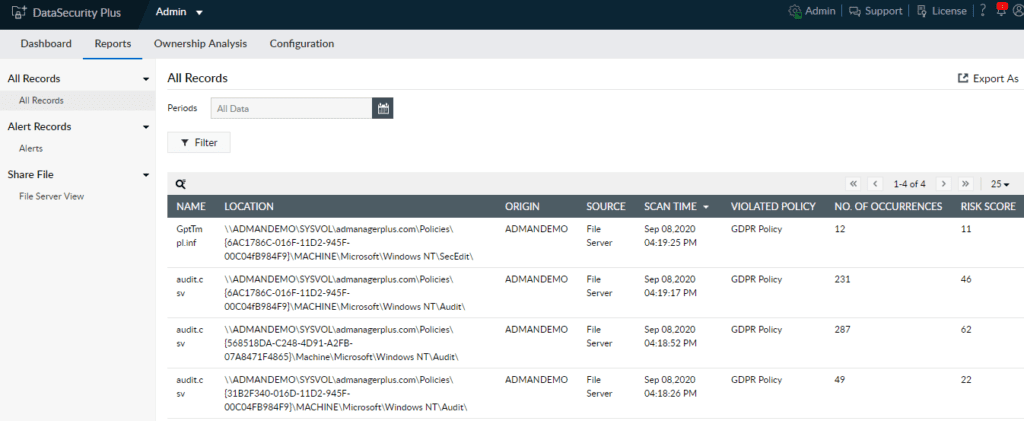

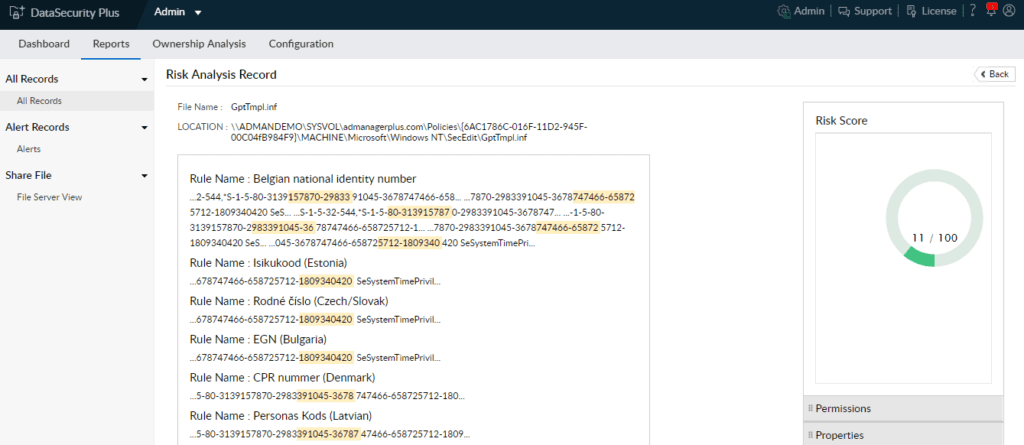

Por isso recomendamos o uso do Data Security Plus da ManageEngine para monitoramento desses dados. Podemos definir políticas e vincular regras como identificação de RG, CPF, Telefone, E-mail ou qualquer parâmetro se desejar. Assim, durante a varredura caso a solução encontre algum dos padrões definidos você receberá um alerta e pode interceptar qualquer ação previamente.

Por padrão a ferramenta já conta com detecção de ataques ransomware, análise de arquivos, Data Leak Prevention e avaliação de risco.

Com a LGPD quase em vigor, precisamos estar atentos em cada ponto da lei e utilizar tecnologias de ponta irá facilitar o nosso dia a dia.

Por isso te convidamos para conhecer nossa linha de soluções para LGPD, iniciando trials de 30 dias de qualquer uma delas, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.