Para os leitores que retornaram a este blog depois de entender os conceitos básicos do Active Directory (AD) da parte 1 desta série, sejam bem-vindos!

Para todos os novos leitores: prepare-se para entrar no mundo do AD. Seria bom dar uma olhada rápida no que foi abordado na Parte 1 antes de continuar. Certifique-se de ler a parte 1 desta série, pois será seu guia para:

- Os fundamentos do AD.

- Algumas definições básicas do AD.

- Os benefícios que qualquer empresa pode obter com uma configuração do AD.

A parte 2 desta série visa apresentar a inter-relação do AD com o Domain Name System (DNS).

O que é DNS?

O DNS, em um sentido geral, é um meio de resolver os nomes de host ou domínio nos endereços IP correspondentes.

No contexto do AD, o serviço DNS mantém um namespace funcional de domínios e subdomínios DNS que ajudam principalmente no processo de pesquisa. Ele ajuda a identificar e localizar os vários recursos em qualquer ambiente AD privado.

Os servidores DNS funcionam de forma coesa em domínios e sites AD para permitir a resolução de nomes de usuários e computadores, entre outras funcionalidades. Na maioria dos casos, nenhum servidor DNS pode executar todos os serviços essenciais, portanto, os servidores DNS são agrupados logicamente em uma rede hierárquica para permitir o serviço DNS contínuo em redes AD.

Como o AD usa os serviços de DNS?

A dependência do AD no DNS pode ser compreendida através dos seguintes tópicos:

- Processo localizador DC.

- Registros de recursos DNS.

- Zonas DNS e arquivos de zona.

- DNS e LDAP.

Processo localizador DC

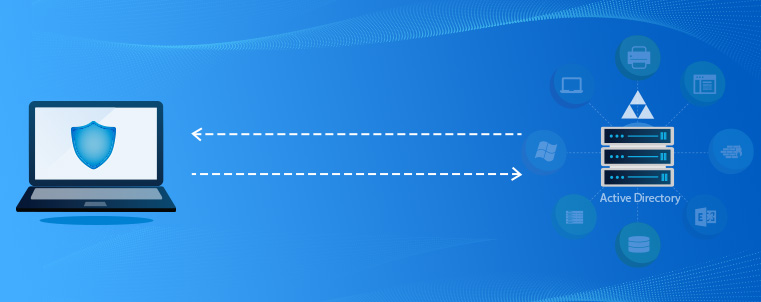

Um controlador de domínio (DC – Domain Controller) é o servidor primário de autenticação e autorização em um ambiente AD. É o servidor que tem a função de servidor AD DS instalada.

Para usar os serviços principais do AD, ou seja, para pesquisar, autenticar e autorizar acessos de usuários, bem como modificar qualquer objeto AD, como usuários, grupos ou computadores, os servidores DNS são utilizados para “localizar” os DCs disponíveis nos respectivos AD sites.

Aqui está uma breve descrição de como os DCs estão localizados:

- O protocolo DNS, que faz parte da camada de aplicação do conjunto de protocolos TCP/IP, é usado para localizar e contatar o DC mais próximo.

- O computador cliente envia uma consulta DNS ao servidor DNS para resolução de DNS. O servidor DNS é identificado usando as configurações de TCP/IP no computador cliente.

- O servidor DNS responde a essa solicitação com a lista de registros DNS que correspondem à solicitação. Geralmente contém a lista de todos os DCs disponíveis no domínio solicitado.

- O computador cliente valida essa resposta (chamada de registro SRV) e seleciona um DC com base na prioridade e no peso atribuídos ao registro.

- O cliente envia uma segunda consulta DNS, solicitando que o servidor DNS forneça o endereço IP do DC selecionado.

- O servidor DNS verifica o registro A e responde à solicitação do cliente com o endereço IP correspondente.

- Com essas informações, o cliente entra em contato com o DC e inicia a comunicação.

Registros de recursos DNS

O servidor DNS é responsável por manter vários tipos de registros de dados no banco de dados DNS.

Dos muitos registros de recursos salvos no banco de dados DNS, para o processo do localizador de DC, os registros de localização de serviço (registros SRV) são de importância primordial.

Conforme apresentado brevemente na seção acima sobre o processo do localizador de DC, o computador cliente classifica vários registros SRV fornecidos pelo servidor DNS como resposta à sua primeira consulta DNS. Cada registro tem um nome de host de servidor associado que oferece potencialmente o serviço exigido pelo cliente.

Pode haver um caso em que vários registros SRV, de todos os sites do AD, sejam oferecidos a um cliente em qualquer domínio para um serviço necessário. Nesses casos, as informações de peso e prioridade associadas a cada registro de serviço são verificadas e o registro com menor prioridade atribuída a ele é escolhido.

Para registros com a mesma prioridade, aquele com menor peso relativo é selecionado para permitir o balanceamento de carga pelos administradores.

O computador cliente usa o nome do servidor host associado a esse registro SRV selecionado para prosseguir com a próxima etapa de obtenção do endereço IP do DC escolhido.

Após a seleção de um DC adequado, uma segunda consulta DNS do computador cliente solicita que um registro A (registro de host) seja enviado pelo servidor DNS com as informações de IP do DC selecionado. Assim, os registros A são os outros registros de recursos cruciais mantidos pelo DNS para o processo do localizador de DC.

Zonas DNS e arquivos de zona

Os registros SRV e A não são os únicos de recursos mantidos no servidor DNS. Existem quase 90 registros de recursos oficiais armazenados no banco de dados do servidor DNS, muitos dos quais também são benéficos para as funcionalidades do AD. Antes de quaisquer outros registros de recursos serem apresentados aqui, será útil a compreensão sobre zonas DNS e arquivos de zona para que você entenda como os registros são armazenados no servidor.

As zonas DNS são derivados administrativos do namespace DNS que são gerenciados e controlados pelo administrador do AD e são usados para armazenar e replicar dados DNS modificáveis. As zonas DNS integradas ao Active Directory são seções da partição de diretório de banco de dados do AD chamada partição de aplicativo.

No sentido físico, essas zonas contêm dados ou informações relacionadas ao DNS na forma de arquivos de texto ou arquivos de “zona”. Os registros de dados DNS para os domínios e subdomínios representados pela zona DNS são armazenados nesses arquivos de texto.

Na arquitetura lógica do AD, essas zonas representam grupos de objetos de contêiner com vários outros objetos do AD contidos neles. Cada nome exclusivo armazenado no AD é identificado por um objeto de nó DNS exclusivo. Os registros DNS são atributos de vários valores atribuídos a esses objetos.

As zonas DNS podem ser categorizadas como:

- Zonas primárias que armazenam as cópias mestras dos dados da zona.

- Zonas secundárias que armazenam uma cópia somente de leitura dos dados da zona.

- Zonas de stub contendo apenas registros de recursos limitados para identificar servidores autorizados.

- Zonas integradas ao AD-DNS que têm dados DNS armazenados no banco de dados do AD e usam o modelo de replicação do AD para modificar dados DNS em qualquer DC específico e, assim, refleti-los em todos os DCs na floresta do AD.

Para concluir, o processo do localizador de DC, os registros de recursos DNS e as zonas DNS e os arquivos de zona são vinculados da seguinte maneira:

- Considere a função de servidor DNS instalada no DC em um ambiente AD de exemplo, ad.practice.com.

- Duas zonas DNS primárias integradas ao AD são criadas. Elas são chamadas de zonas de pesquisa direta.

- No caso da configuração do AD de exemplo mencionada acima, duas zonas de pesquisa direta são criadas por padrão, ou seja, _msdcs.ad.practice.com e ad.practice.com. Ambas são criadas na partição do aplicativo do banco de dados do diretório AD.

- Essas zonas contêm informações na forma de registros de recursos que permitem muitas funcionalidades do AD-DNS, incluindo o processo de localizador de DC, identificação de sites do AD e resolução de nomes durante a pesquisa de objetos.

- Esses arquivos de zona têm vários tipos de registros de recursos. Os registros SRV usados no processo do localizador de DC são encontrados nesses arquivos de zona para localizar DCs que oferecem serviços como o serviço Netlogon.

- Os outros registros importantes usados são os registros A, que são registros de host que contêm o endereço IP do DC selecionado e são enviados como resposta por qualquer computador cliente como uma consulta DNS.

- Registros de nomes canônicos, ou registros CNAME, são outros registros importantes mantidos nos arquivos de zona. Alias para servidores e outros recursos de rede conectados, como impressoras, podem ser configurados como uma substituição de outro domínio ou nome de host.

Mais informações sobre como os dados do AD são recuperados e modificados são discutidas a seguir. Esta seção é apenas para entender como o Lightweight Directory Access Protocol (LDAP) é usado para se comunicar com os serviços AD e como o LDAP depende do DNS.

DNS e LDAP

Cada objeto AD é identificado por padrões de nomenclatura exclusivos.

A resolução desses nomes distintos (DNs – Distinguished Names) para endereços IP ocorre com a ajuda do LDAP. Esse protocolo é usado em ambientes AD para pesquisar cada um dos objetos AD e modificar ou gerenciar a comunicação com o serviço de diretório sem necessariamente saber a localização exata ou o endereço IP dos recursos. Isso é possível devido à integração dos serviços AD com o DNS.

O processo de autenticação LDAP usa entradas DNS armazenadas no banco de dados do servidor LDAP, que é chamado de agente do sistema de diretório ou DSA. Em dois estágios de autenticação, o DN e a senha são resolvidos e verificados. Se as credenciais fornecidas corresponderem às armazenadas no banco de dados LDAP, o servidor autenticará e autorizará o usuário a acessar os diversos recursos da rede.

Você pode ver que as interdependências do AD no DNS são bastante extensas. O funcionamento do AD é construído exaustivamente na estrutura do DNS. As seções acima destacam algumas das áreas desse inter-relacionamento em termos práticos, mas você pode estudar ainda mais esse tópico.

Os dados DNS são altamente propensos a ameaças de segurança. As zonas DNS integradas ao AD são suscetíveis a várias tentativas de infiltração de segurança. Ataques de negação de serviço, falsificação de DNS e sequestro de DNS são algumas das muitas maneiras pelas quais os ciberataques comprometem o servidor DNS de uma organização. O Active Directory deve ser monitorado cuidadosamente e a integração AD-DNS deve ser realizada de forma eficaz para garantir a segurança. Um ataque à arquitetura do AD-DNS, se não for evitado ou pelo menos gerenciado com eficiência, pode ser gravemente prejudicial à postura de segurança de uma organização.

Conheça na prática e na realidade de sua empresa o que as soluções ACSoftware|ManageEngine podem fazer por você. Contamos com um portfólio extenso para gerenciamento de TI.

Com soluções para segurança de TI, IAM – Gerenciamento de Acesso e Identidade, gerenciamento de endpoints, ITSM – Gerenciamento de Serviços de TI, ITOM – Gerenciamento de Operações de TI (monitoramento de redes, servidores, aplicações, sites banda e análise de tráfego, gerenciamento de endereços IP e portas de switch), análise avançada de dados e muito mais.

Conte sempre com o apoio da equipe ACSoftware, sua revenda e suporte ManageEngine no Brasil.

Participe agora mesmo do grupo TIMEBRA dedicado aos usuários ManageEngine no Brasil, que tem a intenção de criar uma comunidade para troca de experiências, esclarecer dúvidas, bem como ficar por dentro de dicas e novidades.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.