Até agora, todos sabemos que a crise em curso mudou a maneira como as pessoas trabalham. Empresas de todo o mundo adotaram o modelo de trabalho remoto. Atualmente, muitos trabalhos são compatíveis com o trabalho remoto, com aplicativos críticos para os negócios facilmente acessíveis pela Internet. No entanto, nem todos os aplicativos implantados em uma organização estão disponíveis na Internet. Alguns deles estão disponíveis apenas na LAN da empresa devido a questões de segurança.

O acesso a esses aplicativos pode ser estabelecido usando uma rede virtual privada (VPN). Embora uma VPN possa dar aos usuários acesso seguro aos recursos que eles normalmente usam enquanto trabalham no escritório, seu funcionamento depende em grande parte da habilidade com que os administradores da rede a configuraram.

Essa mudança na maneira como os usuários se conectam à rede corporativa para acessar aplicativos afetará o consumo de largura de banda. Para acomodar esses novos requisitos de largura de banda, as empresas podem ter que desativar o acesso a alguns serviços por meio da VPN. A implementação de uma alteração como essa na rede exigiria que os administradores de rede reconfigurassem os dispositivos de rede manualmente, mas alterar manualmente as configurações de rede pode ser complicado, pois uma única configuração defeituosa pode causar uma interrupção na rede e interromper todos os serviços essenciais aos negócios.

Além disso, como os dispositivos que não estão dentro das instalações comerciais estão conectados à rede, as regras de firewall precisam ser modificadas para controlar o tráfego de entrada e saída. Mas, se essas regras não forem analisadas adequadamente, elas podem se transformar em possíveis ameaças à segurança.

Vamos discutir como as alterações na configuração da rede e nas regras de firewall podem afetar sua rede e como reduzir as chances de ocorrer um desastre na rede.

1. Gerenciamento de configuração de rede

O que acontece ao fazer upload de configurações com defeito?

Quando configurações defeituosas são carregadas nos dispositivos de rede, elas podem causar desastres que variam de degradação do desempenho a uma interrupção total da rede ou violação de dados. A continuidade dos negócios seria prejudicada, com serviços críticos inacessíveis.

Se não houver registros disponíveis de alterações feitas, a identificação manual da causa raiz e da solução de problemas pode levar muito tempo. Porém, com a tecnologia de rastreamento de alterações, o tempo necessário para identificar falhas e restaurar redes pode ser substancialmente reduzido.

Por que o rastreamento de alterações na configuração é importante?

Mesmo antes dessa mudança repentina para ambientes de trabalho em casa, os administradores de rede faziam alterações frequentes na configuração do dispositivo de rede para atender a diferentes necessidades de negócios. Em tempos como esses, no entanto, onde o trabalho remoto está sendo adotado cada vez mais, os administradores de rede estão fazendo mais alterações do que nunca.

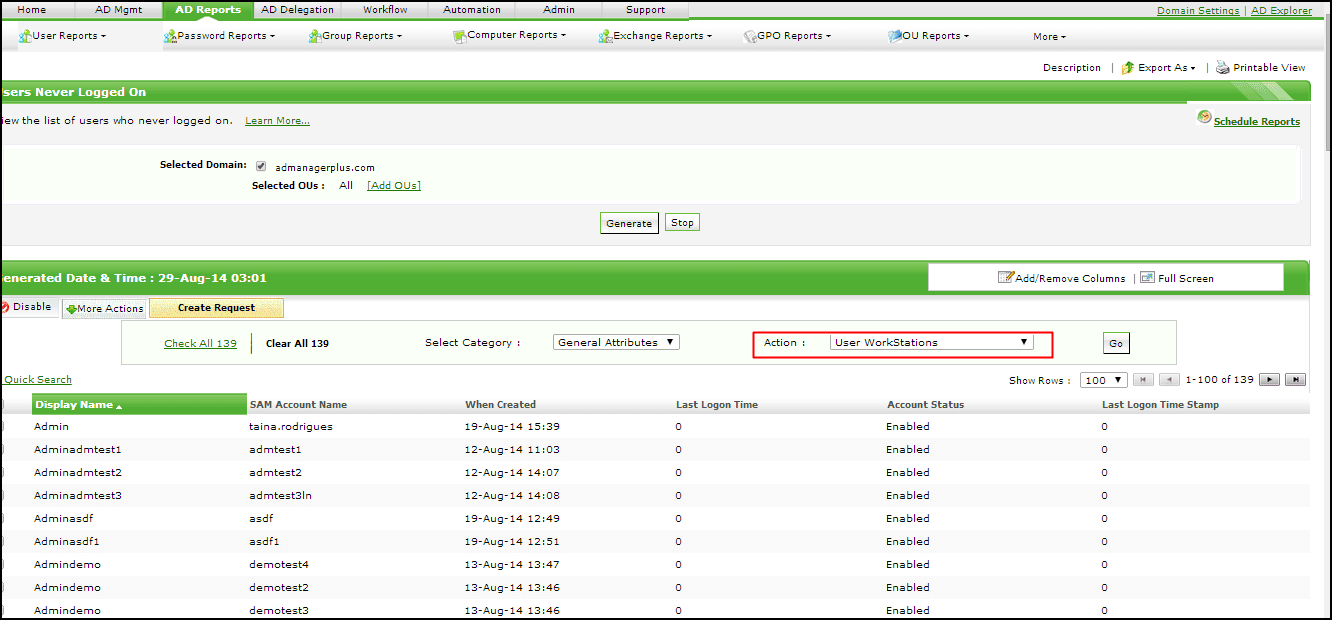

Nesses casos, os administradores de rede precisam manter um registro de todas as alterações de configuração feitas, quando foram feitas e quem as fez. Manter um histórico de alterações na configuração ajudará a identificar a causa raiz de um problema sempre que um ocorrer.

Qual é a melhor maneira de gerenciar alterações de configuração?

Em redes maiores com vários administradores ou operadores de rede, é crucial ter um mecanismo de gerenciamento de alterações em vigor. Isso mantém os administradores notificados sempre que um usuário faz alterações na configuração. Além disso, isso permitiria ao administrador assumir o controle completo sobre quais alterações na configuração são feitas na rede.

Outro aspecto importante do gerenciamento de mudanças é um mecanismo de reversão. Em muitas empresas, os administradores de rede podem ter um grupo de dispositivos de rede que eles preferem manter intocados. Esses dispositivos podem ser firewalls ou roteadores de missão crítica, e quaisquer alterações feitas nesses dispositivos podem deixar a organização vulnerável a violações de dados ou interrupções de rede. Para esses dispositivos, os administradores precisam de um mecanismo rigoroso de reversão para reverter imediatamente quaisquer alterações indesejadas.

Além dessas duas funções principais, os administradores de rede também precisam de controle completo sobre o acesso do usuário. Os administradores precisam restringir o acesso dos usuários aos dispositivos de rede, para que eles possam fazer alterações na configuração apenas em determinados dispositivos. Isso pode ajudar os administradores a organizar melhor suas redes e reduzir as chances de a rede inteira cair devido a um único erro manual.

Hoje, muitas empresas fazem alterações nas configurações de dispositivos de rede usando consoles como Telnet ou PuTTY. Embora esses consoles sejam bastante simples de usar, eles não possuem os recursos críticos de gerenciamento de alterações na configuração. Como já discutimos como as alterações defeituosas podem derrubar uma rede inteira, uma ferramenta com recursos de gerenciamento de configuração de ponta a ponta é vital para uma rede estável.

2. Gerenciamento de regras do firewall

Como você gerencia suas regras de firewall?

As regras de firewall geralmente são modificadas para otimização do desempenho ou para cumprir com determinados padrões do setor. E, assim como o aumento acentuado no número de alterações na configuração devido ao cenário atual de trabalhar em casa, também houve um aumento nas alterações nas regras de firewall.

Como os firewalls estão praticamente estacionados nos perímetros externos de uma rede, todas as alterações nas regras de firewall devem passar por rigorosa triagem e análise. Isso inclui documentar todas as regras existentes e as alterações feitas nas mesmas e analisá-las em busca de anomalias.

Além de anomalias nas regras, que podem representar ameaças em potencial à rede, os administradores de rede também terão que identificar regras e interfaces não utilizadas. Eles precisam ser desativados imediatamente para garantir que os invasores não possam aproveitá-los e se infiltrar na rede.

A execução manual de uma auditoria de todas as regras de firewall e a implementação de alterações é um pouco gerenciável em pequenas redes. Porém, em redes maiores com vários firewalls para gerenciar, a análise e a operação manuais serão muito demoradas. Usando ferramentas que oferecem gerenciamento de regras e recursos de análise de impacto, os administradores podem entender os possíveis resultados de uma alteração de regra e tomar decisões apropriadas rapidamente.

Os administradores de rede precisam garantir que as ferramentas escolhidas para seus requisitos de configuração de rede e gerenciamento de firewall venham com recursos de alteração baseados em aprovação. Isso garantirá que, quando um usuário da rede tentar fazer uma alteração na configuração da rede ou na regra do firewall, ele seja enviado como uma solicitação ao administrador da rede em vez de implementado imediatamente.

Isso dá aos administradores a chance de revisar as alterações propostas e optar por aprová-las ou rejeitá-las adequadamente, reduzindo as chances de uma configuração ou regra incorreta ser carregada nos dispositivos de rede. Além disso, os administradores de rede devem verificar se as alterações aplicadas às configurações de rede e regras de firewall estão em conformidade com os padrões e políticas internas do setor. Para garantir isso, as ferramentas adotadas devem oferecer recursos de gerenciamento de conformidade.

O Network Configuration Manager e o Firewall Analyzer são ferramentas que podem ajudar os administradores de rede a resolver suas preocupações de configuração de rede e gerenciamento de regras, respectivamente.

Assuma o controle completo sobre o que acontece na sua rede com a visibilidade avançada que essas soluções oferecem. Você pode fazer o download e experimentá-los gratuitamente por 30 dias. Comece sua avaliação gratuita do Network Configuration Manager e do Firewall Analyzer agora e conte sempre como apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.