O mecanismo de correlação de eventos do Log360 alerta sobre ameaças e ataques em potencial em seu estágio inicial,

e ajuda a prevenir ou conter seu impacto. A solução detecta esses incidentes correlacionando logs em diferentes dispositivos de rede. Log360 vem com mais de 30 regras de correlação pré-definidas, que cobrem vários padrões de ataque comuns.

Como com qualquer técnica, a correlação funciona melhor quando você a adapta ao seu ambiente de rede.

Seguindo as melhores práticas, você pode otimizar a correlação para atender às suas necessidades de segurança.

Estrutura da regra de correlação

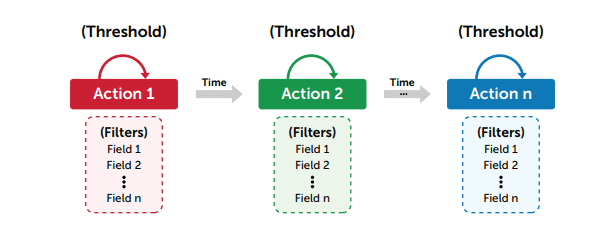

Antes de listar as melhores práticas, é importante entender como uma regra de correlação estruturada. Uma regra de correlação é um padrão ou modelo que identifica uma série de eventos em vários logs para detectar um incidente de segurança. A figura a seguir ilustra os diferentes componentes de uma regra de correlação que pode ser personalizada para atender às suas necessidades:

Regra de correlação: uma regra de correlação define uma sequência de ações (eventos que ocorrem em rede) que denotam um padrão de ataque.

Ações: ações são eventos individuais que constituem uma regra de correlação. Por exemplo, falha de logon , sucesso de logon e modificação de arquivo, são ações. Você pode combinar essas ações nesta ordem para formar uma regra de violação de dados simples: várias falhas de logon, seguidas por logon sucesso, seguido pela modificação do arquivo. O Log360 oferece a você a capacidade de adicionar contexto a este regra com sua correlação em nível de campo.

Tempo entre ações: o intervalo de tempo entre a ocorrência de uma ação e o de outras. Por exemplo, digamos que uma regra tenha a seguinte sequência de ações: logon do usuário, arquivo permissão modificada e logout do usuário. Se essas ações ocorrerem em rápida sucessão, então é um incidente suspeito. Portanto, a regra só é significativa se especificarmos os tempos entre as ações: logon do usuário, seguido dentro de dez minutos por uma modificação de permissão de arquivo, seguido por dois minutos por um logout de usuário.

Limite para uma ação (opcional): Um limite define o número mínimo de vezes que uma ação específica na regra deve ocorrer. Por exemplo, em caso de força bruta, o atacante pode falhar ao fazer logon pelo menos cinco vezes antes do logon bem-sucedido. Em vez de adicionar o logon com falha cinco vezes e fornecer cinco intervalos de tempo, você pode adicioná-la apenas uma vez e especificar um valor limite de cinco vezes em dez minutos.

Filtros para uma ação (opcional): os filtros permitem que você imponha condições aos campos dentro de cada ação. Isso é conhecido como correlação em nível de campo. Este recurso capacita você a personalizar regras de maneira granular para detectar ataques específicos ao seu ambiente. Por exemplo,falhas de logon em servidores de banco de dados críticos precisam de mais atenção do que aquelas que ocorrem em estações de trabalho. Você pode especificar essas condições – falha de logon no servidor de banco de dados – com filtros. Os filtros podem ser usados para selecionar usuários específicos, dispositivos, máquina de origem / destino e muito mais para cada ação.

1ª Selecione regras com base em seu contexto de negócios

Cada organização possui diferentes requisitos de segurança. Para entender quais regras são mais relevantes para você, você pode primeiro olhar para a descrição da regra na página Gerenciar Regras (acessível indo para a guia Correlação -> Gerenciar regras). Observe as várias descrições de regras e saiba quais são válidas para o seu ambiente de negócios. Você pode até mesmo ir para a definição de regra (acesse clicando no ícone de atualização ao lado da regra necessária) e verifique como o regra é estruturada. Por exemplo, se você tiver políticas rígidas em vigor que impedem os usuários de fazer download de software de terceiros, pode não ser necessário habilitar as regras relacionadas ao gerenciamento de software. A correlação é um processo que consome muita memória. Selecione as regras que você precisa com cuidado para garantir desempenho ideal.

2ª Personalizar regras de maneira granular para monitorar os recursos mais críticos

Ao criar uma regra de correlação personalizada, certifique-se de que seja aplicável apenas para usuários específicos e / ou dispositivos que você deseja monitorar. Isso também se aplica a regras predefinidas. Regras predefinidas são configuradas para se aplicar a uma ampla gama de dispositivos em sua rede. Por exemplo, as regras da categoria “Ameaças do banco de dados” verificam os registros do banco de dados em sua rede. No entanto, você pode precisar monitorar apenas um ou dois servidores de banco de dados críticos e manter dados confidenciais ou um conjunto específico de usuários na blacklist. Nesses casos, quando você escolhe um regra de correlação predefinida, é melhor para que você a refine para aplicar apenas a usuários ou dispositivos selecionados, como obrigatório.

3ª Selecione limites adequados e janelas de tempo para cada regra

É importante selecionar limites e janelas de tempo apropriados para sua regra de correlação. Os valores nas regras predefinidas devem ser selecionados com cuidado para cada caso de uso. Contudo, cada ambiente de rede difere em tamanho, estrutura e outros fatores. Portanto, quando você habilita qualquer regra predefinida, os valores podem exigir alguns ajustes para se adequar à sua organização. Por favor defina-os com base em seu contexto de negócios. Por exemplo, a regra “Solicitações de URL maliciosas” alerta você quando seus servidores recebem mais de cinco solicitações maliciosas da mesma origem, em dois minutos. Se você tem um alto número de servidores da web, você pode esperar um número maior de solicitações maliciosas. Você pode atualizar a regra para que seja alertado apenas se dez dessas solicitações forem recebidas em dois minutos.

4ª Ajuste as regras de correlação (adicionando / removendo) ações

A sequência de ações em uma regra explica como um ataque é executado. As regras predefinidas são configuradas para representar as formas mais populares em que cada ataque é executado. Por exemplo, a regra de “acesso suspeito de arquivo” descreve uma anomalia quando um usuário falha ao tentar acessar um arquivo várias vezes e, de repente, consegue acessá-lo. Para atender às suas necessidades, você sempre pode adicionar ou remover ações para tornar esta definição mais ou menos específica.

No exemplo dado, em vez de apenas acessos a arquivos com falha e bem-sucedidos, você pode fazer a definição mais específica, adicionando a ação “permissão de arquivo modificado” entre os dois. Alternativamente, você pode remover o acesso ao arquivo bem-sucedido e simplesmente verificar se há usuários tentando acessar um arquivo.

5ª Analise o desempenho das regras

Depois de habilitar um conjunto de regras de correlação, é importante revisar o seu desempenho de tempos em tempos. Você pode perceber que uma regra específica está fornecendo muitos alertas. Se isso acontece, analise os relatórios e entenda porque está acontecendo. Você pode usar as melhores práticas como um guia para identificar por que uma regra não está funcionando bem – por exemplo, você pode está recebendo muitos alertas se uma regra for aplicada a todos os dispositivos Windows, ao contrário de apenas alguns servidores críticos. Depois de identificar o motivo, você pode refinar a definição da regra e revisar seu desempenho novamente depois de um tempo.

Como personalizar regras de correlação?

Várias das melhores práticas listadas acima envolvem a personalização de regras de correlação para se adequar ao seu

ambiente. Para personalizar uma regra de correlação, vá para: Correlação -> Gerenciar regras -> Selecione o ícone Atualizar ao lado da regra necessária. Isso abre a página do construtor de regras, que exibe a estrutura existente da regra. Você pode adicionar, remover ou reorganizar ações, alterar os limites e janelas de tempo entre as ações, e usar filtros para aplicar a regra a usuários ou dispositivos específicos.

Obtenha logs de forma precisa, captando as informações das atividades executadas dentro do seu ambiente com o Log360. Faça já o upgrade ou inicie sua avaliação gratuita de 30 dias do Log360 da ManageEngine, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. – Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.